Firmware, blinde pletter markeret af Spectre-angrebsforskning

Kredit:CC0 Public Domain

Opdagelser af softwaresårbarhed fra sikkerhedsforskere kommer og går og bliver oftere end ikke hurtigt efterfulgt af leverandørrettelser. Efter hver overskriftsforskrækkelse, du læser laboratoriets rapporter, du hører om rettelserne, og godt, alle kan slappe af, i hvert fald for øjeblikket.

Firmwarenyheder vedrørende sårbarheder er en anden sag og bekymrende. Det er grunden til, at et Spectre-fund kommer med nyheder i denne måned. En trusselovervågning, der engang var hos Intel, leder nu firmwareangrebsovervågning Eclypsium og har rapporteret nye resultater om sårbarheder.

Bloomberg var blandt adskillige websteder, der rapporterede, at Intels tidligere cheftrusselsforsker fandt nye sårbarheder, der bygger på Spectre-fejlene. Sådanne fejl blev afsløret af en tidligere leder af Intels avancerede trusselsforskningshold, Yuriy Bulygin, som nu er administrerende direktør for Eclypsium.

Undersøgelsen viste, at det var muligt at udføre en hackerudnyttelse for at få adgang til en computers firmware.

Blødende computer sagde den nye variant af et Spectre-angreb gendanner data fra en CPU's beskyttede SMM-tilstand. SMM står for System Management Mode. Det er en driftstilstand for x86-centralprocessorenheder (CPU'er). Catlin Cimpanu forklarede, at angrebet kan gendanne data gemt i et sikkert CPU-område.

OSDev.org, et fællesskab af operativsystemudviklere, sagde, at tilstanden var "betænkt til brug af Firmware/BIOS til at udføre systemadministration på lavt niveau, mens et OS kører."

Denne nye variant af Spectre kan afsløre indholdet af hukommelsen, som normalt ikke kan tilgås af OS-kernen, skrev Liam Tung, ZDNet .

Jordan Robertson i Bloomberg sagde, "Med adgang til SMM-hukommelsen, hackere kan få stort set alle data, de ønsker."

Cimpanu sagde, at SMM er en speciel x86-processortilstand "som ikke engang højtprivilegeret software såsom kerner eller hypervisorer ikke kan få adgang til eller afbryde." Cimpanu bemærkede, at "softwareapplikationer af nogen art ikke er tilladt at interagere med SMM, af både vedligeholdelses- og sikkerhedsmæssige årsager."

Angrebet kan afsløre SMM-kode og data, der var beregnet til at være fortrolige.

Robertson i Bloomberg tilføjede, at "hackere, der får adgang til disse systems firmware, ikke kun kan bevæge sig mellem databaserne og stjæle information, men også se firmwarens egen kode igennem for at afsløre nogle af servernes mest forsvarede hemmeligheder, inklusive krypteringsnøgler og administrative adgangskoder."

Cimpanu sagde, "Dette er heller ikke den første variant af den oprindelige Spectre-sårbarhed. Andre Spectre-relaterede angreb inkluderer SgxSpectre, BranchScope, og SpectrePrime."

Så hvordan udførte Eclypsium angrebet? Cimpanu sagde, på Intel CPU'er, adgang til SMM'en er beskyttet af en type områderegistre kendt som System Management Range Register (SMRR).

Godt, holdet fandt en måde at omgå SMRR-mekanismen på. De kunne få adgang til data gemt i System Management RAM (SMRAM), og det, sagde Cimpanu, er det område, hvor SMM kører sine arbejdsdata.

I det større billede, Bloomberg reflekterede over firmware. "Eclypsium er en af en håndfuld virksomheder, der udvikler teknologi til at lede efter ondsindede ændringer af firmwaren i virksomhedernes datacentre."

Elysium har selv påpeget, at "Firmware i servere, bærbare computere, og netværksudstyr er blevet det nye mål for modstandere, der indser, at dette er en forsvarers blinde plet."

Blinde vinkel, på hvilken måde? Robertson sagde, at denne klasse af hardwareangreb var praktisk talt uopdagelig. "Softwarehack kan normalt fjernes med en sikkerhedsopdatering, men ondsindet kode, der kommer ind i firmwaren, kan være der for evigt på grund af dens rolle i rygraden af en chip eller processor." Han citerede Bulygin, som sagde, at det var "en blind plet med en enorm angrebsflade." og det, Bulygin tilføjede, var "naturligvis ikke en god kombination."

"Hovedbundkortet, netværkskort, ledelsescontrollere, lagerenheder og snesevis af andre komponenter i hjertet af vores enheder er alle afhængige af firmware udviklet af forskellige producenter og kan blive kompromitteret. Dette gælder for enhver type enhed og operativsystem lige fra bærbare computere til de servere, der kører vores applikationer i virksomheden, til netværksapparater, der driver vores netværksinfrastruktur, til industrielle systemer, der driver vores kritiske infrastruktur, " sagde et indlæg på Eclypsium. "Det er en stor angrebsflade, og enheder kan bagdøre i forsyningskæden, før du nogensinde trækker den ud af kassen."

Rob Williams ind Varm hardware sagde, at "Hvis der er en fordel ved disse nye angrebsvektorer, Det er, at Intel hævder, at mildende Spectre-variant 1 i realiteten tager sig af denne tilføjede SMM-udnyttelse."

Forskere havde underrettet Intel om deres nye Spectre-angrebsvariation, sagde Blødende computer . "Intel siger, at de originale patches til Spectre variant 1 og variant 2 burde være nok til at blokere angrebskæden opdaget af Eclypsium-holdet."

Helt sikkert, Intels udtalelse, som rapporteret på flere websteder, sagde, "'Vi har gennemgået Eclypsiums forskning og, som nævnt i deres blog, vi mener, at den eksisterende vejledning til afbødning af variant 1 og variant 2 vil være tilsvarende effektiv til at afbøde disse scenarier, " sagde en talsmand for Intel. "Vi værdsætter vores partnerskab med forskningsmiljøet og værdsætter Eclypsiums arbejde på dette område."

Bevæger sig fremad, Williams havde dette at sige:"alt, hvad vi kan gøre, er at håbe, at fremtidige mikroprocessorer ikke kommer til at lide så omfattende en fejl. AI kunne meget vel hjælpe med denne slags ting, opdager problemer længe før et menneske gør det. Vi har brug for den backup-hjælp før end senere."

© 2018 Tech Xplore

Sidste artikelMåling af sprogfærdigheder gennem øjenbevægelser

Næste artikelOS, Kina nærmer sig en aftale om at redde ZTE:rapport

Varme artikler

Varme artikler

-

Digital udgivelse vil booste Axel Springer igen i 2018Axel Springer ejer Tysklands bedst sælgende avis Bild Den tyske mediegigant Axel Springer, ejer af den bedst sælgende avis Bild, torsdag sagde, at dens blomstrende digitale forlagsvirksomhed igen

Digital udgivelse vil booste Axel Springer igen i 2018Axel Springer ejer Tysklands bedst sælgende avis Bild Den tyske mediegigant Axel Springer, ejer af den bedst sælgende avis Bild, torsdag sagde, at dens blomstrende digitale forlagsvirksomhed igen -

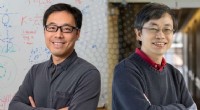

Teknologi gør brændselsceller mere kraftfulde, mere holdbar, billigereFakultetets medlemmer Bingjun Xu, venstre, og Yushan Yan er tilsvarende forfattere på et nyt papir i Nature Energy. Kredit:Joy Smoker En af de mest lovende rene energiteknologier er lige blevet en

Teknologi gør brændselsceller mere kraftfulde, mere holdbar, billigereFakultetets medlemmer Bingjun Xu, venstre, og Yushan Yan er tilsvarende forfattere på et nyt papir i Nature Energy. Kredit:Joy Smoker En af de mest lovende rene energiteknologier er lige blevet en -

Letenergi og biomasse kan omdannes til diesel og brintKredit:CC0 Public Domain En forskergruppe ledet af professor Wang Feng ved Dalian Institute of Chemical Physics ved det kinesiske videnskabsakademi udviklede for nylig en metode til at producere d

Letenergi og biomasse kan omdannes til diesel og brintKredit:CC0 Public Domain En forskergruppe ledet af professor Wang Feng ved Dalian Institute of Chemical Physics ved det kinesiske videnskabsakademi udviklede for nylig en metode til at producere d -

Hvad skal du gøre, hvis Facebook siger, at dine oplysninger blev brugt af Cambridge AnalyticaMed Facebooks CEO Mark Zuckerberg indstillet til at vidne for kongressen om skandalen, der involverer datafirmaet Cambridge Analytica, det sociale netværk informerer individuelle brugere om, at deres

Hvad skal du gøre, hvis Facebook siger, at dine oplysninger blev brugt af Cambridge AnalyticaMed Facebooks CEO Mark Zuckerberg indstillet til at vidne for kongressen om skandalen, der involverer datafirmaet Cambridge Analytica, det sociale netværk informerer individuelle brugere om, at deres

- Små diamantstjernekastere kan være nøglen til store fremskridt inden for biomedicinsk billedtekno…

- Sådan fungerer naturligt udvalg

- Miljøvenlige kemikalier kan faktisk forbedre mineralforarbejdningen

- Mysteriet om deltids-pulsarer

- Nye rammer vil hjælpe med at beslutte, hvilke træer der er bedst i kampen mod luftforurening

- Små elektriske felter kan spille en afgørende rolle i dannelsen af diamant