Godt, det var let:To-faktor autentificering hack feeds på falsk e-mail

Kredit:CC0 Public Domain

To-faktor-godkendelse kan slå, som en hacker -demo har vist. Der lægges stor vægt på en video, hvor Kevin Mitnick, KnownBe4 chef hacking officer, afslørede tofaktorudnyttelsen.

To-faktor-godkendelse er "et ekstra lag af sikkerhed, der kræver noget, en medarbejder HAR, og noget, de VED."

"Kernen i angrebet kommer i en phishing -e -mail, I dette tilfælde, en angiveligt sendt af LinkedIn, til et medlem, der angiver, at nogen forsøger at oprette forbindelse til vedkommende på det sociale netværk, "sagde Doug Olenick, SC Magazine .

Brugeren får en falsk login -side. Angrebsmetoden beskrives i sikkerhedssprog som en phishing -teknik med legitimationsoplysninger, som kræver brug af et skrivefejl-domæne. Ideen er at lade brugeren give sine legitimationsoplysninger væk. En hvid hat-hacker-ven af Kevins udviklede værktøjet designet til at omgå tofaktorautentificering.

Hvad menes der med et skrivefejlende domæne i denne form for angreb? Det er et trick, og "hug" afspejler, hvordan det cybersquats på en anden enhed. Internetbrugere, der bruger den bevidst forkerte adresse med dets typografiske fejlanlæg, kan blive ledt til et hacker-drevet alternativt websted.

Mitnick viste, hvordan det hele fungerer, ved at logge ind på sin gmail -konto, via en falsk Linked-In-e-mail.

Matthew Humphries, PCMag 's britiske redaktør og nyhedsreporter, sagde i angrebet, en e -mail vises ok vedrørende det websted, der målrettes mod, "så modtageren ikke tager sig tid til at kontrollere det domæne, den blev sendt fra."

I dette tilfælde, e-mailen var fra llnked.com frem for linkedin.com-let at gå glip af, hvis du ikke er på udkig efter falske come-ons. Ved at klikke på knappen "Interesseret" i e -mailen føres brugeren til et websted, der ligner LinkedIn -login -siden. Alt i alt, Mitnick viste, at det ikke var så svært at bare gå videre og nappe en LinkedIn -brugers detaljer, "simpelthen ved at omdirigere dem til et websted, der ligner LinkedIn og bruge 2FA mod dem til at stjæle deres loginoplysninger og adgang til webstedet, "sagde Humphries.

Demoen brugte LinkedIn som et eksempel, men det kunne bruges på Google, Facebook, og alt andet med tofaktors login; rapporter sagde, at værktøjet kunne "våben" til næsten ethvert websted.

Interessant nok, det var sidste år, da Russell Brandom sagde ind Randen at det var "tid til at være ærlig om sine grænser" med henvisning til tofaktorautentificering. Brandom redegjorde for, hvordan løftet om tofaktorer tidligt begyndte at opklare med uheldsmagere at komme uden om det. Han sagde, "det er blevet klart, at de fleste tofaktorsystemer ikke kan modstå sofistikerede brugere."

Ikke desto mindre, han sagde, i de fleste tilfælde, problemet er ikke to-faktor i sig selv. Det er "alt omkring det. Hvis du kan bryde igennem noget ved siden af det to-faktor-login-uanset om det er processen til gendannelse af konto, pålidelige enheder, eller den underliggende transportkonto - så er du fri. "

Et oplagt råd, imidlertid, blev tilbudt, og det er at være opmærksom på links. Også, et perspektiv på, hvad tofaktorautentificering er og ikke er, er nyttigt. Det er en strammere løsning end en grundlæggende mekanisme til kun adgangskode. Det er et ekstra lag af sikkerhed. Men som Stu Sjouwerman, direktør , KnowBe4, udtalte :. "To-faktor-godkendelse er beregnet til at være et ekstra lag af sikkerhed, men i dette tilfælde, vi ser tydeligt, at du ikke kan stole på det alene for at beskytte din organisation. "

© 2018 Tech Xplore

Sidste artikelHollandsk regering dropper Kaspersky -software over spionage frygt

Næste artikelHSBC, ING -banker annoncerer først blockchain

Varme artikler

Varme artikler

-

Hvordan sociale medier gør brud så meget værreKredit:CC0 Public Domain Forestil dig at bladre gennem din Facebook-nyhedsfeed på Valentinsdag og se en meddelelse om, at din eks nu er i et forhold. Eller måske viser Memories-funktionen et bill

Hvordan sociale medier gør brud så meget værreKredit:CC0 Public Domain Forestil dig at bladre gennem din Facebook-nyhedsfeed på Valentinsdag og se en meddelelse om, at din eks nu er i et forhold. Eller måske viser Memories-funktionen et bill -

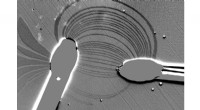

Et aktuelt kort til forbedring af kredsløbsdesignStrømmen af en elektrisk strøm mellem to elektroder på en magnetisk tynd film afbildes ved at måle strimmeldomænerne. Kredit:KAUST En praktisk metode til at kortlægge strømmen af en strøm i en

Et aktuelt kort til forbedring af kredsløbsdesignStrømmen af en elektrisk strøm mellem to elektroder på en magnetisk tynd film afbildes ved at måle strimmeldomænerne. Kredit:KAUST En praktisk metode til at kortlægge strømmen af en strøm i en -

NADINE:Energilagring i kraftværksskalaTestfacilitet for flydende metaller på KIT. Flydende metaller er særligt velegnede til at overføre høje varmeydelser. Et af målene med NADINE er at studere deres anvendelse i termiske energilagringssy

NADINE:Energilagring i kraftværksskalaTestfacilitet for flydende metaller på KIT. Flydende metaller er særligt velegnede til at overføre høje varmeydelser. Et af målene med NADINE er at studere deres anvendelse i termiske energilagringssy -

Hvordan Kina revolutionerer e-handelE-handel i Kina har drevet innovative tilgange, der endnu ikke er set i Vesten. Kredit:Ascannio/Shutterstock Mens nogle sektorer af økonomien pludselig kæmper for overlevelse, ny, barske virkeligh

Hvordan Kina revolutionerer e-handelE-handel i Kina har drevet innovative tilgange, der endnu ikke er set i Vesten. Kredit:Ascannio/Shutterstock Mens nogle sektorer af økonomien pludselig kæmper for overlevelse, ny, barske virkeligh

- Fremstilling af snoede halvledere til 3D-projektion

- Grøn eller blå? Den bedste turkis er mere værdifuld end diamanter

- Sollys udløser kemiske reaktioner i den nedre atmosfære

- Chip tænder optisk neuralt netværksdemo

- Hvor gamle satellitter går hen for at dø

- Forværret luftforurening reducerer levetiden i Indonesien