Forskere opdager, hvordan routere kan rekrutteres til botnet-hæren

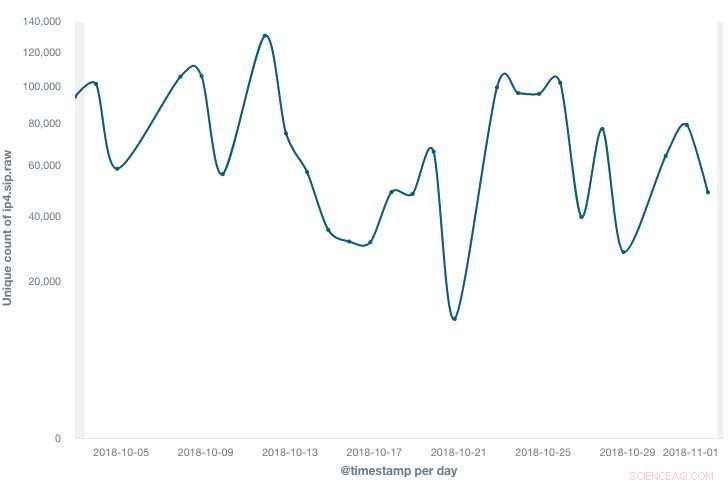

Kredit:360Netlab Scanmon

Dette er en overskrift i november, der gjorde mange læsere nervøse:En reporter gav grunde til, hvorfor du skulle ændre dit internetadgangskode nu. Kari Paul i MarketWatch var et af flere websteder, der rapporterede om en botnet-hær derude, bruge malware til at inficere computere og gøre dem til bots.

Botnettet forvandler hjemmeroutere til e-mailspammere. (menes at blive brugt til at sende spam-e-mails, og i modsætning til andre botnets, denne "synes ikke at blive brugt til at udføre DDoS-angreb, " sagde Greg Synek ind TechSpot .)

MarketWatch listede navne på virksomheder, hvis routere potentielt er i fare; de nævnte virksomheder reagerede ikke på det for at kommentere på tidspunktet for dette skrivende.

"Indtil nu, mellem 100, 000 og 300, 000 enheder er inficeret, og det antal kan vokse, forskere siger, " ifølge Paul. Nøgen Sikkerhed forfatter John Dunn sagde, at botnettet er inficeret i det mindste 100, 000 routere i USA, Indien og Kina siden september.

Hvorfor, hvad går galt? Uden at du selv er klar over det, dit hjemmenetværk kan bruges til at sende skadelig spam, da målrettede enheder er blevet udnyttet til at sende enorme mængder af spam-e-mails.

Udgangspunkterne for opdagelsen fører til et netværkssikkerhedslaboratorium; det 360 Netlab webstedet præsenterede historien, forfattet af netværkssikkerhedsingeniøren Hui Wang og RootKiter.

De to forskere sagde, at mængden af infektion var meget stor; antallet af aktive scannings-IP i hver scanningshændelse var omkring 100, 000; proxy-netværket blev implementeret af angriberen; proxyen kommunikerer med velkendte mailservere såsom Hotmail.

"Siden september 2018, 360Netlab Scanmon har registreret flere scanningsspidser på TCP-port 5431, hver gang systemet loggede mere end 100.000 scanningskilder, et ret stort antal sammenlignet med de fleste andre botnets, vi har dækket før."

I oktober fik de deres honeypot-tweaks og tilpasninger rigtige og "narre med succes botnettet til at sende os prøven."

Hvordan fungerer dette? Paul:"Angrebet udnytter en sikkerhedssårbarhed, der oprindeligt blev fundet i 2013 på funktionen Universal Plug and Play (UPnP), som gør det muligt for en enhed på det samme netværk at opdage hinanden mere problemfrit."

Botnettet dækker enheder inklusive modeller fra en række virksomheder, ikke kun én.

Så hvad havde sikkerhedsobservatører at sige? Interessant nok, Nøgen Sikkerhed sagde, at router-eskapaden udføres ved hjælp af en "gammel sikkerhedsfejl." Dunn skrev, "UPnP'en, selvfølgelig, er Universal Plug and Play, en langvarig og meget misbrugt netværksprotokol designet til at gøre det nemt for enheder at tale med hinanden uden behov for kompliceret konfiguration." Dan Goodin i Ars Technica udtrykte lignende tanker om UPnP, hvilken, "som forskere har advaret i årevis, åbner ofte alvorlige huller i de netværk, der bruger det."

I det større billede, botnets er fristende målmuligheder for hackere med dårlige hensigter. Dunn bemærkede, at "router-kompromiser har været et løbende tema på Naked Security i årevis og bliver stadig ved med at komme.

"Under en underoverskrift "Botnet helvede, " Dunn skrev, at "Botnets er en måde at stjæle andres computerressourcer og distribuere trafik på tværs af masser af internetudbydere på en måde, der gør det sværere at lukke ned for dens aktivitet, end hvis den kom ud af en lille gruppe servere."

Godt, i mellemtiden, sagde, at det ikke var klart, hvordan routere inficeret med BCMUPnP_Hunter kan desinficeres. Ikke desto mindre, han tilføjede, "Som regel, Det er nok at genstarte en kompromitteret router."

© 2018 Science X Network

Varme artikler

Varme artikler

-

Twitter begrænser adgangen for 143, 000 apps i ny nedkæmpningTwitter sagde, at det fjernede mere end 143, 000 apps i et undertrykkelse af ondsindet aktivitet fra automatiserede konti eller bots Twitter sagde tirsdag, at det havde fjernet mere end 143, 000 a

Twitter begrænser adgangen for 143, 000 apps i ny nedkæmpningTwitter sagde, at det fjernede mere end 143, 000 apps i et undertrykkelse af ondsindet aktivitet fra automatiserede konti eller bots Twitter sagde tirsdag, at det havde fjernet mere end 143, 000 a -

Deutsche Telekom fortrøstningsfuld efter 1. kvartals overskudHurtig vækst i dens amerikanske mobilenhed skulle være med til at øge indtjeningen i 2018, Det oplyser Deutsche Telekom onsdag Tysklands Deutsche Telekom hævede onsdag sin indtjeningsprognose for

Deutsche Telekom fortrøstningsfuld efter 1. kvartals overskudHurtig vækst i dens amerikanske mobilenhed skulle være med til at øge indtjeningen i 2018, Det oplyser Deutsche Telekom onsdag Tysklands Deutsche Telekom hævede onsdag sin indtjeningsprognose for -

Uber-aktien stiger efter at have citeret tegn på rebound fra virusnedturenUber CEO Dara Khosrowshahi siger, at ridesharing-giganten ser nogle indikationer på et opsving i dele af verden fra coronavirus-krisen Uber-aktierne steg torsdag, efter at ridesharing-giganten ant

Uber-aktien stiger efter at have citeret tegn på rebound fra virusnedturenUber CEO Dara Khosrowshahi siger, at ridesharing-giganten ser nogle indikationer på et opsving i dele af verden fra coronavirus-krisen Uber-aktierne steg torsdag, efter at ridesharing-giganten ant -

Google Maps fylder 15 år:Her er 15 tips til at få mest muligt ud af appenKredit:CC0 Public Domain Google Maps fylder 15 år i denne uge, og mange af de over 1 milliard mennesker, der hver måned henvender sig til Googles app globalt, gør det for mere end navigationsvejle

Google Maps fylder 15 år:Her er 15 tips til at få mest muligt ud af appenKredit:CC0 Public Domain Google Maps fylder 15 år i denne uge, og mange af de over 1 milliard mennesker, der hver måned henvender sig til Googles app globalt, gør det for mere end navigationsvejle

- Er Spotify den nye Tinder? Det er til dette par

- Forskere får fotoner til at interagere, tage et skridt i retning af langlevende kvantehukommelse

- Scrub Oak Information

- Anatomi & fysiologi Projektideer

- Billede:Udviklingen af supernova 1987A

- Dæmpende Betelgeuse er sandsynligvis ikke kold, bare støvet, viser ny undersøgelse