Cirkulært alt-eller-ingenting:En ny tilgang til at beskytte data mod nøgleeksponering

En angriber, der besidder nøglen og alt undtagen ét datafragment, er ikke i stand til at dekryptere selv en lille del af de oprindelige data. Kredit:Kapusta, Memmi &Rambaud.

Et team af forskere på Telecom ParisTech har udviklet en ny metode til at beskytte krypterede data mod nøgleeksponering. Deres algoritme, præsenteret i et papir, der er forududgivet på arXiv, transformerer, fragmenterer og spreder data, så de forbliver beskyttet, medmindre alle lagernoder er kompromitteret.

"I dag, vi observerer to ting, " Katarzyna Kapusta, en af de forskere, der har udført undersøgelsen, fortalte TechXplore. "På den ene side, populariteten af data outsourcing vokser stadig. På den anden side, hver anden måned, vi er vidne til et større databrud, der afslører brugernes data. Angribere bliver mere og mere magtfulde. De er undertiden i stand til at erhverve krypteringsnøgler ved hjælp af bestikkelse eller tvang. I sådanne situationer, simpelthen at kryptere data er måske ikke nok."

Ifølge Kapusta, en krypteringsmetode er kun så god som nøglegenererings- og administrationsstrategien, der anvendes af individuelle brugere. I samarbejde med hendes kolleger Gérard Memmi og Matthieu Rambaud, hun satte sig derfor for at udvikle en mere effektiv metode til at beskytte krypterede brugerdata mod ondsindede angreb.

"Vi foreslår et sæt metoder, der kombinerer kryptering med datafragmentering og spredning, " sagde Kapusta. "De sigter mod at styrke datafortroligheden for at beskytte mod en angriber, der var i stand til at erhverve krypteringsnøglerne."

Klassiske symmetriske krypteringsalgoritmer fungerer ved at kryptere data til en chiffertekst ved hjælp af en krypteringsnøgle, der skal holdes hemmelig. Det betyder, at hvis krypteringsnøglen findes af en angriber, data bliver sårbare.

Alt-eller-intet transformation (AONT), også kendt som alt-eller-intet-protokollen, er en krypteringsmetode, som først blev introduceret af Ronald L. RIvest i slutningen af 1990'erne. Det fungerer ved at transformere inputdata til en chiffertekst, så den kun kan dekrypteres, når chifferteksten er færdig.

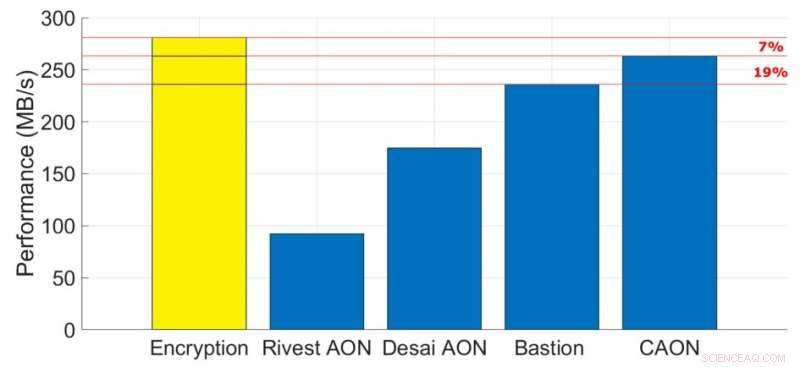

Et præstationsbenchmark, sammenligning mellem CAON og andre teknikker, simpel kryptering (AES-NI i CTR-tilstand, gul) bruges som basislinje. Kredit:Kapusta, Memmi og Rambaud.

"Alt-eller-intet-kryptering styrker datafortroligheden ved at beskytte dataene mod svage eller lækkede krypteringsnøgler, "Forklarer Kapusta." Det producerer en chiffertekst, der kun kan dekrypteres, når den er færdig. Fragmenter af sådan chiffertekst er modstandsdygtige over for en situation med nøgleeksponering:Det er ikke muligt at dekryptere delen af dataene inde i et fragment uden resten af fragmenterne, og dette selvom krypteringsnøglen er kendt. Kryptering af data ved hjælp af en AON, fragmentering og spredning af den opnåede chiffertekst forstærker datafortroligheden."

Når det kombineres med datafragmentering og spredning, AONT-tilgange kan beskytte data fra angribere, der anskaffer krypteringsnøglen, men som ikke er i stand til at samle alle datafragmenter. Imidlertid, da de kræver mindst to omgange datakryptering, disse metoder resulterer typisk i et betydeligt fald i ydeevnen. Undersøgelsen udført af Kapusta og hendes kolleger adresserer begrænsningerne ved eksisterende AONT-tilgange, introducerer en alternativ metode kaldet cirkulær alt-eller-intet (CAON).

"Klassisk symmetrisk kryptering er hovedkomponenten i hver alt-eller-intet-metode, der beskytter mod mindre magtfulde angribere uden kendskab til krypteringsnøglerne, "Kapusta sagde." Beskyttelsen mod mere magtfulde angribere, der besidder nøglerne, opnås ved at kombinere krypteringen med en komponent, der skaber afhængigheder mellem data inde i chifferteksten, der vil beskytte mod nøgleeksponeringen. I ældre AON-metoder, denne komponent er et forbehandlingstrin, mens i den seneste AON, disse afhængigheder oprettes efter datakryptering. CAON tilhører den anden gruppe af AON, da den anvender en lineær transformation over de krypterede data. Denne transformation af 'eksklusive-eller'-blokke af data på en sammenkædende måde - hver blok er eksklusiv - eller med sin forgænger, og den første blok, der ikke har en naturlig forgænger, er eksklusiv-elleret med den sidste."

Den vigtigste forskel mellem CAON og andre AON-tilgange er, at førstnævnte kun kræver en enkelt XOR-operation pr. datablok, hvilket er det mindst mulige med hensyn til yderligere behandling. Dette gør det betydeligt hurtigere end eksisterende AON-tilgange, herunder Bastions ordning, en nyligt udformet metode, der beskytter fragmenterede data mod nøgleeksponering ved hjælp af en enkelt datakryptering og lineær efterbehandlingstransform.

"CAON muliggør beskyttelse af outsourcede data mod nøgleeksponering uden at føre til en præstationsbyrde, " sagde Kapusta. "Overheaden fra efterbehandlingstransformationen, der anvendes over krypterede data, er næsten ubetydelig. Tidligere AON var langsomme og derfor ikke praktiske."

I fremtiden, CAON kunne beskytte online brugerdata mod vigtige eksponeringsangreb. For eksempel, det kunne integreres i moderne distribuerede lagersystemer eller multi-cloud-løsninger, tilbyder større fortrolighed uden de omkostninger, der typisk er forbundet med AONT-krypteringsmetoder.

Holdet arbejder nu på nye metoder, der kombinerer kryptering, fragmentering og dataspredning, der kunne anvendes til cloud computing eller IoT edge computing. Mere specifikt, de planlægger at frigive en finmasket open source-implementering af CAON.

© 2019 Science X Network

Varme artikler

Varme artikler

-

Gevinster i cloud computing øger profitten for MicrosoftKredit:CC0 Public Domain Microsoft rapporterede onsdag, at kvartalsvise overskud steg på baggrund af sin blomstrende cloud computing-forretning, som er blevet et kernefokus for den amerikanske tek

Gevinster i cloud computing øger profitten for MicrosoftKredit:CC0 Public Domain Microsoft rapporterede onsdag, at kvartalsvise overskud steg på baggrund af sin blomstrende cloud computing-forretning, som er blevet et kernefokus for den amerikanske tek -

Hackere bruger frygt for coronavirus til at sende dig en computervirus:Sådan stopper du demKredit:CC0 Public Domain Mens coronavirus fortsætter med at sprede sig over hele kloden, gør tusindvis af mennesker syge i dens kølvand, en ondsindet stamme af software søger at drage fordel af fo

Hackere bruger frygt for coronavirus til at sende dig en computervirus:Sådan stopper du demKredit:CC0 Public Domain Mens coronavirus fortsætter med at sprede sig over hele kloden, gør tusindvis af mennesker syge i dens kølvand, en ondsindet stamme af software søger at drage fordel af fo -

E-scootere synes nu mindre tilbøjelige til at køre folk væk fra fortoveKredit:CC0 Public Domain Hvilken forskel et år kan gøre. Det er midt på formiddagen i downtown Los Angeles, og der er e-scootere på alle større gader. Men i modsætning til sidste sommer, som så k

E-scootere synes nu mindre tilbøjelige til at køre folk væk fra fortoveKredit:CC0 Public Domain Hvilken forskel et år kan gøre. Det er midt på formiddagen i downtown Los Angeles, og der er e-scootere på alle større gader. Men i modsætning til sidste sommer, som så k -

Vil du slukke for internettet? Det kan ske, hvis en solstorm rammer JordenRøntgenstråler strømmer ud af solen i dette billede, der viser observationer fra NASAs Nuclear Spectroscopic Telescope Array, eller NuSTAR, overlejret på et billede taget af NASAs Solar Dynamics Obser

Vil du slukke for internettet? Det kan ske, hvis en solstorm rammer JordenRøntgenstråler strømmer ud af solen i dette billede, der viser observationer fra NASAs Nuclear Spectroscopic Telescope Array, eller NuSTAR, overlejret på et billede taget af NASAs Solar Dynamics Obser

- Nexstar vinder godkendelse for Tribune Media i den seneste konsolidering

- Finland tilbyder crashkursus i kunstig intelligens til EU

- Nyt bevis på en afvigende fase af stof bringer energieffektive teknologier tættere på

- Apple tog 8 dage at give mig de data, det havde indsamlet om mig. Det var øjenåbning.

- Coronavirus:Udledningen af nitrogendioxid falder over Italien

- Forskere udvikler bedre måder at dyrke levende hjerteceller på på den internationale rumstation