Hacking-gruppen Winnti har rettet sig mod adskillige industrivirksomheder

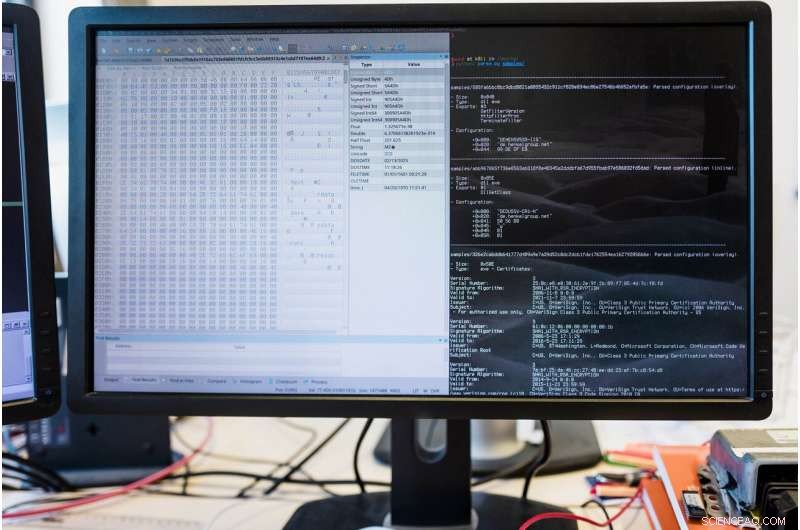

Binær kode – synlig til venstre – er mere eller mindre ulæselig for mennesker. En del af Bochum-forskernes arbejde er at oversætte det til et forståeligt sprog. Kredit:RUB, Kramer

Sammen med et efterforskningsteam hos Bayerischer Rundfunk (BR) og Norddeutscher Rundfunk (NDR), forskere ved Ruhr-Universität Bochum har afdækket, hvordan hackergruppen Winnti, også kendt som APT10, begår sine angreb på tyske og internationale virksomheder, der hidtil har været deres ofre. Winnti har angiveligt opereret fra Kina i mindst 10 år, spionerer på virksomheder verden over. I Tyskland, angreb på selskaber Thyssen-Krupp og Bayer er kommet for dagen.

Efter analyser udført af teamet ledet af professor Thorsten Holz ved Horst Görtz Instituttet for IT-sikkerhed i Bochum, mindst et dusin virksomheder er blevet påvirket af Winnti -software, blandt dem seks DAX-selskaber. Hovedmålene er virksomheder fra den kemiske industri og halvleder, medicinal- og telekommunikationsindustrier og producenter af videospil. Medierne rapporterede om undersøgelsesresultaterne den 24. juli 2019.

Modulær malware

Nyhedsbureauet BR og NDR konsulterede Thorsten Holz og hans ph.d. studerende Moritz Contag som medforskere. De er eksperter i softwareanalyse, specifikt i binær kodeanalyse. De ønskede at finde ud af, hvordan Winnti -spionage fungerer i detaljer.

"I dag, der er tre generationer af Winnti-software, "forklarer Thorsten Holz, en foredragsholder ved Casa Cluster of Excellence (Cyber-Security in the Age of Large-Scale Adversaries). "Softwaren er baseret på en modulær struktur. Gruppen kan bruge alle moduler til at sammensætte malware specifikt til det respektive formål og skræddersyet til offervirksomheden." For eksempel, byggesættet kan indeholde et modul, der skjuler softwaren på en af serverne hos den målrettede virksomhed, ét modul, der samler information på virksomhedens intranet, og et modul, der etablerer en ekstern kommunikationskanal.

Kontrolserver for malware delvist integreret i intranettet

Softwarens binære kode indeholder en konfigurationsfil, der indeholder muligheder for at kontrollere malware. Binær kode kan køres direkte af processoren, men den er mere eller mindre ulæselig for mennesker. IT -eksperterne fra Bochum oversatte koden til et læseligt sprog og demonstrerede, at filerne indeholdt, for eksempel, oplysninger om, hvilken server der styrede malwaren, og hvor malwaren var placeret i offerets system.

Hacking -gruppen brugte ofte eksterne servere til at kontrollere malware, men nogle gange blev kompromitterede intranetservere brugt til dette formål, også. "Interessant nok, konfigurationsfilerne indeholder også tip om, hvilke virksomheder eller organisationer der er blevet angrebet, " forklarer Thorsten Holz. "Formodentlig, dette hjælper gruppen med at organisere deres angreb."

De analyserede malware-filer blev udtrukket fra Virustotal-databasen. Enhver bruger kan bruge denne service til at uploade filer og få dem kontrolleret af 50 virusscannere. Alle uploadede filer gemmes i en database.

Efter at have analyseret forskellige versioner af malware, Moritz Contag brugte sine fund til at analysere flere hundrede konfigurationsfiler. Han udtrak også med succes certifikater brugt af angriberne til mere fuldstændigt at skjule deres malware.

Undersøgelsesjournalisterne kontaktede 14 virksomheder for at advare dem om en mulig malware -infektion. Nogle af de målrettede virksomheder indrømmede, at de havde været offer for et angreb; flere analyser er stadig i gang. Winnti -gruppen har ikke kun målrettet virksomheder, men også Hongkongs regering. Medierne har således mistanke om, at Winnti muligvis ikke kun er engageret i industrielle, men også i politisk spionage.

Malware-infektion udføres ofte via phishing-e-mails. Hvis en bruger klikker på et link eller åbner en vedhæftet fil i en sådan e -mail, Winnti software installerer sig selv på systemet. Angriberne bruger derefter dette system til yderligere angreb på intranettet. Softwaren kan skjule ubemærket på en inficeret server, indtil den aktiveres af et signal fra kontrolserveren. Efterfølgende programmet kommunikerer med kontrolserveren via en krypteret kanal, for eksempel, ved at sende specifikke data fra intranettet til angriberne.

"Vores analyse har også vist, at Winnti-softwaren ofte forbliver i dvale i uger eller måneder; derefter bliver den aktiv i en dag eller måske en uge, inden du slukker igen " siger Thorsten Holz.

Angreb på Linux -systemer registreret

Winnti-software har til formål at inficere Windows-systemer. Imidlertid, der er nu også en version til Linux, opdaget i marts 2019. "Vi studerede denne malwareversion, også, " siger Thorsten Holz. "Det fungerer stort set som Winnti."

Sidste artikelVandopløsninger uden et gran salt

Næste artikelGMs Cruise forsinker lanceringen af robo-taxaer

Varme artikler

Varme artikler

-

USA idømmer Hyundai en bøde på 47 millioner dollars for beskidte dieselmotorerDet amerikanske justitsministerium siger, at Hyundai Heavy Industries importerede næsten 2, 300 dieseldrevne tunge entreprenørkøretøjer med motorer, der ikke opfyldte amerikanske emissionsstandarder

USA idømmer Hyundai en bøde på 47 millioner dollars for beskidte dieselmotorerDet amerikanske justitsministerium siger, at Hyundai Heavy Industries importerede næsten 2, 300 dieseldrevne tunge entreprenørkøretøjer med motorer, der ikke opfyldte amerikanske emissionsstandarder -

Menneskerettighedsgruppe:Medarbejder målrettet med israelsk spywareI denne 25. august, 2016, fil foto, logoet for det israelske NSO Group -firma vises på en bygning, hvor de havde kontorer indtil for få måneder siden i Herzliya, Israel. Menneskerettighedsgruppen Amne

Menneskerettighedsgruppe:Medarbejder målrettet med israelsk spywareI denne 25. august, 2016, fil foto, logoet for det israelske NSO Group -firma vises på en bygning, hvor de havde kontorer indtil for få måneder siden i Herzliya, Israel. Menneskerettighedsgruppen Amne -

Hvad kommer dernæst i Facebooks store databrudI denne 1. maj 2018, fil foto, Facebooks administrerende direktør Mark Zuckerberg holder hovedtalen på F8, Facebooks udviklerkonference i San Jose, Calif. Facebook siger, at det for nylig har opdaget

Hvad kommer dernæst i Facebooks store databrudI denne 1. maj 2018, fil foto, Facebooks administrerende direktør Mark Zuckerberg holder hovedtalen på F8, Facebooks udviklerkonference i San Jose, Calif. Facebook siger, at det for nylig har opdaget -

Facebook, Twitter forsvarer bestræbelserne på at stoppe valgblandingFacebook COO Sheryl Sandberg, venstre, ledsaget af Twitter -administrerende direktør Jack Dorsey er svoret inden senatets efterretningskomités høring om udenrigsindflydelsesoperationer og deres brug a

Facebook, Twitter forsvarer bestræbelserne på at stoppe valgblandingFacebook COO Sheryl Sandberg, venstre, ledsaget af Twitter -administrerende direktør Jack Dorsey er svoret inden senatets efterretningskomités høring om udenrigsindflydelsesoperationer og deres brug a

- Brug af kunstig intelligens til at berige digitale kort

- NASAs luftbårne mission vender tilbage til Afrika for at studere røg, skyer

- De fleste mennesker overser kunstig intelligens på trods af fejlfri rådgivning

- Udvidelse af kraften ved attosekundspektroskopi

- Lockheed Martin håber, at nyt laboratorium inspirerer arbejdsstyrken, tiltrækker fremtidige medarb…

- Rumstrålingsdetektor kan hjælpe med at få øje på falske mesterværker