OpenSK -forskningsplatform jublede som boost til vedtagelse af sikkerhedsnøgler

Kredit:CC0 Public Domain

En implementering af sikkerhedsnøgler var for nylig i nyhederne. Spotlighten var på OpenSK.

Elie Bursztein, sikkerhed og anti-misbrug forskningsleder og Jean-Michel Picod, software ingeniør, Google, skrev meddelelsen om OpenSK som en forskningsplatform, i deres 30. januar -opslag i Google Security Blog.

Det er open source; dens grund til at være er at forbedre adgangen til FIDO -godkendelsesimplementeringer.

Hvem kan drage fordel af? Forskere, sikkerhedsnøgleproducenter og entusiaster kan bruge det til at hjælpe med at udvikle innovative funktioner. De kan også fremskynde vedtagelsen af sikkerhedsnøgler, de sagde.

"Du kan lave din egen udviklernøgle ved at blinke OpenSK -firmwaren på en nordisk chip -dongle. Udover at være overkommelig, vi valgte Nordic som indledende referencehardware, fordi det understøtter alle større transportprotokoller nævnt af FIDO2:NFC, Bluetooth lav energi, USB, og en dedikeret hardware -kryptokerne. "

(FIDO2 refererer til FIDO Alliances specifikationer. Ifølge FIDO Alliance, "FIDO2 kryptografiske loginoplysninger er unikke på alle websteder, aldrig forlade brugerens enhed og gemmes aldrig på en server. Denne sikkerhedsmodel eliminerer risikoen for phishing, alle former for tyveri af adgangskoder og gentagelse af angreb. ")

ZDNet bekræftede, at hardwareleverandører, der skulle bygge hardware -sikkerhedsnøgler, ville have hjælp i form af OpenSK. Catalin Cimpanu sagde, at dette ville gøre det lettere for hobbyfolk og hardwareleverandører at bygge deres egen sikkerhedsnøgle.

De første versioner af OpenSK -firmwaren blev oprettet til nordiske chip -dongler, sagde Cimpanu.

"Med denne tidlige udgivelse, udviklere vil kunne blinke OpenSK på en nordisk chip -dongle, " sagde XDA -udviklere .

den er skrevet i Rust. Forfatterne til Google Security Blog sagde, at "Rust's stærke hukommelsessikkerhed og nulprisabstraktioner gør koden mindre sårbar over for logiske angreb."

Det kører på TockOS. Sidstnævnte er "et sikkert integreret operativsystem til mikrokontrollere, "ifølge GitHub. Adam Conway i XDA -udviklere sagde, at "TockOS tilbyder en sandkasse -arkitektur til bedre isolering af appletten til sikkerhedsnøgler, chauffører, og kerne. "

GitHub -siden til OpenSK, imens, udtalte:"Dette projekt er proof-of-concept og en forskningsplatform. Det er stadig under udvikling og har som sådan nogle få begrænsninger." Forfatterne gjorde nogle pointer om begrænsningerne, og punkterne omfattede følgende.

Først, FIDO2. "Selvom vi testede og implementerede vores firmware baseret på de offentliggjorte CTAP2.0 -specifikationer, vores implementering blev ikke gennemgået eller officielt testet og hævder ikke at være FIDO -certificeret. "For det andet, Kryptografi. De implementerede algoritmer i Rust som en pladsholder; implementeringerne var forskningskvalitetskode og er ikke blevet gennemgået. "De giver ikke garantier om konstant tid og er ikke designet til at være modstandsdygtige over for sidekanalangreb."

Blogindlægget bemærkede, at "denne udgivelse bør betragtes som et eksperimentelt forskningsprojekt, der skal bruges til test- og forskningsformål."

Hvad står der på forfatternes ønskeliste? "Ved hjælp af forsknings- og udviklermiljøer, vi håber OpenSK med tiden vil bringe innovative funktioner, stærkere integreret krypto, og tilskynde til udbredt anvendelse af betroede phishing-resistente tokens og et websted uden adgangskode, "sagde de.

Cimpanu i ZDNet :"Google håber også, at projektet også i vid udstrækning bliver vedtaget af hardwareleverandører, der endnu ikke har investeret F &U i sikkerhedsnøgleprodukter."

© 2020 Science X Network

Sidste artikelHuawei 5G problemer med at teste nordiske konkurrenters båndbredde

Næste artikelKloning af musikalsk arv i nøglen til 3D

Varme artikler

Varme artikler

-

Afstemning:For mange online-amerikanere, Facebook er en vaneI denne 13. januar, 2016, fil foto, Ikoner til Twitter, Instagram, Facebook og Pinterest vises på et vindue i New York. En ny meningsmåling fra Associated Press-NORC Center for Public Affairs Research

Afstemning:For mange online-amerikanere, Facebook er en vaneI denne 13. januar, 2016, fil foto, Ikoner til Twitter, Instagram, Facebook og Pinterest vises på et vindue i New York. En ny meningsmåling fra Associated Press-NORC Center for Public Affairs Research -

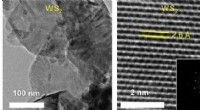

En flaky mulighed øger organiske solcellerEn del af solcellen er fremstillet af flager af wolframdisulfid, der kun er et par milliarddeler af en meter tyk. Kredit:T. D. Anthopoulos et al. Et billigt materiale, lavet af wolframdisulfidflag

En flaky mulighed øger organiske solcellerEn del af solcellen er fremstillet af flager af wolframdisulfid, der kun er et par milliarddeler af en meter tyk. Kredit:T. D. Anthopoulos et al. Et billigt materiale, lavet af wolframdisulfidflag -

Amazon blokerer Australien fra globale websteder over skatAmazon sagde, at australske shoppere, der ønsker at bruge deres globale platforme, i stedet vil blive dirigeret til deres mindre australske websted, som tilbyder meget mindre til salg Den amerikan

Amazon blokerer Australien fra globale websteder over skatAmazon sagde, at australske shoppere, der ønsker at bruge deres globale platforme, i stedet vil blive dirigeret til deres mindre australske websted, som tilbyder meget mindre til salg Den amerikan -

Amerikansk ekspert siger, at 5G -tiff kan påvirke informationsudvekslingI denne 31. oktober, 2019, fil foto, deltagerne går forbi en skærm til 5G -tjenester fra det kinesiske teknologifirma Huawei på PT Expo i Beijing. Trump-administrationen øger presset på europæiske all

Amerikansk ekspert siger, at 5G -tiff kan påvirke informationsudvekslingI denne 31. oktober, 2019, fil foto, deltagerne går forbi en skærm til 5G -tjenester fra det kinesiske teknologifirma Huawei på PT Expo i Beijing. Trump-administrationen øger presset på europæiske all