Forskere hjælper med at lukke sikkerhedshullet i populær krypteringssoftware

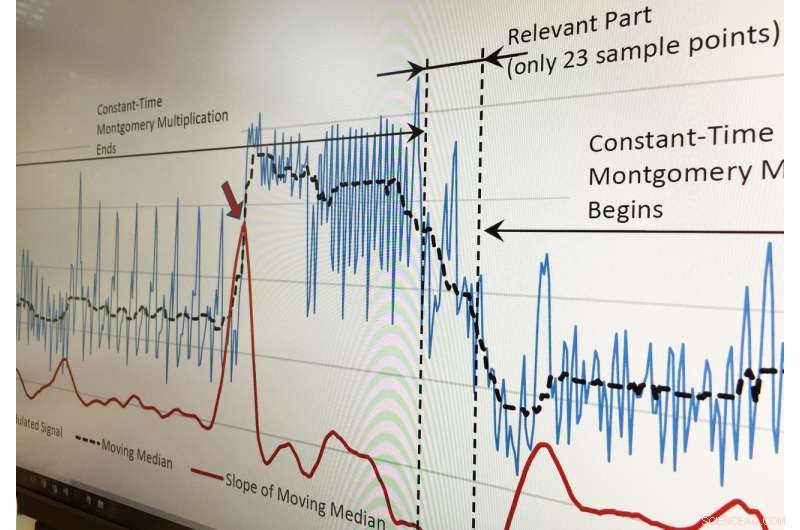

Analyse af det AM-modulerede signal, der viser den del, der er relevant for sikkerheden af krypteringssoftwaren. Kredit:Georgia Tech

Cybersikkerhedsforskere ved Georgia Institute of Technology har hjulpet med at lukke en sikkerhedssårbarhed, der kunne have gjort det muligt for hackere at stjæle krypteringsnøgler fra en populær sikkerhedspakke ved kortvarigt at lytte til utilsigtede "sidekanal" -signaler fra smartphones.

Angrebet, som blev rapporteret til softwareudviklere, før det blev offentliggjort, udnyttede programmering, der var, ironisk, designet til at give bedre sikkerhed. Angrebet brugte opsnappede elektromagnetiske signaler fra telefonerne, der kunne have været analyseret ved hjælp af en lille bærbar enhed, der kostede mindre end tusind dollars. I modsætning til tidligere aflytningsforsøg, der krævede analyse af mange logins, "One &Done" -angrebet blev udført ved at aflytte kun én dekrypteringscyklus.

"Dette er noget, der kunne gøres i en lufthavn for at stjæle folks oplysninger uden at vække mistanke og gør det såkaldte 'café-angreb' meget mere realistisk, sagde Milos Prvulovic, associeret formand for Georgia Tech's School of Computer Science. "Designerne af krypteringssoftware har nu et andet problem, som de skal tage højde for, fordi kontinuerlig snoking over lange perioder ikke længere ville være påkrævet for at stjæle denne information."

Sidekanalangrebet menes at være det første til at hente den hemmelige eksponent for en krypteringsnøgle i en moderne version af OpenSSL uden at stole på cachens organisation og/eller timing. OpenSSL er et populært krypteringsprogram, der bruges til sikker interaktion på websteder og til signaturgodkendelse. Angrebet viste, at en enkelt optagelse af et kryptografisk nøglespor var tilstrækkeligt til at bryde 2048 bits af en privat RSA-nøgle.

Resultaterne af undersøgelsen, som blev delvist støttet af National Science Foundation, Defense Advanced Research Projects Agency (DARPA), og Air Force Research Laboratory (AFRL) vil blive præsenteret på det 27. USENIX Security Symposium 16. august i Baltimore.

Efter at have angrebet telefonerne og et indlejret systemkort - som alle brugte ARM-processorer - foreslog forskerne en løsning på sårbarheden, som blev vedtaget i versioner af softwaren, der blev stillet til rådighed i maj.

Sidekanalangreb udtrækker følsom information fra signaler skabt af elektronisk aktivitet i computerenheder under normal drift. Signalerne inkluderer elektromagnetiske udstrålinger skabt af strømstrømme i enhedens beregnings- og strømforsyningskredsløb, variation i strømforbrug, og også lyd, temperatur og chassis potential variation. Disse emanationer adskiller sig meget fra kommunikationssignaler, som enhederne er designet til at producere.

Milos Prvulovic og Alenka Zajic bruger en lille sonde nær telefonen til at fange det signal, der digitaliseres af en radiomodtager for at udføre sidekanalangrebet. Kredit:Allison Carter, Georgia Tech

I deres demonstration, Prvulovic og samarbejdspartner Alenka Zajic lyttede med på to forskellige Android-telefoner ved hjælp af sonder placeret i nærheden af, men ikke røre ved enhederne. I et rigtigt angreb, signaler kan modtages fra telefoner eller andre mobile enheder af antenner placeret under borde eller skjult i nærliggende møbler.

"One &Done" -angrebet analyserede signaler i et relativt smalt (40 MHz bredt) bånd omkring telefonernes processor -urfrekvenser, som er tæt på 1 GHz (1, 000 MHz). Forskerne udnyttede en ensartethed i programmeringen, der var designet til at overvinde tidligere sårbarheder, der involverede variationer i, hvordan programmerne fungerer.

"Enhver variation er i det væsentlige lækker information om, hvad programmet laver, men konstantheden tillod os at finde ud af, hvor vi skulle se, "sagde Prvulovic." Når vi fik angrebet til at fungere, vi var i stand til at foreslå en løsning på det temmelig hurtigt. Programmerere skal forstå, at dele af koden, der arbejder på hemmelige bits, skal skrives på en særlig måde for at undgå, at de lækker. "

Forskerne ser nu på anden software, der kan have lignende sårbarheder, og forventer at udvikle et program, der muliggør automatiseret analyse af sikkerhedsrisici.

"Vores mål er at automatisere denne proces, så den kan bruges på enhver kode, "sagde Zajic, en lektor ved Georgia Tech's School of Electrical and Computer Engineering. "Vi vil gerne kunne identificere dele af kode, der kan være utætte og kræve en løsning. Lige nu at finde disse portioner kræver betydelig ekspertise og manuel undersøgelse. "

Sidekanalangreb er stadig relativt sjældne, men Prvulovic siger, at succesen med "One &Done" demonstrerer en uventet sårbarhed. Tilgængeligheden af billige signalbehandlingsenheder, der er små nok til at kunne bruges i kaffebarer eller lufthavne, kan gøre angrebene mere praktiske.

"Vi har nu relativt billige og kompakte enheder - mindre end et USB-drev - der er i stand til at analysere disse signaler, sagde Prvulovic. For ti år siden, analysen af dette signal ville have taget dage. Nu tager det kun sekunder, og kan gøres hvor som helst – ikke kun i laboratoriemiljøer."

Producenter af mobile enheder bliver mere opmærksomme på behovet for at beskytte telefoners elektromagnetiske signaler, tablets og bærbare computere fra aflytning ved at afskærme deres sidekanalemissioner. Det er også vigtigt at forbedre softwaren, der kører på enhederne, men Prvulovic foreslår, at brugere af mobile enheder også skal spille en sikkerhedsrolle.

"Dette er noget, der skal behandles på alle niveauer, " sagde han. "En kombination af faktorer - bedre hardware, bedre software og omhyggelig computerhygiejne – gør dig mere sikker. Du bør ikke være paranoid over at bruge dine enheder på offentlige steder, men du bør være forsigtig med at få adgang til banksystemer eller tilslutte din enhed til ubeskyttede USB-opladere."

Ud over de allerede nævnte, forskningen involverede Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha og Robert Callen, hele Georgia Tech.

Varme artikler

Varme artikler

-

Forebyggelse af et flystyrt - forskning hjælper piloter med at træne efter aerodynamiske boderU of T Engineerings Peter Grant praktiserer at reagere på en aerodynamisk bod i en flyvesimulator ved University of Toronto Institute for Aerospace Studies. Kredit:Marit Mitchell En vinternat i fe

Forebyggelse af et flystyrt - forskning hjælper piloter med at træne efter aerodynamiske boderU of T Engineerings Peter Grant praktiserer at reagere på en aerodynamisk bod i en flyvesimulator ved University of Toronto Institute for Aerospace Studies. Kredit:Marit Mitchell En vinternat i fe -

Brintmobilitet fra ren energi tager fart i EuropaKredit:Mona Makela, Shutterstock Selvom masseudrulningen af brændselscelle-elbiler stadig er år væk, indsatsen for at gøre brintdrevne biler mainstream er intensiveret i de senere år. Med Europa

Brintmobilitet fra ren energi tager fart i EuropaKredit:Mona Makela, Shutterstock Selvom masseudrulningen af brændselscelle-elbiler stadig er år væk, indsatsen for at gøre brintdrevne biler mainstream er intensiveret i de senere år. Med Europa -

Bølge af forkert information om coronavirus, da brugere af sociale medier fokuserer på popularitet…Kredit:CC0 Public Domain I løbet af de sidste uger, misinformation om den nye coronavirus -pandemi har spredt sig på sociale medier i en alarmerende hastighed. En video, der blev viral, hævdede, a

Bølge af forkert information om coronavirus, da brugere af sociale medier fokuserer på popularitet…Kredit:CC0 Public Domain I løbet af de sidste uger, misinformation om den nye coronavirus -pandemi har spredt sig på sociale medier i en alarmerende hastighed. En video, der blev viral, hævdede, a -

Hvorfor forvekslede min klassificering bare en skildpadde med en riffel?Kredit:CC0 Public Domain Et par år siden, ideen om at narre et computervisionssystem ved subtilt at ændre pixels i et billede eller hacke et gadeskilt virkede mere som en hypotetisk trussel end no

Hvorfor forvekslede min klassificering bare en skildpadde med en riffel?Kredit:CC0 Public Domain Et par år siden, ideen om at narre et computervisionssystem ved subtilt at ændre pixels i et billede eller hacke et gadeskilt virkede mere som en hypotetisk trussel end no

- Byområder mere tilbøjelige til at have nedbør-udløst jordskred, udsætte en voksende befolkning …

- Undersøgelse:Intet bevis for, at klimaændringer fremmer østafrikansk migration

- Dendrimer-teknologi får fat i celleproteiner, kunne forbedre kræftbehandlingen

- Sådan fungerer Maglev -tog

- Eksperimenter med salt og eddike

- NASA rumcopter klar til første Mars-flyvning