Hvor usikker, forældede journalsystemer og medicinsk udstyr sætter patientliv på spil

Kredit:University of California - San Diego

Et team af læger og dataloger ved University of California har vist, at det er nemt at ændre medicinske testresultater på afstand ved at angribe forbindelsen mellem hospitalslaboratorieudstyr og journalsystemer.

Disse typer angreb kan mere sandsynligt bruges mod højt profilerede mål, såsom statsoverhoveder og berømtheder, end mod den brede offentlighed. Men de kunne også bruges af en nationalstat til at lamme USAs medicinske infrastruktur.

Forskerne fra UC San Diego og UC Davis detaljerede deres resultater 9. august på Black Hat 2018-konferencen i Las Vegas, hvor de iscenesatte en demonstration af angrebet. Kaldt pest, angrebet er udelukkende proof-of-concept og vil ikke blive frigivet til offentligheden. Selvom de sårbarheder, forskerne udnyttede, ikke er nye, det er første gang, at et forskerhold har vist, hvordan de kunne udnyttes til at kompromittere patientens sundhed.

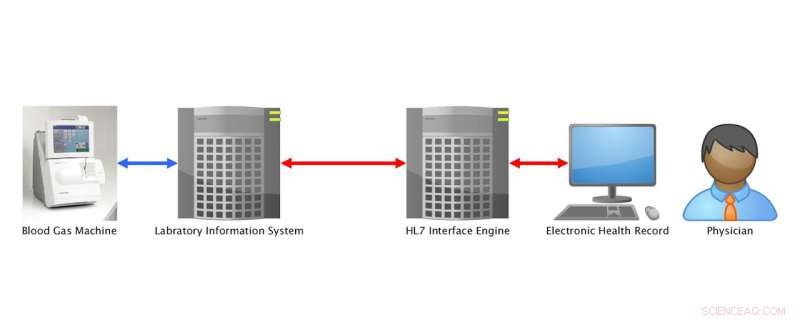

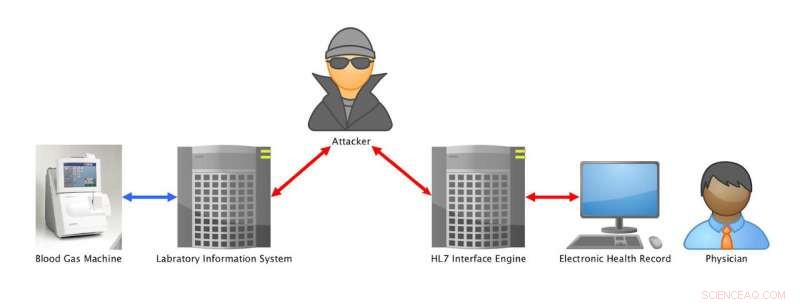

Disse sårbarheder opstår fra de standarder, der bruges til at overføre patientdata inden for hospitalsnetværk, kendt som sundhedsniveau syv standarder, eller HL7. I bund og grund det sprog, der tillader alle enheder og systemer i en medicinsk facilitet at kommunikere, HL7 blev udviklet i 1970'erne og er forblevet uberørt af mange af de fremskridt inden for cybersikkerhed, der er gjort i de sidste fire årtier.

Implementering af standarderne for aldrende medicinsk udstyr af personale med ringe eller ingen cybersikkerhedsuddannelse har ført til uanede mængder af patientdata, der cirkulerer på en usikker måde. Specifikt, dataene transmitteres som ukrypteret almindelig tekst på netværk, der ikke kræver adgangskoder eller andre former for godkendelse.

Datahacking på hospitaler har været i nyhederne de seneste år. Men forskere ønsker at gøre opmærksom på, hvordan disse data, en gang kompromitteret, kunne manipuleres. "Sundhedspleje adskiller sig fra andre sektorer ved, at manipulation af kritisk infrastruktur har potentiale til direkte at påvirke menneskeliv, enten gennem direkte manipulation af selve enheder eller gennem de netværk, der forbinder dem, " skriver forskerne i en hvidbog udgivet i forbindelse med deres Black Hat-demonstration.

De sårbarheder og metoder, der blev brugt til at skabe Pestilence-værktøjet, er tidligere blevet offentliggjort. Innovationen her er at kombinere datalogi knowhow og klinikeres viden for at udnytte svagheder i HL7-standarden til at påvirke patientbehandlingsprocessen negativt.

Holdet omfatter Dr. Christian Dameff, en akutlæge og klinisk informatikstipendiat, og Maxwell Bland, en kandidatstuderende i datalogi, begge ved UC San Diego, og Dr. Jeffrey Tully, en anæstesiolog ved UC Davis Medical Center. Læger skal kunne stole på, at deres data er nøjagtige, sagde Tully. "Som læge Jeg sigter mod at oplyse mine kolleger om, at den implicitte tillid, vi har til de teknologier og infrastrukturer, vi bruger til at tage os af vores patienter, kan være malplaceret, og at en bevidsthed om og årvågenhed over for disse trusselsmodeller er afgørende for udøvelse af medicin i det 21. århundrede, " han sagde.

Det er bydende nødvendigt at sikre data mod manipulation. "Vi taler om dette, fordi vi forsøger at sikre sundhedsudstyr og infrastruktur, før medicinske systemer oplever en større fejl, " sagde Dameff. "Vi er nødt til at ordne det her nu."

Forskere skitserer modforanstaltninger medicinske systemer kan tage for at beskytte sig selv mod disse typer angreb.

Pestværktøjet

Forskere brugte det, der kaldes en "mand i midten angreb, " hvor en computer indsætter sig selv mellem laboratoriemaskinen og journalsystemet. Bland, UC San Diego computer science kandidatstuderende, automatiserede angrebet, så det kunne håndtere store mængder data eksternt. Forskere infiltrerede ikke et eksisterende hospitalssystem, selvfølgelig. I stedet, de byggede en testseng bestående af medicinsk laboratorietestudstyr, computere og servere. Dette gjorde det muligt for holdet at køre test, såsom blod- og urinanalyse, opsnappe testresultaterne, ændre dem og derefter sende de ændrede oplysninger til et journalsystem.

Forskere tog normale blodprøveresultater og ændrede dem for at få det til at se ud som om patienten led af diabetisk ketoacidose, eller DKA, en alvorlig komplikation af diabetes. Denne diagnose ville få læger til at ordinere et insulindryp, som hos en rask patient kan føre til koma, eller endda døden.

Forskere ændrede også normale blodprøveresultater til at se ud som om patienten havde ekstremt lavt kalium. Behandling med kalium IV på en rask patient ville forårsage et hjerteanfald, hvilket sandsynligvis ville være fatalt.

Forskere brugte et "mand i midten angreb" til at opsnappe og ændre data transmitteret fra et laboratorieinformationssystem til et elektronisk sygejournalsystem. Kredit:University of California - San Diego

Modforanstaltninger

Forskerne beskriver en række trin, som hospitaler og offentlige myndigheder kan tage for at beskytte medicinsk infrastruktur i deres Black Hat-hvidbog.

Hospitaler skal forbedre deres sikkerhedspraksis. Specifikt, journalsystemer og medicinsk udstyr skal være kodeordsbeskyttet og sikret bag en firewall. Hver enhed og system på netværket skal begrænses til kun at kommunikere med én server, at begrænse hackers muligheder for at trænge ind i hospitalets netværk. Dette kaldes "netværkssegmentering" og er den bedste måde at beskytte medicinsk infrastruktur på, sagde bland, den datalogi kandidatstuderende ved Jacobs School of Engineering ved UC San Diego.

Forskere vil også gerne øge bevidstheden om en ny standard, der kan erstatte HL7:Fast Healthcare Interoperability Resource, eller FHIR, ville give mulighed for krypteret kommunikation inden for hospitalsnetværk.

Hospitalets IT-personale skal gøres opmærksomme på cybersikkerhedsproblemer og trænes til at etablere forsvar mod potentielle angreb, sagde forskere. For eksempel, IT-personale skal vide, hvordan man konfigurerer netværk og servere til at understøtte kryptering. Forskere peger på en rapport fra 2017 fra en Health and Human Services-taskforce, der siger, at 80 procent af hospitalets it-personale ikke er uddannet i cybersikkerhed.

Ud over, cybersikkerhed skal blive en del af FDA-godkendelsesprocessen for sundhedsudstyr, sagde forskerne. Producenter bør opfordres til at tage de nyeste og mest sikre operativsystemer i brug. For eksempel, i dag, mange medicinske enheder kører stadig på Windows XP, et operativsystem, der blev udgivet i 2001 og ikke længere understøttes af Microsoft – hvilket betyder, at sårbarheder ikke er rettet. Disse enheder kan ikke nemt opgraderes, da de skal tages offline, hvilket ville kompromittere patientbehandlingen. Ud over, nogle enheder er for fortalt til at blive opgraderet.

"Arbejde sammen, vi er i stand til at øge bevidstheden om sikkerhedssårbarheder, der har potentiale til at påvirke patientbehandlingen og derefter udvikle løsninger til at afhjælpe dem, ", sagde Tully fra UC Davis.

Varme artikler

Varme artikler

-

Brugertilpasset computermaskine til kunstig intelligens-opgaverFig. 1:Forbedret integrationstæthed:Sammenligning i integrationstæthed. Kredit:IEEE International Solid-State Circuits Conference Forskere ved Osaka University har bygget en ny computerenhed fra f

Brugertilpasset computermaskine til kunstig intelligens-opgaverFig. 1:Forbedret integrationstæthed:Sammenligning i integrationstæthed. Kredit:IEEE International Solid-State Circuits Conference Forskere ved Osaka University har bygget en ny computerenhed fra f -

Indfangning af bakterier, der spiser og indånder elektricitetPuljer af varmt vand som dette er hjemsted for bakterier, der kan spise og indånde elektricitet. Kredit:WSU Sidste august, Abdelrhman Mohamed befandt sig i at vandre dybt ind i Yellowstone Nationa

Indfangning af bakterier, der spiser og indånder elektricitetPuljer af varmt vand som dette er hjemsted for bakterier, der kan spise og indånde elektricitet. Kredit:WSU Sidste august, Abdelrhman Mohamed befandt sig i at vandre dybt ind i Yellowstone Nationa -

Betjening inficerer vilkårligt iPhones med spywareDenne 12. sept. 2018, filbillede viser en Apple iPhone XR udstillet i Steve Jobs Theatre efter en begivenhed for at annoncere nye produkter, i Cupertino, Californien Mistænkte nationalstatshackere bru

Betjening inficerer vilkårligt iPhones med spywareDenne 12. sept. 2018, filbillede viser en Apple iPhone XR udstillet i Steve Jobs Theatre efter en begivenhed for at annoncere nye produkter, i Cupertino, Californien Mistænkte nationalstatshackere bru -

Kina suspenderer samkørsel efter mordHitch er adskilt fra Didi Chuxings vigtigste ride-hailing service, som ikke er berørt af regeringens suspensionskendelse Kina har beordret suspendering af samkørselstjenester, der tilbydes af kørs

Kina suspenderer samkørsel efter mordHitch er adskilt fra Didi Chuxings vigtigste ride-hailing service, som ikke er berørt af regeringens suspensionskendelse Kina har beordret suspendering af samkørselstjenester, der tilbydes af kørs

- Det komplekse spørgsmål om hjemvendte Islamisk Stat-krigere

- Californiens misforståede forsøg på at tvinge bytæthed

- Watts brugt af industrielle maskiner

- Akkretionsdrevet pulsar afslører unik timingfejl

- En kraftfuld, optisk billedkamera i lommestørrelse, ikke længere science fiction

- Bidrager kold ildrøg til vandafvisende jord i brændte områder?