Forskere opdager sikkerhedsfejl i udbredte datalagringsenheder

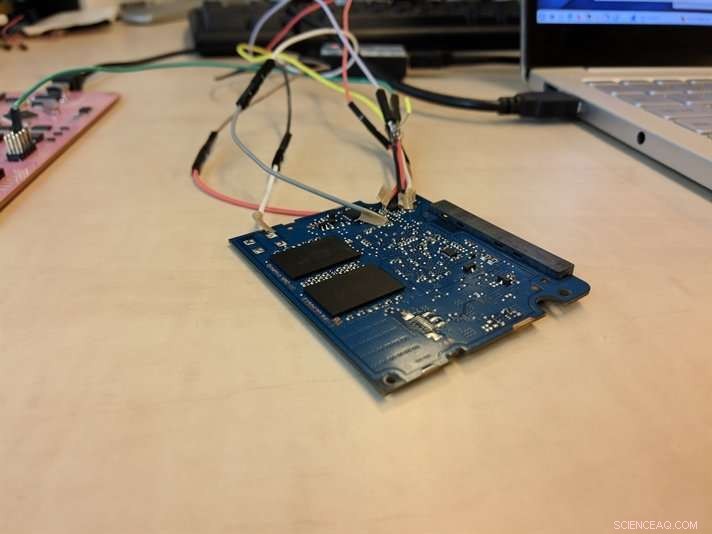

Kredit:Radboud Universitet

Forskere ved Radboud University i Holland har opdaget, at meget brugte datalagringsenheder med selvkrypterende drev ikke giver det forventede niveau af databeskyttelse. En ondsindet ekspert med direkte fysisk adgang til almindeligt solgte lagerenheder kan omgå eksisterende beskyttelsesmekanismer og få adgang til dataene uden at kende den brugervalgte adgangskode.

Disse fejl eksisterer i krypteringsmekanismen for flere typer solid state-drev – anført nedenfor – fra to store producenter, nemlig Samsung og Crucial. Sårbarhederne opstår både i interne lagerenheder (i bærbare computere, tablets og computere) og i eksterne lagerenheder (tilsluttet via et USB-kabel). De berørte lagerenheder omfatter populære modeller, der i øjeblikket er bredt tilgængelige.

Forsker Bernard van Gastel:"De berørte producenter blev informeret for seks måneder siden, i overensstemmelse med almindelig faglig praksis. Resultaterne offentliggøres i dag, så brugere af de berørte SSD'er kan beskytte deres data ordentligt." Forsker Carlo Meijer:"Dette problem kræver handling, især af organisationer, der gemmer følsomme data på disse enheder. Og også af nogle forbrugere, der har aktiveret disse databeskyttelsesmekanismer. Men det har de fleste forbrugere ikke gjort."

Hvis følsomme data skal beskyttes, det er under alle omstændigheder tilrådeligt at bruge softwarekryptering og ikke udelukkende stole på hardwarekryptering. En mulighed er at bruge den gratis og open source VeraCrypt softwarepakke, men der findes andre løsninger. På computere, der kører Windows, BitLocker leverer softwarekryptering, og data er muligvis ikke sikre (se "Windows-computere" nedenfor).

Kryptering er den vigtigste databeskyttelsesmekanisme. Det kan implementeres i software eller hardware (f.eks. i SSD'er). Moderne operativsystemer tilbyder generelt softwarekryptering til hele lageret. Imidlertid, det kan ske, at et sådant operativsystem beslutter sig for udelukkende at stole på hardwarekryptering (hvis hardwarekryptering understøttes af lagerenheden). BitLocker, krypteringssoftwaren indbygget i Microsoft Windows, kan foretage denne form for skift til hardwarekryptering, men tilbyder de berørte diske ingen effektiv beskyttelse i disse tilfælde. Softwarekryptering indbygget i andre operativsystemer (såsom macOS, iOS, Android, og Linux) ser ud til at være upåvirket, hvis den ikke udfører denne skift.

Forskerne identificerede disse sikkerhedsproblemer ved hjælp af offentlige oplysninger og omkring 100 € af evalueringsenheder. De købte de SSD'er, som de undersøgte, via almindelige detailkanaler. Det er ret svært at opdage disse problemer fra bunden. Imidlertid, når først karakteren af problemerne er kendt, der er en risiko for, at udnyttelsen af disse fejl vil blive automatiseret af andre, gør misbrug lettere. Forskerne ved Radboud Universitet vil ikke frigive et sådant udnyttelsesværktøj.

Berørte produkter

De modeller, hvor sårbarheder faktisk er blevet påvist i praksis, er:

- Crucial (Micron) MX100, MX200 og MX300 interne harddiske;

- Samsung T3 og T5 eksterne USB-diske;

- Samsung 840 EVO og 850 EVO interne harddiske.

Det bør noteres, imidlertid, at ikke alle diske på markedet er blevet testet. Specifikke tekniske indstillinger (relateret til f.eks. "høj" og "maks" sikkerhed), hvori interne drev bruges, kan påvirke sårbarheden (se de detaljerede oplysninger fra producenterne og linket til tekniske oplysninger nedenfor).

Windows-computere

På computere, der kører Windows, en softwarekomponent kaldet BitLocker håndterer kryptering af computerens data. I Windows, den slags kryptering, som BitLocker bruger (dvs. hardwarekryptering eller softwarekryptering) indstilles via gruppepolitikken. Hvis muligt, der anvendes standard hardwarekryptering. For de berørte modeller, standardindstillingen skal ændres, så der kun bruges softwarekryptering. Denne ændring løser ikke problemet med det samme, fordi den ikke genkrypterer eksisterende data. Kun en helt ny installation, herunder omformatering af det interne drev, vil gennemtvinge softwarekryptering. Som et alternativ til geninstallation, den ovennævnte VeraCrypt-softwarepakke kan bruges.

Ansvarlig offentliggørelse

Begge producenter blev informeret om dette sikkerhedsproblem i april 2018 af National Cyber Security Center (NCSC) i Holland. Universitetet gav detaljer til begge producenter for at sætte dem i stand til at reparere deres produkt. Producenterne vil selv give detaljerede oplysninger til deres kunder om de berørte modeller; links er anført nedenfor.

Når du opdager en sikkerhedsfejl, der er altid et dilemma om, hvordan man håndterer disse oplysninger. Øjeblikkelig offentliggørelse af detaljerne kan tilskynde til angreb og påføre skade. At holde fejlen hemmelig i en længere periode kan betyde, at de nødvendige skridt til at imødegå sårbarheden ikke tages, mens mennesker og organisationer stadig er i fare. Det er almindelig praksis i sikkerhedssamfundet at forsøge at finde en balance mellem disse bekymringer, og afsløre fejl op til 180 dage efter, at producenterne af de berørte produkter er blevet informeret. denne praksis, kendt som ansvarlig offentliggørelse, bruges som standard af Radboud Universitet.

Forskerne er nu ved at offentliggøre de videnskabelige aspekter af deres resultater i den akademiske litteratur. En foreløbig version af disse resultater (pdf, 757 kB) vil blive offentliggjort i dag, 5. november 2018. Når peer-review-processen er afsluttet, en endelig version vil blive offentliggjort i den akademiske litteratur. Denne publikation kan ikke bruges som en guide til, hvordan man bryder ind i SSD'er.

Varme artikler

Varme artikler

-

Google Pixel 3 -telefon har til formål at automatisere flere daglige opgaverI denne tirsdag, 9. okt. 2018, filfoto Nye Google Pixel 3 -smartphones vises i New York. Googles nye Pixel 3-telefon spiller ind på hardwaren med Apple og Samsung. Det er virkelig designet til at vise

Google Pixel 3 -telefon har til formål at automatisere flere daglige opgaverI denne tirsdag, 9. okt. 2018, filfoto Nye Google Pixel 3 -smartphones vises i New York. Googles nye Pixel 3-telefon spiller ind på hardwaren med Apple og Samsung. Det er virkelig designet til at vise -

UTA -teknologi kan ændre måder computere spreder varmeSeong Jin Koh, professor i materialevidenskab og teknik, modtaget et patent på teknologi, han udviklede, der reducerer effekttab på transistorer. Kredit:UT Arlington UTA -forskere har modtaget et

UTA -teknologi kan ændre måder computere spreder varmeSeong Jin Koh, professor i materialevidenskab og teknik, modtaget et patent på teknologi, han udviklede, der reducerer effekttab på transistorer. Kredit:UT Arlington UTA -forskere har modtaget et -

Kunstig intelligens hjælper forskere med at forudsige bivirkninger af lægemiddelkombinationerMarinka Zitnik og kollegaer designede et system til at forudsige milliarder af potentielle lægemiddelkombinationsbivirkninger. Kredit:L.A. Cicero Alene sidste måned, 23 procent af amerikanerne tog

Kunstig intelligens hjælper forskere med at forudsige bivirkninger af lægemiddelkombinationerMarinka Zitnik og kollegaer designede et system til at forudsige milliarder af potentielle lægemiddelkombinationsbivirkninger. Kredit:L.A. Cicero Alene sidste måned, 23 procent af amerikanerne tog -

AI lige så god som Mahler? Østrigsk orkester fremfører symfoni med twistEn robot står på scenen under Mahler Unfinished Project på Ars Electronica i Linz, Østrig Kan kunstig intelligens få symfonier til at matche en af de store inden for klassisk musik? Det var spø

AI lige så god som Mahler? Østrigsk orkester fremfører symfoni med twistEn robot står på scenen under Mahler Unfinished Project på Ars Electronica i Linz, Østrig Kan kunstig intelligens få symfonier til at matche en af de store inden for klassisk musik? Det var spø

- Snevidenskab:Krystalspor til klimaændringer, vandskel

- Gå ikke i panik:Erfaringer fra Hawaii falsk alarm

- Tilslutning af et 45-watt solpanelbatteri

- Reduktion af driftstemperaturen for keramiske brændselsceller med en elektrolyt med høj protonledn…

- Bæredygtig jernkatalyse muliggør kontrollerbar alkenborylering

- Hvis du fløj over et jordskælv,