Er kvantecomputere en trussel mod cybersikkerhed?

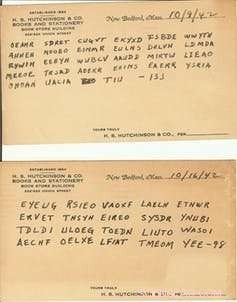

Koder kan være enkle – eller avancerede. Kredit:Derek Rose/flickr.com, CC BY

Cybersikkerhedsforskere og analytikere er med rette bekymrede over, at en ny type computer, baseret på kvantefysik frem for mere standardelektronik, kunne bryde den mest moderne kryptografi. Effekten ville være at gøre kommunikation så usikker, som hvis den slet ikke var kodet.

Heldigvis, truslen indtil videre er hypotetisk. De kvantecomputere, der eksisterer i dag, er ikke i stand til at bryde nogen almindeligt anvendte krypteringsmetoder. Der kræves betydelige tekniske fremskridt, før de vil være i stand til at bryde de stærke koder i udbredt brug rundt om på internettet, ifølge en ny rapport fra National Academy of Sciences.

Stadig, der er grund til bekymring. Den kryptografi, der understøtter moderne internetkommunikation og e-handel, kan en dag bukke under for et kvanteangreb. For at forstå risikoen, og hvad der kan gøres ved det, det er vigtigt at se nærmere på digital kryptografi, og hvordan den bruges – og går i stykker.

Grundlæggende om kryptografi

På det mest basale, kryptering er handlingen med at tage et originalt stykke information – en besked, for eksempel – og følge en række trin for at transformere det til noget, der ligner volapyk.

Nutidens digitale cifre bruger komplekse matematiske formler til at transformere klare data til – og ud af – sikkert krypterede meddelelser, der skal gemmes eller transmitteres. Beregningerne varierer alt efter en digital nøgle.

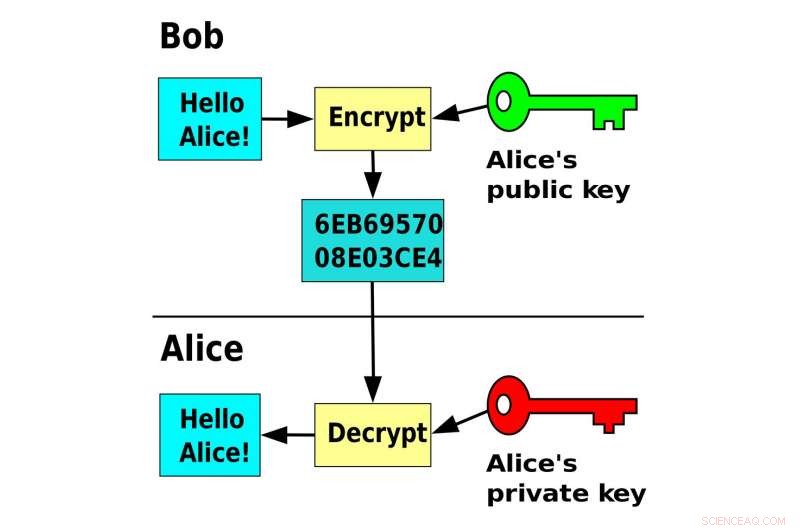

Der er to hovedtyper af kryptering - symmetrisk, hvor den samme nøgle bruges til at kryptere og dekryptere dataene; og asymmetrisk, eller offentlig nøgle, som involverer et par matematisk forbundne nøgler, en delt offentligt for at lade folk kryptere beskeder til nøgleparrets ejer, og den anden gemt privat af ejeren for at dekryptere beskeder.

Symmetrisk kryptografi er væsentligt hurtigere end kryptografi med offentlig nøgle. Af denne grund, det bruges til at kryptere al kommunikation og lagrede data.

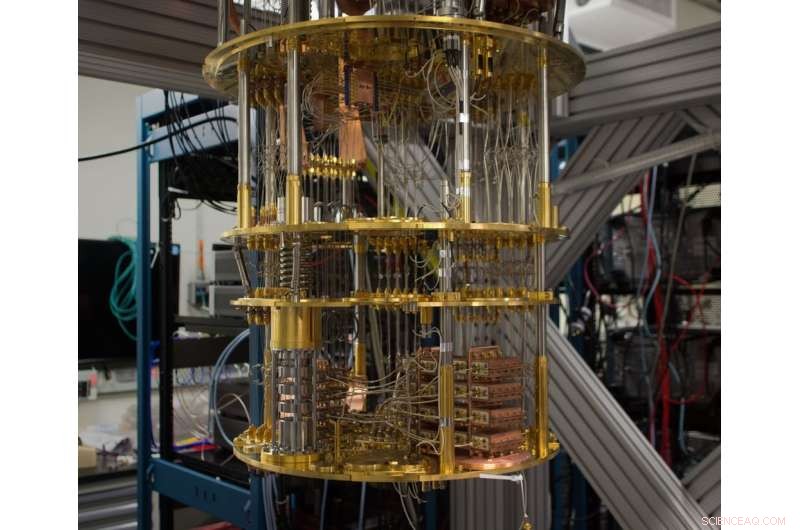

Indersiden af en IBM kvantecomputer. Kredit:IBM Research, CC BY-ND

Offentlig nøglekryptering bruges til sikker udveksling af symmetriske nøgler, og til digital autentificering – eller signering af – meddelelser, dokumenter og certifikater, der parrer offentlige nøgler med deres ejeres identiteter. Når du besøger et sikkert websted – et der bruger HTTPS – bruger din browser offentlig nøglekryptering til at autentificere webstedets certifikat og til at opsætte en symmetrisk nøgle til kryptering af kommunikation til og fra webstedet.

Matematikken for disse to typer kryptografi er ret forskellig, hvilket påvirker deres sikkerhed. Fordi stort set alle internetapplikationer bruger både symmetrisk og offentlig nøglekryptering, begge former skal være sikre.

Bryde koder

Den mest ligetil måde at bryde en kode på er at prøve alle de mulige nøgler, indtil du får den, der virker. Konventionelle computere kan gøre dette, men det er meget svært. I juli 2002 for eksempel, en gruppe meddelte, at den havde fundet en 64-bit nøgle – men indsatsen tog mere end 300, 000 mennesker over fire et halvt års arbejde. En nøgle dobbelt så lang, eller 128 bit, ville have 2¹²⁸ mulige løsninger – mere end 300 undecilion, eller en 3'er efterfulgt af 38 nuller. Selv verdens hurtigste supercomputer ville have brug for billioner af år for at finde den rigtige nøgle.

En kvanteberegningsmetode kaldet Grovers algoritme, imidlertid, fremskynder processen, at omdanne den 128-bit nøgle til den kvanteberegningsmæssige ækvivalent af en 64-bit nøgle. Forsvaret er ligetil, dog:gør nøglerne længere. En 256-bit nøgle, for eksempel, har samme sikkerhed mod et kvanteangreb, som en 128-bit nøgle har mod et konventionelt angreb.

Håndtering af offentlige nøglesystemer

Offentlig nøgle kryptografi, imidlertid, udgør et meget større problem, på grund af hvordan matematikken fungerer. Algoritmerne, der er populære i dag, RSA, Diffie-Hellman og elliptisk kurve, alle gør det muligt at starte med en offentlig nøgle og matematisk beregne den private nøgle uden at prøve alle mulighederne.

For RSA, for eksempel, den private nøgle kan beregnes ved at faktorisere et tal, der er produktet af to primtal – da 3 og 5 er for 15.

Et par nøgler kan hjælpe fremmede med at udveksle sikre beskeder. Kredit:David Göthberg/Wikimedia Commons

Indtil nu, kryptering med offentlig nøgle har været umulig at knække ved at bruge meget lange nøglepar – som 2, 048 bit, hvilket svarer til et tal, der er 617 decimaltal langt. Men tilstrækkeligt avancerede kvantecomputere kunne knække endda 4, 096-bit nøglepar på blot et par timer ved hjælp af en metode kaldet Shor's algoritme.

Det er for fremtidens ideelle kvantecomputere. Det hidtil største tal medregnet på en kvantecomputer er 15 - kun 4 bit langt.

National Academies undersøgelse bemærker, at de kvantecomputere, der nu fungerer, har for lidt processorkraft og er for fejltilbøjelige til at knække nutidens stærke koder. De fremtidige kodebrydende kvantecomputere ville have brug for 100, 000 gange mere processorkraft og en fejlrate 100 gange bedre end nutidens bedste kvantecomputere har opnået. Undersøgelsen forudsiger ikke, hvor lang tid disse fremskridt kan tage - men den forventede ikke, at de ville ske inden for et årti.

Imidlertid, potentialet for skade er enormt. Hvis disse krypteringsmetoder er brudt, folk vil ikke være i stand til at stole på de data, de sender eller modtager over internettet, også selvom det er krypteret. Modstandere vil være i stand til at oprette falske certifikater, sætter spørgsmålstegn ved gyldigheden af enhver digital identitet online.

Kvantebestandig kryptografi

Heldigvis, forskere har arbejdet på at udvikle public-key algoritmer, der kunne modstå kodebrydende indsats fra kvantecomputere, bevare eller genoprette tilliden til certifikatmyndigheder, digitale signaturer og krypterede beskeder.

Især US National Institute of Standards and Technology vurderer allerede 69 potentielle nye metoder til, hvad det kalder "post-kvantekryptografi." Organisationen forventer at have et udkast til standard i 2024, hvis ikke før, som derefter vil blive tilføjet til webbrowsere og andre internetapps og systemer.

I princippet, symmetrisk kryptografi kan bruges til nøgleudveksling. Men denne tilgang afhænger af betroede tredjeparters sikkerhed for at beskytte hemmelige nøgler, kan ikke implementere digitale signaturer, og ville være svære at anvende på tværs af internettet. Stadig, det bruges i hele GSM-cellestandarden til kryptering og godkendelse.

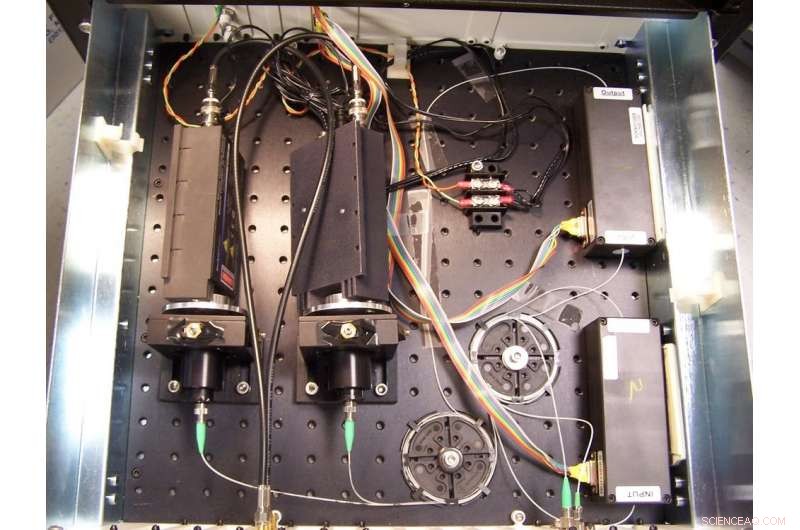

Et kig inde i en prototype af hardwaren, der udveksler kvantekryptografinøgler. Kredit:National Institute of Standards and Technology/Wikimedia Commons

Et andet alternativ til offentlig nøglekryptering til nøgleudveksling er kvantenøgledistribution. Her, kvantemetoder bruges af afsender og modtager til at etablere en symmetrisk nøgle. Men disse metoder kræver speciel hardware.

Ubrydelig kryptografi betyder ikke sikkerhed

Stærk kryptografi er afgørende for den generelle individuelle og samfundsmæssige cybersikkerhed. Det danner grundlaget for sikker transmission og datalagring, og til autentificering af betroede forbindelser mellem mennesker og systemer.

Men kryptografi er kun en del af en meget større kage. Brug af den bedste kryptering forhindrer ikke en person i at klikke på et vildledende link eller åbne en ondsindet fil vedhæftet en e-mail. Kryptering kan heller ikke forsvare sig mod de uundgåelige softwarefejl, eller insidere, der misbruger deres adgang til data.

Og selvom matematikken var ubrydelig, der kan være svagheder i, hvordan kryptografi bruges. Microsoft, for eksempel, for nylig identificeret to apps, der utilsigtet afslørede deres private krypteringsnøgler til offentligheden, gør deres kommunikation usikker.

Hvis eller når kraftfuld kvanteberegning ankommer, det udgør en stor sikkerhedstrussel. Fordi processen med at vedtage nye standarder kan tage år, det er klogt at planlægge kvanteresistent kryptografi nu.

Denne artikel er genudgivet fra The Conversation under en Creative Commons-licens. Læs den originale artikel.

Sidste artikelSvensk forskning mangedobler levetiden for genopladelige NiMH-batterier

Næste artikelEt pengeskab, bærbar blød sensor

Varme artikler

Varme artikler

-

Bølgeeffekt til rent drikkevandKredit:RML Omkring 1,2 milliarder mennesker, eller næsten en femtedel af verdens befolkning, bor i områder med vandmangel, mest i udviklingslande. Traditionelle afsaltningssystemer til omvendt osm

Bølgeeffekt til rent drikkevandKredit:RML Omkring 1,2 milliarder mennesker, eller næsten en femtedel af verdens befolkning, bor i områder med vandmangel, mest i udviklingslande. Traditionelle afsaltningssystemer til omvendt osm -

Bilproducenten Tesla forbliver en offentlig virksomhed, CEO Musk sigerTesla-chef Elon Musk siger, at det banebrydende elbilfirma vil forblive børsnoteret Teslas administrerende direktør Elon Musk sagde fredag, at selskabet fortsat vil blive børsnoteret, uger efter a

Bilproducenten Tesla forbliver en offentlig virksomhed, CEO Musk sigerTesla-chef Elon Musk siger, at det banebrydende elbilfirma vil forblive børsnoteret Teslas administrerende direktør Elon Musk sagde fredag, at selskabet fortsat vil blive børsnoteret, uger efter a -

Fejl betyder ekstra dag for amerikanerne til at indgive skatAmerikanske skattemyndigheder giver amerikanere en ekstra dag til at indsende deres selvangivelser, efter at regeringens computersystem til elektronisk indgivelse af dem fejlede på dagen for deadline

Fejl betyder ekstra dag for amerikanerne til at indgive skatAmerikanske skattemyndigheder giver amerikanere en ekstra dag til at indsende deres selvangivelser, efter at regeringens computersystem til elektronisk indgivelse af dem fejlede på dagen for deadline -

Google Maps AR-navigation vil hjælpe byens fodgængereKredit:Google En ny overskrift-hummer for Google er en åbenbaring om, at Google Maps skal dukke op i AR-tilstand. Bliv hængende. Til sidst. Det testes i øjeblikket af udvalgte brugere. Google har

Google Maps AR-navigation vil hjælpe byens fodgængereKredit:Google En ny overskrift-hummer for Google er en åbenbaring om, at Google Maps skal dukke op i AR-tilstand. Bliv hængende. Til sidst. Det testes i øjeblikket af udvalgte brugere. Google har

- Hvordan videnskabsmænd bestridte synspunkter om forurening former EPA

- Nye overraskelser fra Jupiter og Saturn

- At lære robotter at se og føle

- Unge østeuropæere i Storbritannien:Oplever mere racisme, fremmedhad siden Brexit-afstemningen

- Rettighedsgruppe:Kina bruger personlige data som undertrykkelsesværktøj

- Facebook -direktøren afviser sit eget provokerende notat