Nøgle-gætte blockchain-bandit er opdaget i sikkerhedsforskning

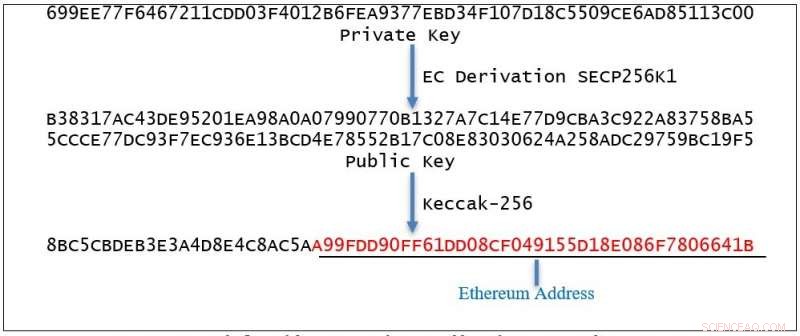

Eksempel på afledning af en Ethereum -adresse fra en privat nøgle. Kredit:Uafhængige sikkerhedsvurderere

En bandithistorie af kryptovaluta -typen var en populær vare på teknologiske websteder i denne uge, med svimlende mængder penge samlet af en blockchain -bandit, og opdaget af sikkerhedskonsulenter, Uafhængige sikkerhedsvurderere.

Svagheden kommer fra dårligt implementeret generering af private nøgler, lette tyveri af kryptokurrency. Banditten gætter på private nøgler - og banditten scorer millioner.

Forskere opdagede 732 aktivt brugte private nøgler på Ethereum blockchain. "Vores forskning søgte at lokalisere Ethereum -adresser baseret på brugen af svage nøgler, og for at undersøge, hvordan disse adresser bruges, "sagde teamet i deres papir. (Ethereum -projektet bruger elliptisk kurve -kryptografi til at generere det offentlige/private nøglepar.)

I processen, og detaljeret af Andy Greenberg i Kablet , forskerne fandt ud af, at kryptovaluta -brugere i de sidste par år har gemt deres kryptoskat med hundredvis af let nøjagtige private nøgler. De afslørede også en bandit.

Hvordan fandt forskerne nøglerne? Programmeringsfejl i software, der genererede de private nøgler. "Disse private nøgler er ikke tilstrækkeligt tilfældige, hvilket gør det trivielt for en computer at brute force og til sidst gætte, "sagde ISE -bloggen.

"En enkelt Ethereum -konto ser ud til at have hævet en formue på 45, 000 ether-på et tidspunkt mere end 50 millioner dollars værd-ved hjælp af de samme tricks til gættning af nøgler. "

Deres video bemærker:"Mens vi undersøgte nøglegenerering om Ethereums blockchain, opdagede vi, at midler fra svage private nøgleadresser blev pileret af nogen. Den 01/13/18, denne blockchain bandit havde en balance på 37, 926 ETH værdiansat til 54 millioner dollars. "

ISE opdagede 732 private nøgler samt deres tilhørende offentlige nøgler. De skrev om deres metode i deres papir. De sagde, "i stedet for at forsøge at brutal tvinge søgning efter tilfældige private nøgler, vi udtænkte måder at opdage nøgler, der kan være blevet genereret ved hjælp af defekt kode, defekte generatorer for tilfældige tal, eller en kombination af begge. "

Adrian Bednarek, sikkerhedskonsulent, som citeret i Kablet . "Hvem end denne fyr eller disse fyre er, de bruger meget computertid på at snuse til nye tegnebøger, ser hver transaktion, og se om de har nøglen til dem. "

ISE udsendte en række anbefalinger baseret på deres forskningsresultater, herunder disse. Brug en kryptografisk sikker pseudo-tilfældig talgenerator i stedet for bare en hvilken som helst pseudo-tilfældig talgenerator; revisionskildekode og resulterende kompileret kode for at verificere tilfældigt genererede nøgler ikke afkortes eller bliver misdannede af fejlbehæftede arbejdsgange, der interagerer med dem; generer ikke private nøgler baseret på adgangssætninger, aka hjerne tegnebøger - da folk har en tendens til at bruge let gættelige adgangssætninger.

Som vigtigt, dette er ikke en engangs eskapade. Tyverierne er i gang.

ISEs blog sagde:"banditten ser ud til at drive en igangværende kampagne for at plyndre kryptovalutaer fra tegnebøger, der stammer fra svage private nøgler. ISE -forskere lagde bevidst en ETH værd i en amerikansk dollar i en svag privat nøgle afledt tegnebog og var vidne til, at inden for få sekunder, ETH blev overført ud og ind i bandittens tegnebog. "

Hvem kunne gøre dette? Bednarek har ingen reel idé om, hvem blockchain -banditten kan være, skrev Greenberg. "Jeg ville ikke blive overrasket, hvis det er en statsskuespiller, ligesom Nordkorea, men det er bare spekulationer sagde Bednarek.

© 2019 Science X Network

Varme artikler

Varme artikler

-

Uber skal levere titusinder af millioner masker til virussikkerhedUber vil distribuere millioner af masker for at hjælpe chauffører med at opfylde nye retningslinjer for virussikkerhed Uber sagde torsdag, at det planlagde at uddele titusinder af masker til chauf

Uber skal levere titusinder af millioner masker til virussikkerhedUber vil distribuere millioner af masker for at hjælpe chauffører med at opfylde nye retningslinjer for virussikkerhed Uber sagde torsdag, at det planlagde at uddele titusinder af masker til chauf -

Rusland opsender flydende atomreaktor i Arktis trods advarslerAkademik Lomonosovs 5, 000 kilometer lang rejse til det nordøstlige Sibirien er blevet døbt en potentiel Tjernobyl på is Rusland lancerede fredag verdens første flydende atomreaktor. sender den

Rusland opsender flydende atomreaktor i Arktis trods advarslerAkademik Lomonosovs 5, 000 kilometer lang rejse til det nordøstlige Sibirien er blevet døbt en potentiel Tjernobyl på is Rusland lancerede fredag verdens første flydende atomreaktor. sender den -

Networks sagsøger Locast, en tjeneste, der streamer tv gratisI denne 28. januar, 2019, filfoto Locast-webstedet vises på en computerskærm i New York. Landets største tv-netværk, ABC, CBS, NBC og Fox, har sagsøgt Locast, en streamingtjeneste, der transmitterer d

Networks sagsøger Locast, en tjeneste, der streamer tv gratisI denne 28. januar, 2019, filfoto Locast-webstedet vises på en computerskærm i New York. Landets største tv-netværk, ABC, CBS, NBC og Fox, har sagsøgt Locast, en streamingtjeneste, der transmitterer d -

Zimbabwe advarer mod kryptokurverBitcoin har vakt interesse for Zimbabwe, da Zimbabwe -dollar blev opgivet i 2009 på grund af hyperinflation. Zimbabwes centralbank advarede mandag mod handel med kryptokurver, siger virtuelle valu

Zimbabwe advarer mod kryptokurverBitcoin har vakt interesse for Zimbabwe, da Zimbabwe -dollar blev opgivet i 2009 på grund af hyperinflation. Zimbabwes centralbank advarede mandag mod handel med kryptokurver, siger virtuelle valu

- Forskere finder yngre alder for Jordens måne

- Potentielt nyt værktøj til frostsikring i afgrøder

- Ultrahøjtrykslasereksperimenter kaster lys over superjordkerner

- Sådan finder du den oprindelige pris

- Fortnite -undersøgelse viser, at børn leger i klassen. Så hvad kan forældre gøre?

- Frankrig vil styrke alarmsystemet på sociale medier