Sårbarhed over personlig medicinsoftware, der blev afdækket af forskere fra Sandia

Forskere ved Sandia National Laboratories afslørede en sårbarhed i open source genomkort -software, der nu er blevet rettet af udviklere. Kredit:Brent Haglund

En svaghed i en fælles open source-software til genomisk analyse efterlod DNA-baseret medicinsk diagnostik sårbar over for cyberangreb.

Forskere ved Sandia National Laboratories identificerede svagheden og underrettede softwareudviklerne, der udstedte en patch for at løse problemet. Problemet er også rettet i den seneste version af softwaren. Selvom der ikke kendes noget angreb fra denne sårbarhed, National Institutes of Standards and Technology beskrev det for nylig i en note til softwareudviklere, genomiske forskere og netværksadministratorer.

Opdagelsen afslører, at beskyttelse af genomisk information indebærer mere end sikker opbevaring af en persons genetiske information. Cybersikkerheden i edb -systemer, der analyserer genetiske data, er også afgørende, sagde Corey Hudson, en bioinformatikforsker ved Sandia, der hjalp med at afdække problemet.

Personaliseret medicin - processen med at bruge en patients genetiske oplysninger til at guide medicinsk behandling - involverer to trin:sekvensering af hele det genetiske indhold fra en patients celler og sammenligning af denne sekvens med et standardiseret menneskeligt genom. Gennem denne sammenligning, læger identificerer specifikke genetiske ændringer hos en patient, der er forbundet med sygdom.

Genom -sekventering starter med at skære og replikere en persons genetiske information i millioner af små stykker. Derefter læser en maskine hvert stykke adskillige gange og omdanner billeder af stykkerne til sekvenser af byggesten, almindeligt repræsenteret med bogstaverne A, T, C og G. Endelig software samler disse sekvenser og matcher hvert stykke til sit sted på en standardiseret human genom -sekvens. Et matchende program, der bruges meget af personlige genomiske forskere, kaldes Burrows-Wheeler Aligner (BWA).

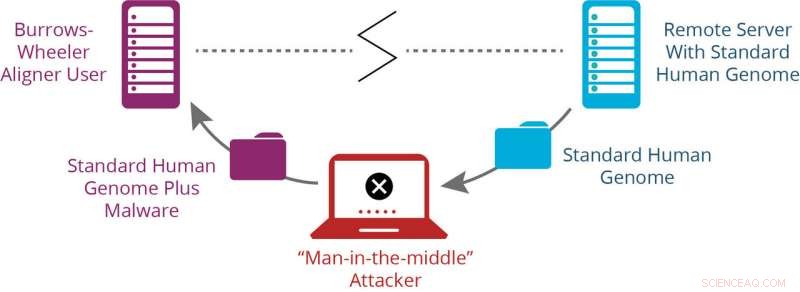

Sandia -forskere, der studerede cybersikkerheden i dette program, fandt et svagt sted, da programmet importerede det standardiserede genom fra regeringsservere. Den standardiserede genom -sekvens rejste over usikre kanaler, hvilket skabte mulighed for et fælles cyberangreb kaldet en "mand-i-midten".

I dette angreb, en modstander eller en hacker kunne opfange standardgenomsekvensen og derefter overføre den til en BWA -bruger sammen med et ondsindet program, der ændrer genetisk information opnået ved sekventering. Malwaren kan derefter ændre en patients rå genetiske data under genomkortlægning, gør den endelige analyse forkert uden at nogen ved det. Praktisk talt, dette betyder, at læger kan ordinere et lægemiddel baseret på den genetiske analyse, der, hvis de havde de korrekte oplysninger, de ville have vidst ville være ineffektive eller giftige for en patient.

Retsmedicinske laboratorier og genom -sekventeringsvirksomheder, der også bruger denne kortlægningssoftware, var midlertidigt sårbare over for at få resultater skadeligt ændret på samme måde. Oplysninger fra genetiske test direkte til forbruger blev ikke påvirket af denne sårbarhed, fordi disse tests anvender en anden sekventeringsmetode end hele genomsekventering, Sagde Hudson.

Sikkerheds -cyber -sandheder

For at finde denne sårbarhed, Hudson og hans cybersikkerhedskolleger ved University of Illinois i Urbana-Champaign brugte en platform udviklet af Sandia kaldet Emulytics til at simulere processen med genomkortlægning. Først, de importerede genetisk information simuleret til at ligne den fra en sequencer. Derefter fik de to servere til at sende oplysninger til Emulytics. Den ene leverede en standard genom-sekvens, og den anden fungerede som "man-i-midten" aflytteren. Forskerne kortlagde sekventeringsresultaterne og sammenlignede resultater med og uden et angreb for at se, hvordan angrebet ændrede den sidste sekvens.

"Da vi opdagede, at dette angreb kunne ændre en patients genetiske oplysninger, vi fulgte ansvarlig offentliggørelse, "Sagde Hudson. Forskerne kontaktede open source -udviklerne, der derefter udstedte en patch for at løse problemet. De kontaktede også offentlige instanser, herunder cybersikkerhedseksperter fra U.S. Computer Emergency Readiness Team, så de mere bredt kunne distribuere information om dette problem.

Forskningen, finansieret af Sandias Laboratory Directed Research and Development -program, fortsætter med at teste anden genomkortlægningssoftware for sikkerhedssvagheder. Forskelle mellem hvert computerprogram betyder, at forskerne kan finde en lignende, men ikke identisk, problem, Sagde Hudson. LDRD -finansieringen understøtter også medlemskab af National Science Foundation's Center for Computational Biology and Genomic Medicine.

Sammen med installation af den nyeste version af BWA, Hudson og hans kolleger anbefaler andre "cyberhygiejne" strategier for at sikre genomisk information, herunder overførsel af data over krypterede kanaler og brug af software, der beskytter sekventeringsdata mod at blive ændret. De opfordrer også sikkerhedsforskere, der rutinemæssigt analyserer open source -software for svagheder til at se på genomiske programmer. Denne praksis er almindelig i industrielle kontrolsystemer i energinet og software, der bruges i kritisk infrastruktur, Hudson sagde, men ville være et nyt område for genomicsikkerhed.

"Vores mål er at gøre systemer mere sikre for mennesker, der bruger dem, ved at hjælpe med at udvikle bedste praksis, " han sagde.

Sidste artikelUbemandede luftfartøjer

Næste artikelVideospildesigner etablerer laboratorium for vedvarende energi

Varme artikler

Varme artikler

-

Forskere præsenterer koncept til fjernelse af trafikpropperKredit:CC0 Public Domain Et hold forskere fra Köln og New York har fremlagt forslag til fremtidig trafikstyring. En dynamik, rimelig vejafgift for vejbrug kunne reducere trængslen. I det aktuelle

Forskere præsenterer koncept til fjernelse af trafikpropperKredit:CC0 Public Domain Et hold forskere fra Köln og New York har fremlagt forslag til fremtidig trafikstyring. En dynamik, rimelig vejafgift for vejbrug kunne reducere trængslen. I det aktuelle -

Hvordan din telefon kan afbryde den gode stemning på en sommermusikfestivalEn festivalgænger ved Positivus-festivalen i Salacgrīva, Letland er ubekymret uden sin telefon. Kredit:Krists Luhaers/Unsplash For mange samfund, sommertid er festivalsæson. Festivaler giver os mu

Hvordan din telefon kan afbryde den gode stemning på en sommermusikfestivalEn festivalgænger ved Positivus-festivalen i Salacgrīva, Letland er ubekymret uden sin telefon. Kredit:Krists Luhaers/Unsplash For mange samfund, sommertid er festivalsæson. Festivaler giver os mu -

Opstart af flyvende biler støttet af Googles grundlægger tilbyder testflyvningerGoogle-grundlægger Larry Pages startup Kitty Hawk, tester flyvende taxaer som denne model i New Zealand, rykker et skridt tættere på at markedsføre sine personlige flyvemaskiner ved at tilbyde testtur

Opstart af flyvende biler støttet af Googles grundlægger tilbyder testflyvningerGoogle-grundlægger Larry Pages startup Kitty Hawk, tester flyvende taxaer som denne model i New Zealand, rykker et skridt tættere på at markedsføre sine personlige flyvemaskiner ved at tilbyde testtur -

Elon Musk advarer Twitter-følgere om Bitcoin-svindel:Det er ikke fedt.Kredit:CC0 Public Domain Elon Musk advarer sine Twitter-følgere om at være opmærksomme på online krypto-svindel. Svindlere har overtaget legitime Twitter-konti og forvandlet dem til at ligne Musk

Elon Musk advarer Twitter-følgere om Bitcoin-svindel:Det er ikke fedt.Kredit:CC0 Public Domain Elon Musk advarer sine Twitter-følgere om at være opmærksomme på online krypto-svindel. Svindlere har overtaget legitime Twitter-konti og forvandlet dem til at ligne Musk

- Ny undersøgelse finder, at timing er nøglen til at holde organisk materiale i våd jord

- Sådan finder du den oprindelige pris

- Galileos virkninger på videnskab Today

- Forsker:At udføre forskning i Kina er kompliceret af kommunistpartiets indflydelse

- Porøse materialer måler temperatur på molekylært niveau

- Vindtunnel og lasere giver hypersonisk prøveplads ved Sandia National Laboratories