Forskning tager en proaktiv tilgang til at forsvare computersystemer

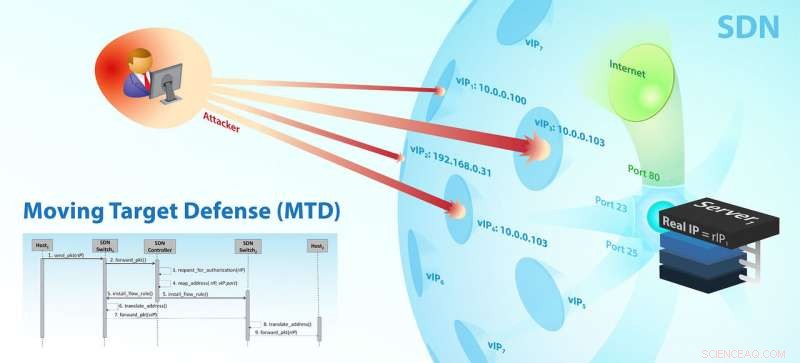

Med bevægeligt målforsvar, usikkerheden øges og forvirrer modstanderen, der skal bruge flere ressourcer, såsom tid og/eller beregningskraft, at opdage sårbarheder i et målsystem. Kredit:U.S. Army

Et team af forskere fra U.S. Army Research Laboratory, University of Canterbury i New Zealand og Gwangju Institute of Science and Technology i Republikken Korea har taget et skridt i retning af udviklingen af bevægelige målforsvarsteknikker i softwaredefinerede netværk. Dette er et krævende cybersikkerhedsforskningsemne, sagde videnskabsmænd.

Dette samarbejde voksede ud af indsatsen fra ARL-forskerne Dr. Jin-Hee Cho (nu ved Virginia Tech i Institut for Computer Science), Dr. Terrence J. Moore og Dr. Frederica Nelson når ud til forskere i Asien og Stillehavsregionen gennem det internationale samarbejdsprogram, der administreres af U.S. Army International Technology Center-Pacific.

Cyberangreb på computersystemer bliver mere almindelige. Enhver virksomhed med oplysninger om et computersystem, der er forbundet til internettet, kan blive et offer for en eller anden gruppe, der ønsker at stjæle eller ødelægge virksomhedens data til eget brug, eller for løsesum.

Dette er muligt på grund af den måde, internettet er sat op, sagde forskere. For at få adgang til indhold på et websted, en computer skal vide, hvor den skal bede om oplysningerne. Hjemmesider har en adresse, hvad der er kendt som en internetprotokol, eller IP, adresse; imidlertid, disse bruges ikke kun til websteder. Hver computer, der er tilsluttet internettet, har en IP-adresse.

Cyberangribere har tid til at opdage IP-adresserne på de computere, de tror kan have værdifuld information, og angribe dem ved hjælp af kode, der er mere almindeligt kendt som computervirus eller orme.

Hvis computeren eller systemet, der bliver angrebet, har et sikkerhedssystem, såsom en firewall eller antivirussoftware, den kan muligvis genkende en eller anden kode som værende dårlig og forhindre sig selv i at blive inficeret.

Det, cyberangribere gør, er at ændre deres dårlige kode lidt, så den ikke genkendes, før computerens sikkerhedssystem er opdateret eller rettet.

I det væsentlige, den typiske defensive reaktion på disse angreb er passiv, sagde forskerne. Angriberne har tid til at forberede sig, planlægge og udføre deres angreb, hvorimod de potentielle ofre først reagerer efter en ubuden gæst bryder ind i et computersystem.

For nylig, en ny proaktiv form for forsvar overvejes for at beskytte vigtig information i computersystemer. Denne tilgang er kendt som bevægende målforsvar, eller MTD.

"Konceptet MTD er blevet introduceret med det formål at øge modstanderens forvirring eller usikkerhed ved dynamisk at ændre angrebsoverfladen, som består af de tilgængelige og udnyttelige sårbarheder, " sagde Cho. "MTD kan føre til, at modstanderens efterretninger opnået fra tidligere overvågning ikke længere er nyttige og resulterer derfor i dårlige angrebsbeslutninger."

Den grundlæggende idé, som den gælder for IP-adresser på computernetværk, er denne:Skift IP-adressen på computeren ofte nok, så angriberen mister overblikket over, hvor hans offer er; imidlertid, det kan være dyrt, så den tilgang, som forskerne har taget i samarbejdet her, bruger noget kendt som softwaredefineret netværk.

Dette lader computere holde deres rigtige IP-adresser faste, men maskerer dem fra resten af internettet med virtuelle IP-adresser, der ofte ændres.

Moore tilføjede, at som ordsproget antyder, det er sværere at ramme et bevægeligt mål.

"MTD øger usikkerheden og forvirrer modstanderen, da tid ikke længere er en fordel, " sagde Moore. "Modstanderen er nødt til at bruge flere ressourcer, såsom tid og/eller beregningskraft, at opdage sårbarheder i et målsystem, men vil opleve sværere ved at udnytte eventuelle sårbarheder fundet i fortiden, da deres placering eller tilgængelighed konstant ændrer sig."

Ifølge professor Hyuk Lim ved GIST i Republikken Korea, denne proaktive forsvarstilgang giver forsvarstjenester, før angribere kommer ind i et målsystem.

"At tage handlinger proaktivt kræver ekstra overhead for at tilføje endnu et lag af forsvarsstyrke, " sagde Kim. "Derfor, indsættelse af de proaktive forsvars- og sikkerhedsmekanismer er ikke gratis, men medfører en omkostning, fordi systemet konstant skal ændre angrebsfladen, såsom IP-adresser. Disse omkostninger kan afbødes til en vis grad ved at udnytte teknologien kaldet 'Software-Defined Networking'. SDN-teknologien giver højeffektiv programmatisk og dynamisk styring af netværkspolitikken ved at fjerne netværksstyringen fra individuelle enheder i et netværk til en centraliseret controller. Netværkskonfigurationen kan defineres af SDN-controlleren, muliggør mere pålidelige og responsive netværksoperationer under variable forhold."

Nelson forklarede grunden til, at disse SDN-baserede MTD-teknikker er afgørende for at understøtte hærens og krigskæmpernes vision.

"Nøgleteknologien for SDN-baserede MTD-teknikker, under udvikling af forskerholdet, er yderst relevant for at støtte krigskæmpernes missionsudførelse ved proaktivt at forpurre potentielle angreb, som kan beskytte forsvarssystemet, så krigskæmperne korrekt kan udføre missionen i nærværelse af meget dynamiske, fjendtlige og innovative modstandere i omstridte taktiske miljøer, " sagde Nelson.

UC-teamet i New Zealand ledede indsatsen med at udvikle MTD-teknologien kaldet Flexible Random Virtual IP Multiplexing, nemlig FRVM.

"I FRVM, mens den rigtige IP-adresse på en server-vært forbliver uændret, men forbliver skjult, en virtuel IP-adresse på serverværten bliver ved med at blive tilfældigt og periodisk ændret, hvor IP-tilknytningen/gentilknytningen (dvs. kaldet multipleksing/demultipleksing) udføres af en SDN-controller, " sagde Dilli P. Sharma, en ph.d.-studerende i Prof. DongSeong Kims cybersikkerhedsforskningsgruppe ved UC, New Zealand. "Dette tvinger effektivt modstanderen til at spille det, der svarer til et ærligt shell-spil. Men, i stedet for at gætte mellem tre skaller (IP-adresser) for at finde en ært (en kørende netværkstjeneste), modstanderen skal gætte blandt 65, 536 skaller, givet adresserum2^16. Denne MTD-protokol er ny, fordi den giver høj fleksibilitet til at have flere, tilfældig, tidsvarierende IP-adresser i en vært, hvilket indebærer, at modstanderen vil kræve mere tid til at opdage en IP-adresse på målværten."

I denne forskning, holdet formulerede arkitekturen og kommunikationsprotokollerne for den foreslåede IP (de)multiplexing-baserede MTD, der skal anvendes i SDN-miljøer.

Holdet validerede også effektiviteten af FRVM under forskellige grader af scanningsangreb med hensyn til sandsynligheden for succes.

De foreløbige resultater, der evaluerer FRVM, blev præsenteret på den 17. Institute of Electrical and Electronics Engineers International Conference on Trust, Sikkerhed og privatliv inden for computere og kommunikation, eller TrustCom'18, afholdt i New York i august.

"Vores næste skridt er at studere afvejningen i FRVM mellem de to modstridende mål om systemsikkerhed og ydeevne, da proaktivt forsvar kan introducere negative virkninger, når man kører MTD-teknikker og samtidig opnå øget sikkerhed, " sagde Kim.

Varme artikler

Varme artikler

-

ASUS anerkender computere, der er inficeret med auto-opdateringsvirusDenne 23. februar 2019, billede viser indersiden af en computer med ASUS-logoet i Jersey City, N.J. Sikkerhedsforskere siger, at hackere inficerede titusindvis af computere fra den taiwanske leveran

ASUS anerkender computere, der er inficeret med auto-opdateringsvirusDenne 23. februar 2019, billede viser indersiden af en computer med ASUS-logoet i Jersey City, N.J. Sikkerhedsforskere siger, at hackere inficerede titusindvis af computere fra den taiwanske leveran -

Ved hjælp af virtual reality, Amerikanske hærs forskere i Orlando søger at oplære soldater i IED…Kredit:CC0 Public Domain Som UCF -forskningsassistent Shane Reynolds guider sin avatar over et virtuelt minefelt ved hjælp af sin iPad, små bip og fløjter afslører placeringen af svøbet i den mo

Ved hjælp af virtual reality, Amerikanske hærs forskere i Orlando søger at oplære soldater i IED…Kredit:CC0 Public Domain Som UCF -forskningsassistent Shane Reynolds guider sin avatar over et virtuelt minefelt ved hjælp af sin iPad, små bip og fløjter afslører placeringen af svøbet i den mo -

Sveriges Klarna, Europas mest værdifulde fintech efter kontantopkaldMedstifter og administrerende direktør for Klarna Sebastian Siemiatkowski under en optræden på en teknologikonference i London i 2015 Den svenske betalingsløsningsudbyder Klarna sagde tirsdag, at

Sveriges Klarna, Europas mest værdifulde fintech efter kontantopkaldMedstifter og administrerende direktør for Klarna Sebastian Siemiatkowski under en optræden på en teknologikonference i London i 2015 Den svenske betalingsløsningsudbyder Klarna sagde tirsdag, at -

Canadas apotekskæde bruger blockchain til at spore cannabisEn kvindelig cannabisplante:En canadisk apotekskæde planlægger at udnytte blockchain-teknologi til at spore den cannabis, den distribuerer Canadas største apotekskæde sagde mandag, at den planlægg

Canadas apotekskæde bruger blockchain til at spore cannabisEn kvindelig cannabisplante:En canadisk apotekskæde planlægger at udnytte blockchain-teknologi til at spore den cannabis, den distribuerer Canadas største apotekskæde sagde mandag, at den planlægg

- Chengjian fauna:Udvikling af dyr og fødsel af grundlæggende menneskelige organer

- At begrænse forurening i Chesapeake -bugten har hjulpet undervandsgræs med at genopstå

- Klimaforandringerne har gjort vestlig megatørke 38 procent mere alvorlig, sige nye skøn

- Små bobler gør stor indflydelse på medicinsk ultralydsbilleddannelse

- Fakta om forurening for børn

- Fem års studier af kosmiske stråler med Alpha Magnetic Spectrometer-eksperimentet