Virobot:Sådan siger du, at din pc er toast, på fransk?

Kredit:CC0 Public Domain

En Virobot med ransomware-smag med keylogger-funktioner viste sig at være i stand til at slavebinde personlige computere i et botnet, rapporterede en række websteder, herunder HotHardware . Det påvirkede mål i USA.

Den låser ikke kun de computere, den inficerer, men indrullerer dem som en del af et botnet. Brandon Hills rapport i fredags beskrev ofre computere placeret i en slags zombie-botnet med en ransomware-komponent, intet mindre.

En inficeret brugers computer ser løsesumsedlen vist, sagde Hill, "men selvom Virobot primært har påvirket brugere i USA, det er skrevet på fransk."

Hvor meget kræver det? Alfred Ng i CNET sagde, at sedlen krævede "omkring $520 i bitcoin."

Bakke ind HotHardware sagde en "flerstrenget" angrebsvektor var på arbejde. Ng i CNET sagde også, at malwaren bestemt ikke "lod nogen del af en inficeret computer gå til spilde." CNET sagde, at Virobot inficerer enheder og derefter tvinger dem til at sprede malware via e-mail.

Ulykke med din e-mail? Hill sagde, at Virobot "også kan tage fuld kontrol over Microsoft Outlook for at deltage i en e-mail-spammekampagne." Ng sagde, at e-mailen har en kopi af Virobot i håb om at sprede malwaren.

Sergiu Gatlan diskuterede dette i Softpedia :De inficerede e-mails sendes til offerets Outlook-kontaktliste, indeholdende en kopi af malwaren eller et link til en nyttelastfil, der er downloadet på målmaskinen, når spammeddelelsen åbnes.

Hvem opdagede det? Rapporter sagde, at forskere ved Trend Micro gjorde, tidligere på måneden. Trend Micro-bloggen ledte læserne gennem, hvad der sker og hvordan. Ikke at det kom som et chok at se, at ransomware stadig løfter hovedet i 2018.

"Vi har forudsagt, at ransomware-angreb vil plateau i 2017, men vil diversificere med hensyn til angrebsmetoder, som tiden skrider frem, " skrev virksomheden i sin blog af 21. september. "Ransomware-aktivitet i første halvdel af 2018 viste, at dette var sandt, med mere innovative metoder til at hæve ante."

De sagde, at Virobot opdaget af Trend Micro var et eksempel, observeret med både ransomware og botnet-funktioner.

"Når Virobot er downloadet til en maskine, den vil kontrollere tilstedeværelsen af registreringsdatabasenøgler (maskin-GUID og produktnøgle) for at afgøre, om systemet skal krypteres. Ransomwaren genererer derefter en krypterings- og dekrypteringsnøgle via en kryptografisk Random Number Generator. Sammen med den genererede nøgle, Virobot vil derefter sende de maskinindsamlede data til sin C&C-server via POST."

Virobot starter krypteringsprocessen og derefter vises en løsesumseddel ("Vos fichiers personnels ont été chiffré.").

Den gode nyhed:Virobots C&C-server er blevet taget offline, skrev Hill. Ransomware er ikke længere i stand til at kryptere filer. I øjeblikket, Virobots kommando-og-kontrol-server (C&C) er blevet lukket ned, " sagde Gatlan ind Softpedia , "og malwaren vil ikke være i stand til at kryptere inficerede systemer med succes, før trusselsaktørerne, der har designet det, vil skifte til et nyt."

Hah. Det bringer os til den dårlige nyhed:Gatlan sagde, at "malwaren ikke vil være i stand til at kryptere inficerede systemer med succes, før trusselsaktørerne, der har designet det, vil skifte til et nyt." Indtil skuespillerne skifter til en ny...værd at gentage?

Hill havde en lignende bemærkning at komme med i sin artikel, siger "der er ingen måde at vide, om andre Virobot-mutationer vil begynde at formere sig i de kommende dage og uger."

© 2018 Tech Xplore

Varme artikler

Varme artikler

-

Netflix accepterede endelig i Hollywood -klub - men ikke fuldt udNetflix fik 15 Oscar -nomineringer, 10 af dem til Alfonso Cuarons Roma - inklusive dens første bedste billedknik Ved at tjene sin første Oscar-nominering nogensinde for bedste billede med Roma, Ne

Netflix accepterede endelig i Hollywood -klub - men ikke fuldt udNetflix fik 15 Oscar -nomineringer, 10 af dem til Alfonso Cuarons Roma - inklusive dens første bedste billedknik Ved at tjene sin første Oscar-nominering nogensinde for bedste billede med Roma, Ne -

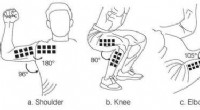

RFID -tag -arrays sporer kropsbevægelser, form ændrer sigRF-Wear-teknologi udviklet ved Carnegie Mellon University beregner skeletbevægelse ved at analysere radiosignaler reflekteret af RFID-tags placeret på hver side af hvert led. Kredit:Carnegie Mellon Un

RFID -tag -arrays sporer kropsbevægelser, form ændrer sigRF-Wear-teknologi udviklet ved Carnegie Mellon University beregner skeletbevægelse ved at analysere radiosignaler reflekteret af RFID-tags placeret på hver side af hvert led. Kredit:Carnegie Mellon Un -

Sonys aibo robothund kan sidde, hente og lære, hvad dens ejer kan lideAibo, en $2, 899 robothund fra Sony, kan bare springe ind på nogle ønskelister i denne feriesæson. I håb om at kopiere hundens popularitet i Japan – hvor de elektroniske kæledyr har en rabiat tilhæng

Sonys aibo robothund kan sidde, hente og lære, hvad dens ejer kan lideAibo, en $2, 899 robothund fra Sony, kan bare springe ind på nogle ønskelister i denne feriesæson. I håb om at kopiere hundens popularitet i Japan – hvor de elektroniske kæledyr har en rabiat tilhæng -

Spansk taxistrejke mod apptjenester breder sig til MadridTaxichauffører holder blus og plakater, der læser Regulering nu under en demonstration i for at protestere mod onlinekørselstjenester som Uber Taxichauffører i Madrid indledte en åben strejke mand

Spansk taxistrejke mod apptjenester breder sig til MadridTaxichauffører holder blus og plakater, der læser Regulering nu under en demonstration i for at protestere mod onlinekørselstjenester som Uber Taxichauffører i Madrid indledte en åben strejke mand

- Chancen for at finde unge jordlignende planeter højere end tidligere antaget

- Klasseværelseaktiviteter på åndedrætssystemet

- Apple lancerer ny iPad Air, giver iPad Mini en opfriskning en uge før streamingbegivenheden

- Forbedring af visionen om selvkørende biler

- Hvordan beskadige uligheder

- Tre superjorde, der kredser om en sej dværgstjerne opdaget