Trusselsintelligens computing til effektiv jagt på cybertrusler

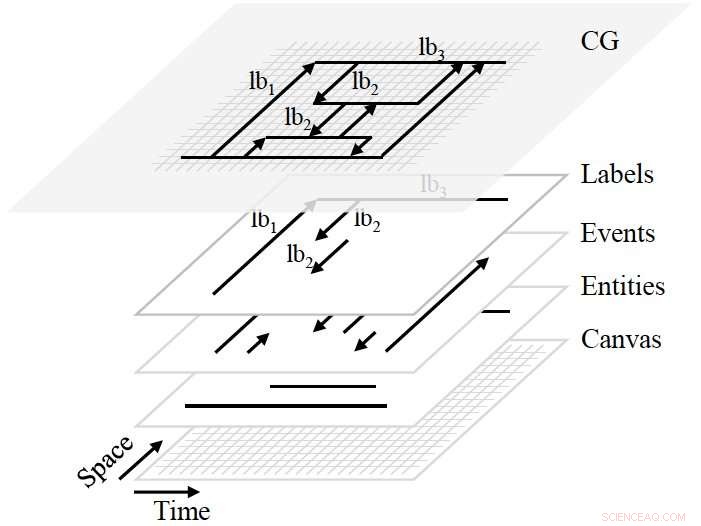

Figur 1. Sammensætning af beregningsgrafen (CG). Den består af en stak af fire lag. Canvas bestemmer omfanget og granulariteten af analyser. Enheder og hændelser oprettes ud fra logfiler og spor. Etiketter udtrykker viden om enhederne/begivenhederne samt viden om sikkerhedsdomæne såsom advarsler og analytiske resultater. Kredit:IBM

Trusselsopdagelse inden for cybersikkerhed er ligesom videnskabelig opdagelse:begge starter fra observationer, såsom en unormal cyberaktivitet eller et interessant faktum; begge kræver hypoteseopfattelse, såsom hvilken ondsindet hensigt der ligger bag aktiviteten, eller hvad der forårsager det; både udvikle hypoteser vedrørende yderligere observationer og endelig validere dem. Vores team på IBM Thomas J. Watson Research Center har for nylig udviklet et cyber-ræsonnement-paradigme ved navn trusselsintelligence computing (TIC) for at formalisere og lette trusselsopdagelsesprocessen. Paradigmet gør det nemt og intuitivt for sikkerhedsanalytikere at observere cyberfakta og fordøje data, skabe og bruge trusselsintelligens, og udføre menneske-maskine co-udvikling.

Vores artikel "Threat Intelligence Computing" præsenterer en konkret realisering af TIC gennem design og implementering af et domænespecifikt sprog τ-calculus med en specialiseret grafdatabase og perifere systemer. Vi præsenterer det på den 25. ACM-konference om computer- og kommunikationssikkerhed (ACM CCS 2018). Paradigmet udnytter konceptet grafberegning og giver sikkerhedsanalytikere en veldefineret grænseflade til observation og hypotesevalidering i cyberverdenen. TIC indkapsler cyberdomæneviden i en trusselsintelligensrepræsentation ved navn komponerbart grafmønster. Ved hjælp af en τ-regningskonsol, sikkerhedsanalytikere kan skabe, belastning, og matche mønstre for at udføre trin i trusselsopdagelsesproceduren.

Behovet for trusselsintelligens computing

Angribere bevæger sig hurtigt, og vi forsvarere skal bevæge os hurtigere. Inden for en time efter at have opdaget en sårbar tjeneste i en virksomhed, en angriber kunne bruge denne tjeneste som en lateral bevægelseskanal på tværs af værter. Værre endnu, angriberen kan udnytte legitime kanaler til ondsindede formål, såsom at lække en kommerciel hemmelighed gennem en FTP-filudvekslingsserver.

Dagens sikkerhedssystemer er ikke i sig selv i stand til at bevæge sig så hurtigt som angribere. De er i stand til at opdage delvise angrebstrin eller velkendte angrebsstrategier, men når angribere bevæger sig ud over domæneviden, der er indlejret i algoritmerne eller træningsdatasættene, eksisterende regelbaserede og maskinlæringssystemer undlader begge at bevæge sig med angribere. Det, der potentielt kan bevæge sig hurtigt, er sikkerhedsanalytikere, eller trusseljægere, hvem kan udtænke kreative trusselshypoteser, indsamle data for at verificere hypoteser, og observere yderligere data for at udvikle hypoteser.

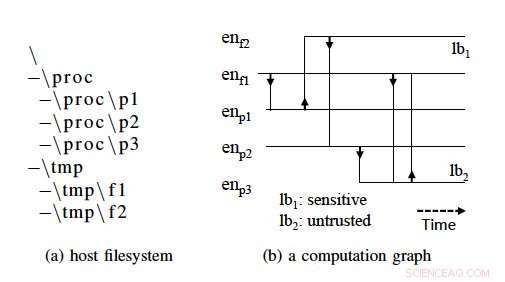

Figur 2. Et konkret eksempel på en beregningsgraf på værtsniveau. Systemaktiviteter logges via syscall-overvågning og programinstrumentering. Enheder i denne beregningsgraf består af emner (f.eks. processer og tråde) og objekter (f.eks. filer, rør, og netværksstik). Sikkerhedsdata er indlejret i etiketter:lb 1 :følsom angiver, at en f2 indeholder følsomme oplysninger, og lb2:untrusted angiver, at en s3 er ikke certificeret af virksomheden. Kredit:IBM

Desværre, deres potentiale hæmmes af nutidens sikkerhedsmetodologi og støttesystemer. Den gennemsnitlige virksomhed bruger mere end et dusin sikkerhedsprodukter til at sikre sit netværk. Det tager et stykke tid for en analytiker at forstå en bestemt advarsel fra nogen af produkterne. Det tager noget tid for hende at korrelere advarslen med relaterede logfiler i andre produkter for at få det bredere billede. Det tager endnu længere tid at gå tilbage eller frem gennem tiden med flere datakilder for at forstå, hvordan angrebet skete, hvilken fase det er i, og hvilken indflydelse den mistænkelige aktivitet har haft eller vil få. Hvad værre er, i tilfælde af en tilpasset kampagne, en hacker kan drage fordel af en usædvanlig tjeneste i en virksomhed, som kan ignoreres af et off-the-shelf backtracking-system, der bruges af en sikkerhedsanalytiker. Hvis analytikeren ønsker at verificere en hypotese med backtracking på den ualmindelige tjeneste, hun skal bede sikkerhedsleverandøren om at tilføje en funktion midlertidigt, hvilket næppe kan være hurtigt.

Ponemon Institutes 2017 Cost of a Data Breach Study viser, at det tager et gennemsnit på 206 dage at opdage et databrud, og det håber, at organisationer vil fuldføre opgaven inden for 100 dage. Vi sigter endnu højere. Vi vil gerne lette trin i proceduren for trusselsopdagelse eller trusselsjagt fra dage til timer, så forsvarere kan bevæge sig hurtigt og handle, selv før angriberne fuldfører deres kampagner. En kommerciel hemmelighed kan være sikret inde i virksomheden, eller en ondsindet bankkonto kan blive låst, hvis en analytiker er færdig med at ræsonnere selv et minut før forpligtelsen til en kritisk handling i en angrebskampagne.

For at frigøre forsvarernes potentiale, vi skal gøre det nemt og intuitivt for dem at observere cyberfakta og fordøje data, opfylde trin i trusselsopdagelse, skabe og bruge trusselsintelligens, og udføre menneske-maskine co-udvikling. Det er derfor, vi oprettede TIC, et veldesignet cyberræsonnement-paradigme med alle disse funktioner til at hjælpe analytikere med at kæmpe mod angribere.

Magien ved trusselsintelligens computing

TIC muliggør udvikling af agil cyberræsonnement til trin i trusselsopdagelse:

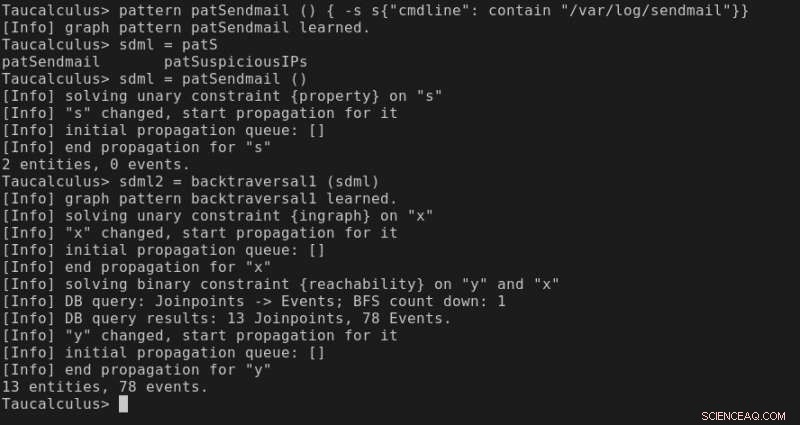

Figur 3. Skærmbillede af τ-calculus-konsollen. Brugere eller trusselsjægere opretter/indlæser/udfører grafmønstre i konsollen for at udføre observation og verifikation af trusselshypotese. Kredit:IBM

- Observation (f.eks. talte en specifik proces til netværket via en bestemt protokol, og hvad var netværksaktiviteterne?)

- Bekræftelse af trusselshypoteser (f.eks. udførte denne proces DLL-injektion eller sendte en bestemt fil ud i går?)

Det gør vi ved at transformere et trusselsopdagelsesproblem til et grafberegningsproblem og løse det inden for det nye TIC-paradigme. I TIC, alle sikkerhedslogfiler, spor, og advarsler gemmes i en tidsgraf eller beregningsgraf (CG). CG registrerer historikken for overvågede systemer, herunder godartede aktiviteter og ondsindede aktiviteter, som indbyrdes forbundne enheder og begivenheder. Trusselsopdagelse i TIC bliver derefter et grafberegningsproblem for at identificere en undergraf af CG, der beskriver en trussel eller et angreb, ved hjælp af advarsler og sikkerhedsdomæneviden gemt som elementetiketter.

Den enkle, men kraftfulde måde, hvorpå TIC opfylder trin i trusselsopdagelse, er ved komponerbar grafmønstermatchning. Først, en analytiker kan komponere grafmønstre, der beskriver mistænkelig adfærd som DLL-injektion eller portscanning. At matche disse mønstre adskiller sig ikke fra at udføre traditionelle indtrængningsdetektionssystemer. Sekund, en analytiker kan komponere grafmønstre for at udforske CG og foretage observationer, før de opretter eller justerer trusselshypoteser. Et grafmønster med to entiteter forbundet af en begivenhed plus nogle specificerede attributter kan nemt besvare spørgsmålet om, hvilken netværksaktivitet en specifik proces havde. Tredje, et grafmønster kan laves med andre grafmønstre som LEGO. En analytiker kan skrive et tilbagesporingsmønster med en gennemløbsbegrænsning som et separat mønster, som opfører sig som en tilbagekaldsfunktion og er angivet under kørsel som et argument for tilbagesporingsmønsteret. Det komponerbare mønsterdesign gør det muligt at kodificere abstrakt viden til mønstre og udføre ræsonnementer af højere orden.

Test af trusselsintelligens computing

Et paradigme beskriver en verden af beregninger med grundlæggende regler. Det skinner kun, når det realiseres med et konkret programmeringsmiljø. Vi opnår dette i en ny grafberegningsplatform ved navn τ-calculus. Platformen giver et lignende niveau af interaktiv programmeringsoplevelse sammenlignet med Metasploit, den mest populære platform til at udføre etisk hacking med bevægelige angrebsstrategier. Mens penetrationstestere kan komponere og teste udnyttelsesprocedurer ved at sy forskellige komponenter i Metasploit-konsollen, sikkerhedsanalytikere kan nu skabe, belastning, og match grafmønstre i τ-calculus-konsollen for at udføre kreativ trusselsopdagelse. For at understøtte intuitiv observation, vi udviklede τ-browser, et visualiseringsværktøj til τ-regning til interaktivt at undersøge subgrafer og resultater af matchede mønstre.

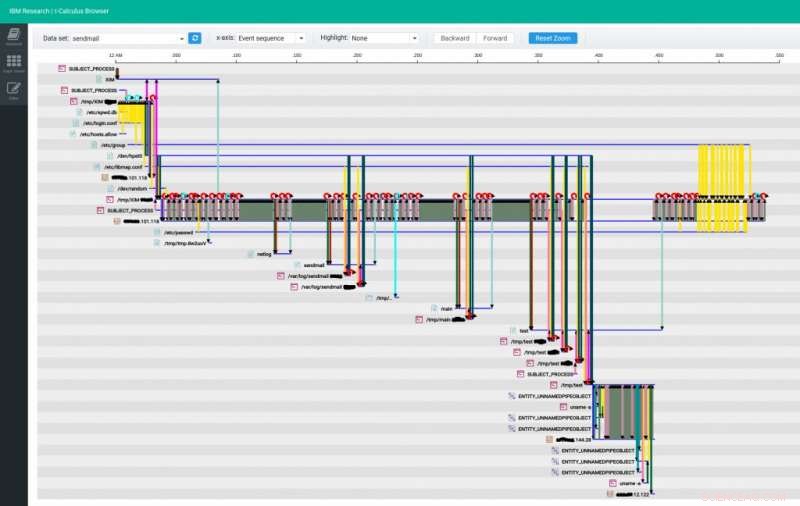

Figur 4. En rød teamangrebskampagne opdaget og visualiseret i τ-browser. Brugere eller trusselsjægere udnytter den interaktive visualisering til at inspicere undergrafer matchet fra grafmønstre og planlægge nye mønstre. Kredit:IBM

Vi testede det praktiske og anvendelige af paradigmet i en to-ugers red-teaming-begivenhed, der dækkede snigende angrebskampagner på flere systemer lige fra servere til mobile enheder. Kampagnerne var bevidst planlagt med intern malwareudvikling for at omgå traditionelle detektionssystemer såsom antivirusbeskyttelse. Skjulte taktikker som in-memory-angreb blev brugt med nyligt udgivne DoublePulsar/EternalBlue-sårbarheder for at teste trusselsopdagelse mod 0-dages angreb. Under de to ugers online-detektion, omkring en milliard plader blev produceret, streamede, og analyseret gennem vores system.

Dusinvis af trusselsjagtopgaver blev dynamisk planlagt og programmeret, og angrebskampagner med forskellige ondsindede hensigter blev opdaget rettidigt, inklusive angrebet med DoublePulsar.

Ud over det grundlæggende i trusselsintelligens computing

Udover det agile cyberræsonnement, vi demonstrerede i red-teaming-begivenheden, TIC-paradigmet åbner døren til en ny verden for løsning af komplicerede cybersikkerhedsproblemer. Den adresserer grundlæggende den heterogene datahovedpine og koder alle typer logfiler, spor, herkomstoplysninger, og endda sikkerhedsadvarsler og viden ind i den tidsmæssige graf CG. Man kan bygge en CG på netværksniveau ud fra NetFlow-data, opbygge en CG på værtsniveau fra systemlogfiler og spor, og fold den anden ind i den første med zoom ind/ud støtte. TIC løfter trusselsintelligens til et nyt niveau:Et mønster i TIC giver handlingsorienteret viden om trusler med kontekst og potentielle modforanstaltninger. Generering, deling, og forbrug af trusselsintelligens bliver natur i TIC. I øvrigt, TIC fortolker cyberræsonnement i eksplicitte grafberegningstrin. Traditionelt svær at modellere uigennemsigtig menneskelig viden kan nu registreres for at træne analytikere eller AI-systemer.

Big data, trusselsjagt, agil udvikling, vidensudvinding, og AI-potentiale:TIC samler alle disse komponenter i et effektivt trusselsopdagelsesparadigme mod snigende angreb og vedvarende trusler. Det tilbyder finkornet, velorganiserede sikkerhedsdata; beskyttelse af cyberaktiver ud over sikkerhedsprodukter med statisk viden i deres algoritmer og træningsdatasæt; og dynamisk dannet, hurtigt udviklende detektionsstrategier som effektive modforanstaltninger mod tilpassede angreb. For mere inspiration og realiseringsvejledning om TIC, kig efter vores ACM CCS 2018 papir, "Threat Intelligence Computing, " i ACM Digital Library kort efter konferencen.

Sidste artikelVindmølleparker og reduktion af orkannedbør

Næste artikelTesla sikrer jord i Shanghai til den første fabrik uden for USA

Varme artikler

Varme artikler

-

Computerprogram hjælper fødevaresikkerhedseksperter med patogentestningListeria monocytogener. Kredit:Martin Wiedmann Et innovativt computerprogram kunne være en stor hjælp for fødevaresikkerhedsprofessionelle, der arbejder på at holde produktionsfaciliteter fri for

Computerprogram hjælper fødevaresikkerhedseksperter med patogentestningListeria monocytogener. Kredit:Martin Wiedmann Et innovativt computerprogram kunne være en stor hjælp for fødevaresikkerhedsprofessionelle, der arbejder på at holde produktionsfaciliteter fri for -

Frankrig lukker de ældste reaktorer, men atomkraften hersker stadigFrankrig lukker endelig landets to ældste atomreaktorer, ved atomkraftværket Fessenheim i Alsace, næsten 10 år efter først at have annonceret deres nedlukning. Frankrig begynder på lørdag at lukke

Frankrig lukker de ældste reaktorer, men atomkraften hersker stadigFrankrig lukker endelig landets to ældste atomreaktorer, ved atomkraftværket Fessenheim i Alsace, næsten 10 år efter først at have annonceret deres nedlukning. Frankrig begynder på lørdag at lukke -

Ny metode gør ethvert 3D-objekt til en kubisk stilDataloger fra University of Toronto har udviklet en beregningsmetode til at kvantificere en abstrakt kubisk stil. Forskerne, Hsueh-Ti Derek Liu og Alec Jacobson fra University of Toronto, skal præsent

Ny metode gør ethvert 3D-objekt til en kubisk stilDataloger fra University of Toronto har udviklet en beregningsmetode til at kvantificere en abstrakt kubisk stil. Forskerne, Hsueh-Ti Derek Liu og Alec Jacobson fra University of Toronto, skal præsent -

Den amerikanske videospilsindustri scorede 43,4 mia. USD i rekordsalg i 2018Studerende fra Louisiana State University og The University of Washington konkurrerer i onlinespillet Fortnite under DreamHack Atlanta 2018 den 16. november, 2018 i Atlanta, Georgien Fra Fortnite

Den amerikanske videospilsindustri scorede 43,4 mia. USD i rekordsalg i 2018Studerende fra Louisiana State University og The University of Washington konkurrerer i onlinespillet Fortnite under DreamHack Atlanta 2018 den 16. november, 2018 i Atlanta, Georgien Fra Fortnite

- Volden mod asiatiske amerikanere er stigende, men racisme er ikke nyt

- NASA fanger udviklingen af Tropical Cyclone Gelena

- Food Coloring & Science Projects

- Intels lanceringsbegivenhed indvarsler 9. generations processorer

- Nanoskala billeddannelsesmetode giver indsigt i legerede nanopartikelsyntese

- Forskere udskriver billige radiofrekvensantenner med grafenblæk