KAIST-teamet brugte fuzzing til at opdage nyere LTE-protokolsårbarheder

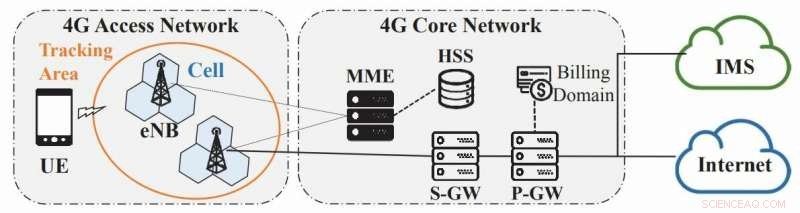

LTE netværksarkitektur. Kredit:Hongil Kim et al.

Forskere ved Korea Advanced Institute of Science and Technology (KAIST) opdagede 36 sårbarheder i 4G LTE trådløse netværk. Hvorfor røre:Selvom der er så meget fremadrettet snak om næste bølge 5G, det er stadig 4G, der er meget i brug på verdensplan, af mobilnetværk og brugere.

LTE står for Long Term Evolution, en standard for trådløs bredbåndskommunikation til mobile enheder. En brugervenlig udvidelse af, hvad det handler om, kommer fra T-Mobile, som fortæller sine besøgende på webstedet, at LTE "giver dig mulighed for at downloade din yndlingsmusik, hjemmesider, og video virkelig hurtigt - meget hurtigere end du kunne med den tidligere teknologi."

4G-standarden for trådløs kommunikation har opfanget hastigheder på netværk til enheder som telefoner, notesbøger og tablets.

I det større billede, KAIST -teamet bemærkede, at mobilnetværksoperatører aggressivt implementerer LTE -infrastruktur; fra 2018, 600 luftfartsselskaber i 200 lande har implementeret LTE -netværk, med over 3,2 milliarder abonnenter på verdensplan.

Hvad angår Nordamerika, Caleb Chen i Privatlivsnyheder online lad læserne vide, at "LTE, eller langsigtet udvikling, er den måde, hvorpå de fleste smartphones er forbundet til internettet - og med 94% af mobiltelefoner i Nordamerika, der opretter forbindelse via LTE - er virkningerne af dette nye sikkerhedsresultat mildest talt vidtgående. "

Det er ikke engang så meget ordene "fejl" eller "sårbarheder", der greb øjnene over deres fund, men tallene, i betragtning af at der blev fundet 36 sårbarheder i de undersøgte mobilnetværk. Rent faktisk, sagde Nicholas Fearn Computing , de stødte på 51 sårbarheder, men 15 var allerede blevet detaljeret, så de nye var i alt 36.

To nøgleegenskaber ved denne undersøgelse er (1) omfanget af de identificerede fejl og (2) måden, hvorpå forskerne fandt dem, sagde Fearne.

Fearn sagde, at de brugte en teknik kaldet fuzzing. Forfatterne skrev, at de implementerede "et halvautomatiseret testværktøj" kaldet LTEFuzz, "ved at bruge open source LTE-software, som brugeren har fuld kontrol over." LTEfuzz genererer og sender testcases til et målnetværk, og klassificerer problematisk adfærd ved kun at overvåge logs på enhedssiden.

Resultaterne blev kategoriseret i fem sårbarhedstyper:Forkert håndtering af (1) ubeskyttet indledende procedure, (2) udformede almindelige anmodninger, (3) meddelelser med ugyldig integritetsbeskyttelse, (4) afspillede beskeder og (5) omgåelse af sikkerhedsprocedurer.

Så, hvilken effekt kan et angreb have som følge af sårbarheder? Rent faktisk, spørgsmålet burde være, hvad de ikke kunne. Mulighederne:"at enten nægte LTE-tjenester til legitime brugere, falske SMS -beskeder, eller aflytte/manipulere brugerdatatrafik, " sagde forskerne.

Holdet advarede de relevante parter om de sårbarheder, der for nylig blev opdaget. Lederne vil ikke offentligt frigive LTEFuzz-værktøjet, da det kan gøre skade i de forkerte hænder.

"Efter at have udført testene, vi videregav også ansvarligt vores resultater til transportører og leverandører for straks at løse eventuelle problemer. Med hensyn til sårbarheder, der tilskrives specifikationsfejl, Vi planlægger snart at kontakte standardorganerne. "

I deres undersøgelse, forfatterne skrev, at "Vi planlægger at frigive LTEFuzz privat til disse transportører og leverandører i den nærmeste fremtid."

Pierluigi Paganini, sikkerhedsanalytiker, sagde, at fejlene lå både "i design og implementering blandt de forskellige transportører og enhedsleverandører."

KAIST -teams papir har titlen "Touching the Untouchables:Dynamic Security Analysis of the LTE control Plane." Rapporter sagde, at papiret ville blive præsenteret i maj på IEEE Symposium on Security and Privacy.

Få det ikke fordrejet, imidlertid; holdet opfandt ikke fuzzing; de anvendte det snarere med succes til deres forskningsbehov. Catalin Cimpanu i ZDNet gav lidt historie i at se på, hvordan de opdagede det store antal fejl gennem fuzzing.

Det her, han sagde, er "en kodetestmetode, der indlæser en stor mængde tilfældige data i en applikation og analyserer outputtet for abnormiteter, hvilken, på tur, give udviklere et tip om tilstedeværelsen af mulige fejl. "Mens fuzzing har været brugt i årevis, scenarierne involverede desktop- og serversoftware, men "sjældent for alt andet."

© 2019 Science X Network

Varme artikler

Varme artikler

-

Paralympisk snowboarder designer innovativt udstyr - til rivalerI denne 22. december, 2017, fil foto, Mike Schultz, der forbereder sig på at konkurrere ved Paralympics Vinter 2018 i Sydkorea, poserer til et foto i sin butik i St. Cloud, Minn. (Jason Wachter/St. Cl

Paralympisk snowboarder designer innovativt udstyr - til rivalerI denne 22. december, 2017, fil foto, Mike Schultz, der forbereder sig på at konkurrere ved Paralympics Vinter 2018 i Sydkorea, poserer til et foto i sin butik i St. Cloud, Minn. (Jason Wachter/St. Cl -

Japans ANA bestiller 30 Boeing, 18 Airbus-flyANA Holdings sagde, at de ville købe 30 Boeing- og 18 Airbus-fly. med henvisning til stigende efterspørgsel i regionen og øget indgående turisme til Japan Operatøren af Japans All Nippon Airways

Japans ANA bestiller 30 Boeing, 18 Airbus-flyANA Holdings sagde, at de ville købe 30 Boeing- og 18 Airbus-fly. med henvisning til stigende efterspørgsel i regionen og øget indgående turisme til Japan Operatøren af Japans All Nippon Airways -

Magiske krystaller for at muliggøre fremtiden for elbilerKredit:CC0 Public Domain CSIRO og Monash Universitys Matthew Hill vil modtage Solomon Award i aften for at udvikle magiske krystaller med snesevis af applikationer fra rensning af gasser og væsker

Magiske krystaller for at muliggøre fremtiden for elbilerKredit:CC0 Public Domain CSIRO og Monash Universitys Matthew Hill vil modtage Solomon Award i aften for at udvikle magiske krystaller med snesevis af applikationer fra rensning af gasser og væsker -

Undersøgelse finder, at online restaurantinformation kan forudsige vigtige nabolagsindikatorerKredit:CC0 Public Domain Lejlighedssøgende i storbyer bruger ofte tilstedeværelsen af restauranter til at afgøre, om et kvarter ville være et godt sted at bo. Det viser sig, at der er meget bag

Undersøgelse finder, at online restaurantinformation kan forudsige vigtige nabolagsindikatorerKredit:CC0 Public Domain Lejlighedssøgende i storbyer bruger ofte tilstedeværelsen af restauranter til at afgøre, om et kvarter ville være et godt sted at bo. Det viser sig, at der er meget bag

- Ny effektiv og billig metode til hydrogenering af grafen med synligt lys

- Hvordan forbedrer mikroskoper vores liv i dag?

- Gamle zirkonmineraler fra Mars afslører den uhåndgribelige indre struktur af den røde planet

- Perfektion og udvidelse af det nær-infrarøde billedvindue

- NASA dækker orkanen Isaacs flosset center

- Orange County olieudslip efterlader mange spor, blindgyder og mysterier, men få svar