BlueKeep udnyttelse i naturen er ikke ødelæggende, men spejdere forbliver forsigtige

Kredit:CC0 Public Domain

En sikkerhedsudnyttelse kaldet BlueKeep er i naturen. Sikkerhedsvagter på adskillige websteder rapporterede alle, at forskere havde set beviser for udnyttelse. HotHardware sagde, at indtil videre var tegnene på, at berørte maskiner blev brugt til at udvinde kryptovaluta.

(Fejlen i Microsofts Remote Desktop Protocol, sagde Kablet , "giver en hacker mulighed for at få fuld fjernudførelse af kode på ikke-patchede maskiner."

Davey Winder. hvem dækker cybersikkerhed, fortalte læserne i Forbes :BlueKeep-sårbarheden, der findes i ikke-patchede versioner af Windows Server 2003, Windows XP, Windows Vista, Windows 7, Windows Server 2008 og Windows Server 2008 R2 har fået en ny nyhed:"det er nu blevet bekræftet, at et BlueKeep-angreb er i gang i øjeblikket."

Som Kablet sagde, forskerne har fundet beviser "at deres såkaldte honeypots - lokkemadmaskiner designet til at hjælpe med at opdage og analysere malware-udbrud - bliver kompromitteret i massevis ved hjælp af BlueKeep-sårbarheden."

Paul Lilly ind HotHardware sagde sikkerhedsforsker Kevin Beaumont havde bemærket, at "flere honningpotter i hans EternalPort RDP-netværk styrtede ned og genstartede."

Tilbage i juli, Lilly havde leveret en rapport om, at sikkerhedsforskere hos Sophos lavede en proof-of-concept-demonstration, der viste, hvor nemt det ville være for en ikke-patchet RDP-server (Remote Desktop Protocol) at blive kompromitteret af BlueKeep, en Windows-fejl. Dengang, forskerne havde håbet, at demoen ville skræmme virksomheder til at lappe Windows.

Så, spol frem til denne måned. Hvad er BlueKeeps mål? Andy Greenberg ind Kablet sagde, at "det udbredte BlueKeep-hacking blot installerer en cryptocurrency-minearbejder, igler et offers processorkraft til at generere kryptovaluta."

Ikke at sikkerhedseksperter ikke så dette komme. Forbes gav en beretning om begivenhederne.

"Den 4. juni " skrev Winder, "National Security Agency (NSA) tog det usædvanlige skridt at udgive en meddelelse, der opfordrede Microsoft Windows-administratorer til at opdatere deres operativsystem eller risikere en 'ødelæggende' og 'vidtgående indvirkning' i lyset af en voksende trussel.

"Denne advarsel blev givet endnu mere gravitas den 17. juni, da den amerikanske regering, via Cybersecurity and Infrastructure Security Agency (CISA), udstedt en 'opdater nu' aktivitetsalarm. På samme tid, sikkerhedsforskere forudsagde, at en 'ødelæggende' BlueKeep-udnyttelse kun var få uger væk."

Nu hvor vi er i november, Kryptos Logic har fundet det mærkeligt, "at denne offentligt kendte ormelige sårbarhed, kendt af alle, der gerne vil vide det i mindst seks måneder, det tog så lang tid at blive påviselig våben. Man kan teoretisere, at angribere ved, at de i det væsentlige har en chance for at bruge det i skala, og det bliver en omgang kylling om, hvem der skal gøre det først."

Lilly sagde, at den gode nyhed her er, at den ikke forplantede sig selv.

Trusselpost delte sin observation. "De første angreb, der udnytter nul-dages Windows-sårbarheden, installerer kryptominere og scanner efter mål frem for en orm med WannaCry-potentiale." Trusselpost fandt, at angrebene var "Oprindeligt undervældende, " ikke nær så slemt, som det kunne have været. Som Kablet forklaret, I stedet for en orm, der hopper uden hjælp fra den ene computer til den næste, disse angribere ser ud til at have scannet internettet for sårbare maskiner at udnytte."

Kryptos Logic har konkluderet, at den påståede aktivitet vedrørte, {Kryptos Logic-bloggen postede en Twitter-tråd, der rapporterede BSOD'er, blå skærme af død, på tværs af Beaumonts netværk af BlueKeep Honeypots], men mener, at informationssikkerhedssamfundet havde forudsagt værre potentielle scenarier.

"Baseret på vores data ser vi ikke en stigning i vilkårlig scanning på den sårbare port, som vi så, da EternalBlue blev ormekuret på tværs af internettet i det, der nu er kendt som WannaCry-angrebet."

Hellere, sagde Kryptos Logic, det virkede sandsynligt, at "en lav-niveau skuespiller scannede internettet og opportunistisk inficerede sårbare værter ved at bruge out-of-the-box penetrationstestværktøjer."

Elizabeth Montalban i Trusselpost , Ikke desto mindre, opsummeret, hvorfor "dette betyder ikke, at sikkerhedsadministratorer kan være rolige endnu. Denne matte indledende ydeevne kunne repræsentere mere hackernes usofistikerede end selve sårbarhedens natur, observatører bemærkede."

Greenberg foretrak også ikke at glemme potentielle scenarier, af maskiner ramt af et mere alvorligt – og mere virulent – eksemplar af malware, der udnytter Microsofts vedvarende RDP-sårbarhed. "Det kunne tage form af en ransomware-orm i modellen af NotPetya eller også WannaCry, som inficerede næsten en kvart million computere, da det spredte sig i maj 2017, forårsager et sted mellem $4 og $8 milliarder skade."

© 2019 Science X Network

Sidste artikelAutonomt system forbedrer miljøprøvetagning til søs

Næste artikelDen tyske regering udvider incitamenter til elbilkøbere

Varme artikler

Varme artikler

-

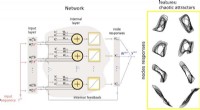

En metode til at reducere antallet af neuroner i tilbagevendende neurale netværkKredit:Marquez, Suarez-Vargas og Shastri. Et team af forskere ved Queens University, i Canada, har for nylig foreslået en ny metode til at reducere tilfældige tilbagevendende neurale netværk (rRNN

En metode til at reducere antallet af neuroner i tilbagevendende neurale netværkKredit:Marquez, Suarez-Vargas og Shastri. Et team af forskere ved Queens University, i Canada, har for nylig foreslået en ny metode til at reducere tilfældige tilbagevendende neurale netværk (rRNN -

Internettet kan klare stigningen i USA og Europas lockdown:NokiaAI vil tjene til at udvikle et netværkskontrolsystem, der ikke kun registrerer og reagerer på problemer, men også kan forudsige og undgå dem. Kredit:CC0 Public Domain Frygten for, at internetnetvæ

Internettet kan klare stigningen i USA og Europas lockdown:NokiaAI vil tjene til at udvikle et netværkskontrolsystem, der ikke kun registrerer og reagerer på problemer, men også kan forudsige og undgå dem. Kredit:CC0 Public Domain Frygten for, at internetnetvæ -

De hverdagslige etiske udfordringer ved selvkørende bilerBeslutninger truffet af ingeniører i dag vil afgøre, hvordan alle biler kører. Kredit:Grendelkhan, CC BY-SA En masse diskussion og etisk tanke om selvkørende biler har fokuseret på tragiske dilemm

De hverdagslige etiske udfordringer ved selvkørende bilerBeslutninger truffet af ingeniører i dag vil afgøre, hvordan alle biler kører. Kredit:Grendelkhan, CC BY-SA En masse diskussion og etisk tanke om selvkørende biler har fokuseret på tragiske dilemm -

Pungen, som du kender den, kan være ved at døKredit:CC0 Public Domain Du tager dine nøgler, smartphone og pung, når du forlader huset. Ville det være sådan en katastrofe, hvis du efterlod den sidste? I en ikke alt for fjern fremtid, det er

Pungen, som du kender den, kan være ved at døKredit:CC0 Public Domain Du tager dine nøgler, smartphone og pung, når du forlader huset. Ville det være sådan en katastrofe, hvis du efterlod den sidste? I en ikke alt for fjern fremtid, det er

- Hvad er strukturelle tilpasninger af en sommerfugl?

- Den nærmeste tempererede verden, der kredser om stille stjerne, blev opdaget

- Muslinger og muslinger, sentinels af Nicaraguas kyster miljøstatus

- Forskere gør det muligt for solceller at bruge mere sollys

- Tidskrystaller - hvordan videnskabsmænd skabte en ny tilstand af stof

- Hvilke fire tilbehørspigmenter er nødvendige for at fotosyntese skal udføres?