Beskytter følsomme metadata, så de ikke kan bruges til overvågning

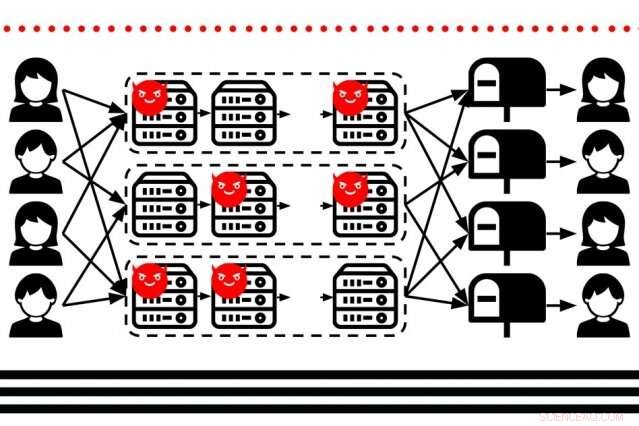

I en ny metadata-beskyttelsesordning, brugere sender krypterede beskeder til flere kæder af servere, med hver kæde matematisk garanteret at have mindst én hackerfri server. Hver server dekrypterer og blander beskederne i tilfældig rækkefølge, før du skyder dem til den næste server i rækken. Kredit:Massachusetts Institute of Technology

MIT-forskere har designet et skalerbart system, der sikrer metadata – såsom hvem der svarer og hvornår – for millioner af brugere i kommunikationsnetværk, for at hjælpe med at beskytte oplysningerne mod mulig overvågning på statsniveau.

Datakrypteringsordninger, der beskytter indholdet af onlinekommunikation, er udbredt i dag. Apps som WhatsApp, for eksempel, brug "ende-til-ende-kryptering" (E2EE), en ordning, der sikrer, at tredjeparts aflytning ikke kan læse beskeder sendt af slutbrugere.

Men de fleste af disse ordninger overser metadata, som indeholder oplysninger om, hvem der taler, når beskederne sendes, størrelsen på beskeden, og andre oplysninger. Mange gange, det er alt, hvad en regering eller anden hacker behøver at vide for at spore en person. Dette kan især være farligt for sige, en statslig whistleblower eller folk, der lever i undertrykkende regimer, der taler med journalister.

Systemer, der fuldt ud beskytter brugernes metadata med kryptografisk privatliv, er komplekse, og de lider af skalerbarhed og hastighedsproblemer, som indtil videre har begrænset deres praktiske funktion. Nogle metoder kan fungere hurtigt, men giver meget svagere sikkerhed. I et papir, der præsenteres på USENIX Symposium om netværkssystemers design og implementering, MIT-forskerne beskriver "XRD" (for Crossroads), en metadata-beskyttelsesordning, der kan håndtere kryptografisk kommunikation fra millioner af brugere på få minutter, hvorimod traditionelle metoder med samme sikkerhedsniveau ville tage timer at sende alles beskeder.

"Der er en enorm mangel på beskyttelse af metadata, hvilket nogle gange er meget følsomt. Det faktum, at jeg overhovedet sender en besked til nogen, er ikke beskyttet af kryptering, " siger førsteforfatter Albert Kwon Ph.D. '19, nyuddannet fra Computer Science and Artificial Intelligence Laboratory (CSAIL). "Kryptering kan beskytte indhold godt. Men hvordan kan vi fuldt ud beskytte brugerne mod metadatalæk, som en modstander på statsniveau kan udnytte?"

Med Kwon på avisen er David Lu, en bachelor i Institut for Elektroteknik og Datalogi; og Srinivas Devadas, Edwin Sibley Webster professor i elektroteknik og datalogi i CSAIL.

Nyt spin på mix net

Fra 2013, afsløringer af klassificerede oplysninger fra Edward Snowden afslørede udbredt global overvågning af den amerikanske regering. Selvom masseindsamlingen af metadata fra National Security Agency efterfølgende blev afbrudt, i 2014 forklarede tidligere direktør for NSA og Central Intelligence Agency Michael Hayden, at regeringen ofte udelukkende kan stole på metadata for at finde den information, den søger. Som det sker, det er lige omkring det tidspunkt, hvor Kwon startede sin ph.d. undersøgelser.

"Det var som et slag for kryptografi- og sikkerhedssamfundene, " siger Kwon. "Det betød, at kryptering ikke rigtig gjorde noget for at stoppe spionage i den henseende."

Kwon brugte det meste af sin ph.d. program med fokus på metadatabeskyttelse. Med XRD, Kwon siger, at han "satte et nyt spin" på en traditionel E2EE metadata-beskyttelsesordning, kaldet "blandingsnet, " som blev opfundet for årtier siden, men lider af problemer med skalerbarhed.

Blandingsnet bruger kæder af servere, kendt som blandinger, og offentlig-privat nøglekryptering. Den første server modtager krypterede beskeder fra mange brugere og dekrypterer et enkelt lag af kryptering fra hver besked. Derefter, det blander beskederne i tilfældig rækkefølge og sender dem til den næste server, som gør det samme, og så videre ned i kæden. Den sidste server dekrypterer det endelige krypteringslag og sender beskeden til målmodtageren.

Servere kender kun identiteten af den umiddelbare kilde (den forrige server) og den umiddelbare destination (den næste server). I bund og grund, den blandede og begrænsede identitetsinformation bryder forbindelsen mellem kilde- og destinationsbrugere, hvilket gør det meget svært for aflyttere at få den information. Så længe en server i kæden er "ærlig" – hvilket betyder at den følger protokol – er metadata næsten altid sikre.

Imidlertid, "aktive angreb" kan forekomme, hvor en ondsindet server i et mix net manipulerer med beskederne for at afsløre brugerkilder og destinationer. Kort sagt, den ondsindede server kan droppe beskeder eller ændre sendetider for at skabe kommunikationsmønstre, der afslører direkte forbindelser mellem brugere.

Nogle metoder tilføjer kryptografiske beviser mellem servere for at sikre, at der ikke er blevet manipuleret. Disse er afhængige af offentlig nøglekryptografi, som er sikkert, men det er også langsomt og begrænser skalering. For XRD, forskerne opfandt en langt mere effektiv version af de kryptografiske beviser, kaldet "aggregat hybrid shuffle, ", der garanterer, at serverne modtager og blander beskeden korrekt, for at opdage enhver ondsindet serveraktivitet.

Hver server har en hemmelig privat nøgle og to delte offentlige nøgler. Hver server skal kende alle nøglerne til at dekryptere og blande meddelelser. Brugere krypterer beskeder i lag, ved at bruge hver servers hemmelige private nøgle i dets respektive lag. Når en server modtager beskeder, den dekrypterer og blander dem ved hjælp af en af de offentlige nøgler kombineret med sin egen private nøgle. Derefter, den bruger den anden offentlige nøgle til at generere et bevis, der bekræfter, at den havde, Ja, blandede hver besked uden at tabe eller manipulere nogen. Alle andre servere i kæden bruger deres hemmelige private nøgler og de andre serveres offentlige nøgler på en måde, der verificerer dette bevis. Hvis, på et hvilket som helst tidspunkt i kæden, en server producerer ikke beviset eller giver et forkert bevis, det er straks identificeret som ondsindet.

Dette er afhængigt af en smart kombination af den populære offentlige nøgleordning med en kaldet "autentificeret kryptering, " som kun bruger private nøgler, men er meget hurtig til at generere og verificere beviserne. På denne måde, XRD opnår stram sikkerhed fra offentlig nøglekryptering, mens den kører hurtigt og effektivt.

For yderligere at øge effektiviteten, de opdeler serverne i flere kæder og deler deres brug mellem brugerne. (Dette er en anden traditionel teknik, de forbedrede.) Ved at bruge nogle statistiske teknikker, de anslår, hvor mange servere i hver kæde der kan være skadelige, baseret på IP-adresser og andre oplysninger. Fra det, de beregner, hvor mange servere der skal være i hver kæde for at sikre, at der er mindst én ærlig server. Derefter, de opdeler brugerne i grupper, der sender duplikerede beskeder til flere, tilfældige kæder, som yderligere beskytter deres privatliv og samtidig fremskynde tingene.

At komme til realtid

I computersimuleringer af aktivitet fra 2 millioner brugere, der sender beskeder på et netværk med 100 servere, XRD var i stand til at få alles beskeder igennem på cirka fire minutter. Traditionelle systemer, der bruger de samme server- og brugernumre, og giver den samme kryptografiske sikkerhed, tog en til to timer.

"Dette virker langsomt med hensyn til absolut hastighed i dagens kommunikationsverden, " siger Kwon. "Men det er vigtigt at huske på, at de hurtigste systemer lige nu [til metadatabeskyttelse] tager timer, mens vores tager minutter."

Næste, forskerne håber at gøre netværket mere robust over for få brugere og i tilfælde, hvor servere går offline midt i operationer, og for at fremskynde tingene. "Fire minutter er acceptabelt for følsomme beskeder og e-mails, hvor to parters liv er i fare, men det er ikke så naturligt som nutidens internet, " siger Kwon. "Vi ønsker at komme til det punkt, hvor vi sender metadatabeskyttede beskeder i næsten realtid."

Denne historie er genudgivet med tilladelse fra MIT News (web.mit.edu/newsoffice/), et populært websted, der dækker nyheder om MIT-forskning, innovation og undervisning.

Varme artikler

Varme artikler

-

Forskere opdager sårbarheder ved computerchipDenne figur viser en 3D manycore -chip, hvor behandlingskerne er forbundet via lodrette links. Kredit:Washington State University Et forskerhold fra Washington State University har afdækket betyde

Forskere opdager sårbarheder ved computerchipDenne figur viser en 3D manycore -chip, hvor behandlingskerne er forbundet via lodrette links. Kredit:Washington State University Et forskerhold fra Washington State University har afdækket betyde -

Fordele og ulemper ved udgående bilmodel vs. redesignDette udaterede billede leveret af Ford viser 2020 Ford Escape. Køretøjet er et eksempel på, hvordan den nydesignede version af et køretøj tilbyder en række forbedringer, der kan være prisen værd. (Da

Fordele og ulemper ved udgående bilmodel vs. redesignDette udaterede billede leveret af Ford viser 2020 Ford Escape. Køretøjet er et eksempel på, hvordan den nydesignede version af et køretøj tilbyder en række forbedringer, der kan være prisen værd. (Da -

Ny Angry Birds tv-serie udklækkesThe Angry Birds videospil er blevet en multi-million dollar franchise, der tager i biografen, tv og merchandising Producenterne lægger planer for en ny Angry Birds tv-serie baseret på kultvideospi

Ny Angry Birds tv-serie udklækkesThe Angry Birds videospil er blevet en multi-million dollar franchise, der tager i biografen, tv og merchandising Producenterne lægger planer for en ny Angry Birds tv-serie baseret på kultvideospi -

Fortalere bebrejder Facebook for vildledende opslag fra politikereI denne 5. sept. 2018, fil foto Facebook COO Sheryl Sandberg vidner før høringen i Senatets Efterretningskomité om Udenlandske indflydelsesoperationer og deres brug af sociale medieplatforme på Capito

Fortalere bebrejder Facebook for vildledende opslag fra politikereI denne 5. sept. 2018, fil foto Facebook COO Sheryl Sandberg vidner før høringen i Senatets Efterretningskomité om Udenlandske indflydelsesoperationer og deres brug af sociale medieplatforme på Capito