Sådan virker Pegasus spyware, og hvordan det påvirker din telefon

Kredit:Shutterstock

En større journalistisk undersøgelse har fundet beviser for, at ondsindet software bliver brugt af regeringer over hele verden, herunder påstande om spionage mod fremtrædende personer.

Fra en liste med mere end 50.000 telefonnumre identificerede journalister mere end 1.000 personer i 50 lande, der angiveligt var under overvågning ved hjælp af Pegasus-spyware. Softwaren er udviklet af det israelske firma NSO Group og solgt til offentlige kunder.

Blandt de rapporterede mål for spywaren er journalister, politikere, embedsmænd, topchefer og menneskerettighedsaktivister.

Indtil videre hentyder rapporter til en overvågningsindsats, der minder om et orwellsk mareridt, hvor spywaren kan fange tastetryk, opsnappe kommunikation, spore enheden og bruge kameraet og mikrofonen til at spionere på brugeren.

Hvordan gjorde de det?

Der er ikke noget særligt kompliceret ved, hvordan Pegasus-spywaren inficerer ofrenes telefoner. Det første hack involverer en udformet SMS eller iMessage, der giver et link til et websted. Hvis der klikkes på det, leverer dette link skadelig software, der kompromitterer enheden.

Målet er at få fuld kontrol over den mobile enheds operativsystem, enten ved at roote (på Android-enheder) eller ved at jailbreake (på Apple iOS-enheder).

Normalt udføres rooting på en Android-enhed af brugeren for at installere applikationer og spil fra ikke-understøttede appbutikker eller genaktivere en funktionalitet, der blev deaktiveret af producenten.

På samme måde kan et jailbreak installeres på Apple-enheder for at tillade installation af apps, der ikke er tilgængelige på Apple App Store, eller for at låse telefonen op til brug på alternative mobilnetværk. Mange jailbreak-tilgange kræver, at telefonen er forbundet til en computer, hver gang den tændes (kaldet "tethered jailbreak").

Rooting og jailbreaking fjerner begge de sikkerhedskontroller, der er indlejret i Android- eller iOS-operativsystemer. De er typisk en kombination af konfigurationsændringer og et "hack" af kerneelementer i operativsystemet til at køre modificeret kode.

I tilfælde af spyware, når en enhed er låst op, kan gerningsmanden implementere yderligere software for at sikre fjernadgang til enhedens data og funktioner. Denne bruger forbliver sandsynligvis fuldstændig uvidende.

De fleste medierapporter om Pegasus vedrører kompromiset med Apple-enheder. Spywaren inficerer også Android-enheder, men er ikke så effektiv, som den er afhængig af en rooting-teknik, der ikke er 100 % pålidelig. Når det indledende infektionsforsøg mislykkes, beder spywaren angiveligt brugeren om at give relevante tilladelser, så det kan implementeres effektivt.

Sådan fungerer Pegasus Spyware- pic.twitter.com/GbE4RBUTvJ

— Rohan (@rohanreplies) 19. juli 2021

Men er Apple-enheder ikke mere sikre?

Apple-enheder anses generelt for at være mere sikre end deres Android-ækvivalenter, men ingen af enhedstyperne er 100 % sikre.

Apple anvender et højt niveau af kontrol til koden for sit operativsystem, såvel som apps, der tilbydes gennem sin app-butik. Dette skaber et lukket system, der ofte omtales som "sikkerhed ved obscurity". Apple har også fuld kontrol over, hvornår opdateringer rulles ud, som derefter hurtigt bliver overtaget af brugerne.

Apple-enheder opdateres ofte til den nyeste iOS-version via automatisk patchinstallation. Dette hjælper med at forbedre sikkerheden og øger også værdien af at finde et brugbart kompromis til den seneste iOS-version, da den nye vil blive brugt på en stor del af enheder globalt.

På den anden side er Android-enheder baseret på open source-koncepter, så hardwareproducenter kan tilpasse styresystemet for at tilføje yderligere funktioner eller optimere ydeevnen. Vi ser typisk et stort antal Android-enheder, der kører en række forskellige versioner – hvilket uundgåeligt resulterer i nogle uoprettede og usikre enheder (hvilket er fordelagtigt for cyberkriminelle).

I sidste ende er begge platforme sårbare over for kompromiser. Nøglefaktorerne er bekvemmelighed og motivation. Selvom udvikling af et iOS-malwareværktøj kræver større investering i tid, kræfter og penge, betyder det, at mange enheder kører et identisk miljø, at der er en større chance for succes i et betydeligt omfang.

Mens mange Android-enheder sandsynligvis vil være sårbare over for kompromittering, gør mangfoldigheden af hardware og software det sværere at implementere et enkelt ondsindet værktøj til en bred brugerbase.

Hvordan kan jeg se, om jeg bliver overvåget?

Selvom lækagen af mere end 50.000 angiveligt overvågede telefonnumre virker som meget, er det usandsynligt, at Pegasus-spywaren er blevet brugt til at overvåge nogen, der ikke er offentligt fremtrædende eller politisk aktive.

Det ligger i spywares natur at forblive skjult og uopdaget på en enhed. Når det er sagt, er der mekanismer på plads til at vise, om din enhed er blevet kompromitteret.

Den (relativt) nemme måde at bestemme dette på er at bruge Amnesty International Mobile Verification Toolkit (MVT). Dette værktøj kan køre under enten Linux eller MacOS og kan undersøge filerne og konfigurationen af din mobile enhed ved at analysere en sikkerhedskopi taget fra telefonen.

Selvom analysen ikke vil bekræfte eller afkræfte, om en enhed er kompromitteret, registrerer den "indikatorer for kompromittering", som kan give bevis for infektion.

Det er et rigtig godt projekt bygget af de samme Amnesty-forskere, som bekræftede Pegasus-infektioner på ofrenes telefoner. MVT lader enhver tage en sikkerhedskopi af deres telefon og scanne for indikatorer på kompromis forbundet med Pegasus. https://t.co/IQ1YDDBCcQ pic.twitter.com/dhoImNvw4P

— Zack Whittaker (@zackwhitaker) 19. juli 2021

Især kan værktøjet registrere tilstedeværelsen af specifik software (processer), der kører på enheden, såvel som en række domæner, der bruges som en del af den globale infrastruktur, der understøtter et spyware-netværk.

Hvad kan jeg gøre for at blive bedre beskyttet?

Selvom det er usandsynligt, at de fleste mennesker bliver ramt af denne type angreb, er der stadig enkle trin, du kan tage for at minimere din potentielle eksponering – ikke kun for Pegasus, men også for andre ondsindede angreb.

- Åbn kun links fra kendte og betroede kontakter og kilder, når du bruger din enhed. Pegasus implementeres til Apple-enheder via et iMessage-link. Og dette er den samme teknik, der bruges af mange cyberkriminelle til både malware-distribution og mindre tekniske svindel. Det samme råd gælder for links, der sendes via e-mail eller andre meddelelsesapplikationer.

- Sørg for, at din enhed er opdateret med relevante patches og opgraderinger. Selvom det at have en standardiseret version af et operativsystem skaber en stabil base for angribere at målrette mod, er det stadig dit bedste forsvar.

- Hvis du bruger Android, skal du ikke stole på meddelelser om nye versioner af operativsystemet. Tjek selv efter den nyeste version, da din enheds producent muligvis ikke leverer opdateringer.

- Selvom det kan lyde indlysende, bør du begrænse den fysiske adgang til din telefon. Gør dette ved at aktivere pin-, finger- eller ansigtslåsning på enheden. eSafety Commissioners websted har en række videoer, der forklarer, hvordan du konfigurerer din enhed sikkert.

- Undgå offentlige og gratis WiFi-tjenester (inklusive hoteller), især når du får adgang til følsomme oplysninger. Brugen af en VPN er en god løsning, når du skal bruge sådanne netværk.

- Krypter dine enhedsdata, og aktiver fjernsletningsfunktioner, hvor de er tilgængelige. Hvis din enhed mistes eller bliver stjålet, vil du have en vis sikkerhed for, at dine data kan forblive sikre.

Varme artikler

Varme artikler

-

Volkswagen står over for første kæmpe diesel-retssag på hjemmebaneDieselgate er nu en del af gruppens historie En sag, hvor hundredtusindvis af ejere af manipulerede dieselbiler kræver erstatning, blev åbnet mod den tyske bilgigant Volkswagen mandag. fire år eft

Volkswagen står over for første kæmpe diesel-retssag på hjemmebaneDieselgate er nu en del af gruppens historie En sag, hvor hundredtusindvis af ejere af manipulerede dieselbiler kræver erstatning, blev åbnet mod den tyske bilgigant Volkswagen mandag. fire år eft -

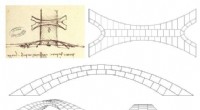

Ingeniører satte Leonardo da Vincis brodesign på prøveLeonardo da Vincis originale tegning af broforslaget, viser et planbillede for oven og et sidebillede (forhøjet) nedenfor, inklusive en sejlbåd, der passerer under broen, sammen med tegninger, som ele

Ingeniører satte Leonardo da Vincis brodesign på prøveLeonardo da Vincis originale tegning af broforslaget, viser et planbillede for oven og et sidebillede (forhøjet) nedenfor, inklusive en sejlbåd, der passerer under broen, sammen med tegninger, som ele -

Pas på den smarte enhed:Måder at forblive private og sikreI denne 9. maj, 2018, filfoto en anden generation af ekko, der styrer persienner samt fjernsyn og belysning på et Amazon Experience Center -modelhus i Dallas, Texas. Mange af disse internetforbundne h

Pas på den smarte enhed:Måder at forblive private og sikreI denne 9. maj, 2018, filfoto en anden generation af ekko, der styrer persienner samt fjernsyn og belysning på et Amazon Experience Center -modelhus i Dallas, Texas. Mange af disse internetforbundne h -

Team udvikler satellitter, der reparerer andre satellitterUniversity of Cincinnati rumfartsingeniørstuderende Yufeng Sun holder en laserscanner, der bruges til at måle og gengive objekter i tre dimensioner. Kredit:Andrew Higley/UC Creative Services Når s

Team udvikler satellitter, der reparerer andre satellitterUniversity of Cincinnati rumfartsingeniørstuderende Yufeng Sun holder en laserscanner, der bruges til at måle og gengive objekter i tre dimensioner. Kredit:Andrew Higley/UC Creative Services Når s

- Inverse fingeraftryk på papir:Visualisering af latente fingermærker ved hjælp af nanoteknologi

- Måder at syntetisere stabil diamane ved højt tryk

- Telecom Italia-bestyrelsen lægger på, ringer til kamp om kontrol

- Hvordan anvendes fossiler i videnskab?

- Hvordan man finder Geodes i Idaho

- NASA finder orkanen Lees styrkeskift