Hvordan leverandører af hverdagsenheder gør dig sårbar over for cyberangreb – og hvad skal du gøre ved det

Normal it-sikkerhedspraksis beskytter dig muligvis ikke mod ondsindede angreb, der kommer ind i dit system gennem daglige enheder, såsom USB-nøgler. Kredit:Shutterstock

Hvis du driver en virksomhed, du er sikkert bekymret for it-sikkerhed. Måske investerer du i antivirussoftware, firewalls og regelmæssige systemopdateringer.

Desværre, disse foranstaltninger beskytter dig muligvis ikke mod ondsindede angreb, der kommer ind i dine systemer gennem dagligdags enheder.

Om aftenen fredag den 24. oktober 2008, Richard C. Schaeffer Jr. NSA's øverste officer til beskyttelse af computersystemer var i en briefing med den amerikanske præsident George W. Bush, da en medhjælper gav ham en seddel. Notatet var kort og præcist. De var blevet hacket.

Hvordan skete det? Synderen var en simpel USB.

USB-forsyningskædeangreb

Angrebet var uventet, fordi klassificerede militærsystemer ikke er forbundet til eksterne netværk. Kilden var isoleret til en orm, der var indlæst på en USB-nøgle, der var blevet omhyggeligt sat op og efterladt i stort antal for at blive købt fra en lokal internetkiosk.

Dette er et eksempel på et forsyningskædeangreb, som fokuserer på de mindst sikre elementer i en organisations forsyningskæde.

Det amerikanske militær flyttede straks for at forbyde USB-drev i marken. Nogle år senere, USA ville bruge samme taktik til at bryde og forstyrre Irans atomvåbenprogram i et angreb, der nu er blevet døbt Stuxnet.

Lektionen er klar:Hvis du tilslutter USB-drev til dine systemer, du skal være meget sikker på, hvor de kommer fra, og hvad der står på dem.

Hvis en leverandør kan få en hemmelig nyttelast på en USB-stick, så er der ingen sikker periode, hvor en USB er et godt valg. For eksempel, du kan i øjeblikket købe en USB-stick, der i hemmelighed er en lille computer, og det vil, ved indsættelse, Åbn et vindue på din maskine og spil Death Star-marchen.

Dette er blot en slags forsyningskædeangreb. Hvad er de andre slags?

Netværksforsyningskædeangreb

Computerbrugere har en stigende tendens til at gemme al deres information på et netværk, samle deres aktiver ét sted. I dette scenarie, hvis én computer er kompromitteret, er hele systemet åbent for en hacker.

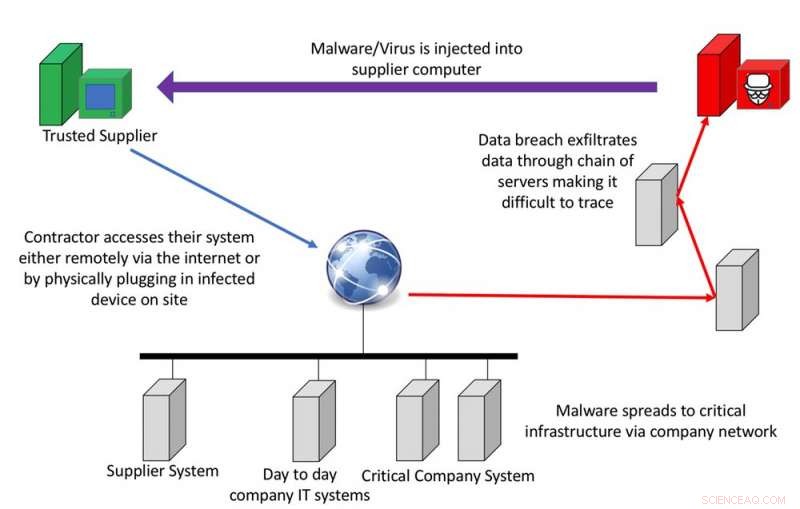

Den grundlæggende model for et netværksforsyningskædeangreb viser, hvor sårbare sammenkoblede systemer er i en organisation. Forfatter leveret

Overvej en konferencetelefon, der bruges i din organisation. Antag, at denne netværksaktiverede telefon havde en indbygget fejl, der ville gøre det muligt for angribere at lytte med på alle samtaler i nærheden. Dette var virkeligheden i 2012, da mere end 16 versioner af Ciscos populære IP-telefon blev berørt. Cisco udgav en patch til deres telefoner, som kunne installeres af de fleste virksomheders it-sikkerhedsafdelinger.

I 2017 et lignende problem opstod, da et mærke af hospitalsopvaskemaskiner blev påvirket af en indbygget usikker webserver. I tilfælde af et hospital, der er en masse private data og specialudstyr, der kan blive kompromitteret af en sådan sårbarhed. Mens en patch til sidst blev frigivet, det krævede en specialiseret servicetekniker at uploade det.

Forsyningskædeangreb er for nylig blevet impliceret i den katastrofale fejlrate i det nordkoreanske missilprogram. David Kennedy, i en video til The Insider, diskuterer, hvordan USA tidligere har forstyrret atomprogrammer ved hjælp af cyber. Hvis de stadig har denne evne, det er muligt, de ønsker at holde det skjult. Skulle dette være tilfældet, det er tænkeligt, at en af de mange nordkoreanske fiaskoer kunne have været en test af et sådant cybervåben.

Fem måder virksomheder kan beskytte sig selv på

For at beskytte dig selv mod alt dette skal du opsætte grundlæggende cyberhygiejneprocesser, der kan hjælpe med at holde din virksomhed fri for infektion.

- Køb og installer god antivirussoftware og kør den i beskyttende tilstand, hvor den scanner alt på din maskine. Ja, selv Mac'er får virus

- overvåge, hvem der er på dit netværk, undgå at bruge upålidelige enheder såsom USB'er, og få dine administratorer til at blokere autorun som en systemdækkende politik

- adskille dine netværk. Har du kritisk anlægsinfrastruktur? Har den ikke på det samme netværk som din dag til dag, offentlige eller gæsteadgangsnetværk

- opdatere regelmæssigt. Du skal ikke bekymre dig om de nyeste og bedste problemer, patch de kendte sårbarheder i dine systemer – især den fra 1980

- betale for din software og arbejdskraft. Hvis du ikke betaler for produktet, så er der nogen, der betaler for dig som produktet.

Cyberbevidsthed er afgørende

Endelig, du kan maksimere cyberresiliens ved at træne alle i din organisation til at lære nye færdigheder. Men det er vigtigt at teste, om din træning virker. Brug egentlige øvelser – i samarbejde med sikkerhedsprofessionelle – til at undersøge din organisation, øve disse færdigheder, og find ud af, hvor du skal foretage forbedringer.

Prisen for enhver forbindelse til internettet er, at den er sårbar over for angreb. Men som vi har vist, ikke engang selvstændige systemer er sikre. Bevidst praksis og gennemtænkte tilgange til sikkerhed kan øge beskyttelsen af din virksomhed eller arbejdsplads.

Denne artikel blev oprindeligt publiceret på The Conversation. Læs den originale artikel.

Varme artikler

Varme artikler

-

De seneste flyulykker strider mod trenden mod sikrere flyvningDenne 27. marts 2019, filbillede viser et Boeing 737 MAX 8 fly på samlebåndet under en kort medierundvisning på Boeings 737 samleanlæg i Renton, Vask. De seneste styrt har forårsaget en stigning i ant

De seneste flyulykker strider mod trenden mod sikrere flyvningDenne 27. marts 2019, filbillede viser et Boeing 737 MAX 8 fly på samlebåndet under en kort medierundvisning på Boeings 737 samleanlæg i Renton, Vask. De seneste styrt har forårsaget en stigning i ant -

Kunstig intelligens-forstærket journalistik giver et glimt af fremtiden for videnøkonomienRobotter vil ikke holde pennene endnu, men de kan hjælpe folk med at udføre arbejdet. Kredit:Paul Fleet/Shutterstock.com Ligesom robotter har transformeret hele dele af produktionsøkonomien, kunst

Kunstig intelligens-forstærket journalistik giver et glimt af fremtiden for videnøkonomienRobotter vil ikke holde pennene endnu, men de kan hjælpe folk med at udføre arbejdet. Kredit:Paul Fleet/Shutterstock.com Ligesom robotter har transformeret hele dele af produktionsøkonomien, kunst -

Amazon vil skabe mere end 1, 000 nye job i IrlandAmazon skal skabe 1, 000 jobs i Irland Amazon vil oprette mere end 1, 000 flere job i Irland i løbet af de næste to år, sagde man mandag, kraftigt øge sin tilstedeværelse i euroområdet. Den ameri

Amazon vil skabe mere end 1, 000 nye job i IrlandAmazon skal skabe 1, 000 jobs i Irland Amazon vil oprette mere end 1, 000 flere job i Irland i løbet af de næste to år, sagde man mandag, kraftigt øge sin tilstedeværelse i euroområdet. Den ameri -

Eleven bruger kunstig intelligens til at diagnosticere plantesygdommeShaza Mehdi i statens botaniske have i Georgia. Kredit:Dorothy Kozlowski/UGA For nogle, en rose er et symbol på skønhed eller kærlighed. For Shaza Mehdi, det er en forbindelse til hendes mor, men

Eleven bruger kunstig intelligens til at diagnosticere plantesygdommeShaza Mehdi i statens botaniske have i Georgia. Kredit:Dorothy Kozlowski/UGA For nogle, en rose er et symbol på skønhed eller kærlighed. For Shaza Mehdi, det er en forbindelse til hendes mor, men