Nye udnyttelsesteknikker og forsvar til DOP-angreb

Kredit:Long Cheng

Dataorienterede angreb giver hackere mulighed for at manipulere ikke-kontroldata og ændre et programs adfærd, ofte forårsager betydelig skade på de berørte systemer. Forskere ved Virginia Tech, Clemson University, Pennsylvania State University og Aalto University har for nylig afsløret nye udnyttelsesteknikker til denne type angreb, som kunne informere udformningen af mere effektive forsvar.

"Det dataorienterede programmerings (DOP) angreb, som for første gang tillader en at stjæle private OpenSSL-nøgler fra en server uden at blive opdaget af avanceret sikkerhedstjek, udkom første gang i 2016, "Daphne Yao, en af de forskere, der har udført undersøgelsen, fortalte TechXplore. "DOP-angreb ser ud til at være ret uovervindelige. Hele vores team var fascineret og ønskede at finde ud af, hvilken slags detektion der kunne stoppe DOP."

I øjeblikket, der er to hovedtyper af hukommelseskorruptionsangreb:kontrol-flow og data-orienterede angreb. Kontrol-flow-angreb kan ødelægge kontroldata, såsom returadressen eller kodeviseren, i et programs hukommelsesplads, i sidste ende omdirigere programmets kontrolflow (dvs. rækkefølgen af udførelse). Dataorienterede angreb, på den anden side, er designet til at ændre et programs godartede adfærd ved at manipulere dets ikke-kontroldata uden at krænke kontrolflowets integritet. På trods af deres forskelle, begge disse typer angreb kan forårsage alvorlig skade på et computersystem.

Hovedformålene med undersøgelsen udført af Yao og hendes kolleger var at afmystificere data-orienterede angreb, hjælpe forsvarere til bedre at forstå dem, og identificere kategorier af programadfærd, som DOP kan påvirke. Ud over, forskerne ønskede at give eksperimentelt bevis for adfærdsforskellene mellem DOP og normale henrettelser.

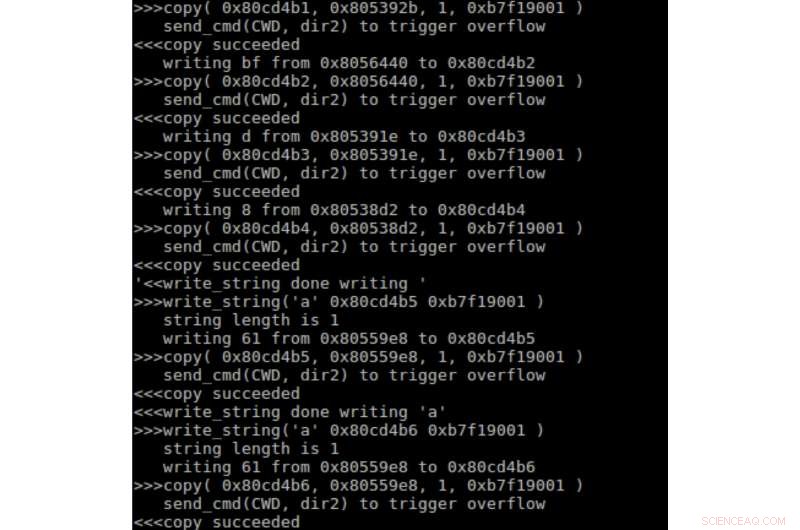

Aalto Universitetets forskere, Hans Liljestrand, Thomas Nyman og N. Asokan, reproduceret en DOP-udnyttelse baseret på tidligere forskning for en maskine, der understøtter Intel Processor Trace (PT). Denne DOP-udnyttelse var medvirkende til eksperimentelt at demonstrere forskellene mellem DOP og normale henrettelser.

"Vores intuition er, at programmer på en eller anden måde skal opføre sig anderledes under det komplekse DOP-angreb, " sagde Yao. "Frekvenserne af nogle operationer må have ændret sig under DOP. Vores arbejde opfinder ikke nye dataorienterede angreb, alligevel tilbyder vi en omfattende og dybdegående beskrivelse af dem."

Selvom DOP-angreb er blevet mere og mere almindelige, indtil nu, meget få undersøgelser har forsøgt at adressere de trusler, de udgør i detaljer. Disse angreb korrumperer typisk vigtige datavariabler, der direkte eller indirekte bruges til beslutningstagning og konfiguration.

"Faren for dataorienterede angreb, inklusive DOP og den nyere blokorienterede programmering (BOP), er, at de ikke manipulerer med kontrolstrømmen i et offerprogram, " forklarede Yao. "Således, det undgår den populære kontrol-flow-integritet (CFI)-detektion. Fra et angrebsperspektiv, dataorienterede angreb er langt mere fordelagtige end returorienteret programmering (ROP), da de grundlæggende ROP-angreb i vid udstrækning krænker kontrol-flow-integriteten og let kan detekteres af CFI-løsninger."

I deres undersøgelse, Yao og hendes kolleger kortlagde dataorienterede udnyttelser, inklusive DOP-angreb, skitsere deres antagelser, krav og muligheder. De vurderede derefter eksperimentelt gennemførligheden af deres nye anomali-baserede detektionsmetode.

"Vi leverer konkrete empiriske beviser, der viser, at et program under et DOP-angreb udviser væsentligt forskellige adfærdsmønstre på flere måder, inklusive hyppigheden af parvise kontroloverførsler, hyppigheden af funktionsankaldelser, grenkorrelationer, og inkompatibel grenadfærd, " sagde Yao. "Vi viste, at disse forskelle forårsaget af DOP-angreb manifesterer sig i Intel PT på lavt niveau, en meget effektiv logningsmekanisme på instruktionsniveau, logfiler, som kan opsamles og observeres. For eksempel, normale spor og DOP-spor udviser store forskelle i PCA-baseret klyngeanalyse."

I deres tests, Yao og hendes kolleger observerede, at DOP-angreb forårsager bivirkninger på flere niveauer af et påvirket programs kontrol-flow-adfærd, som ofte viser sig i PT-spor. Selvom DOP-angreb ikke ændrer rækkefølgen af et programs kontrolflow, de kan ændre dens frekvens og korrelationsegenskaber. Forskerne gav også et resumé af uopdagelige tilfælde, hvor dataorienterede angreb ikke udviser nogen frekvens- eller korrelationsanomalier. I fremtiden, deres resultater kunne hjælpe med udviklingen af mere effektive forsvar mod DOP-angreb.

"I vores fremtidige forskning, vi planlægger at løse de tekniske udfordringer forbundet med at bygge et deployerbart DOP-forsvar, " sagde Yao. "Vi er særligt interesserede i at udforske dyb læring i at detektere DOP-inducerede anomalier fra den enorme mængde af PT-logs på lavt niveau. Den vigtigste udfordring i dette studieområde er at finde ud af en måde at undgå overdreven falske alarmer i detektion."

© 2019 Science X Network

Varme artikler

Varme artikler

-

Ruslands Kalashnikov forgrener sig fra rifler til robotter og e-bilerPrototypen af elbilen, kaldet CV-1, produceret af den russiske våbenproducent Kalashnikov, som søger at diversificere Et nyligt løfte fra Kalashnikov om at konkurrere med Elon Musks Tesla med en

Ruslands Kalashnikov forgrener sig fra rifler til robotter og e-bilerPrototypen af elbilen, kaldet CV-1, produceret af den russiske våbenproducent Kalashnikov, som søger at diversificere Et nyligt løfte fra Kalashnikov om at konkurrere med Elon Musks Tesla med en -

Nanoelektroder registrerer tusindvis af forbundne pattedyrneuroner indefraFalsk farvet scanningselektronmikroskopbillede af neuroner dyrket oven på elektrodearrayet. Faktiske optagelseseksperimenter udføres med meget højere neurondensiteter, der indeholder tre til seks cell

Nanoelektroder registrerer tusindvis af forbundne pattedyrneuroner indefraFalsk farvet scanningselektronmikroskopbillede af neuroner dyrket oven på elektrodearrayet. Faktiske optagelseseksperimenter udføres med meget højere neurondensiteter, der indeholder tre til seks cell -

Sonys aibo robothund kan sidde, hente og lære, hvad dens ejer kan lideAibo, en $2, 899 robothund fra Sony, kan bare springe ind på nogle ønskelister i denne feriesæson. I håb om at kopiere hundens popularitet i Japan – hvor de elektroniske kæledyr har en rabiat tilhæng

Sonys aibo robothund kan sidde, hente og lære, hvad dens ejer kan lideAibo, en $2, 899 robothund fra Sony, kan bare springe ind på nogle ønskelister i denne feriesæson. I håb om at kopiere hundens popularitet i Japan – hvor de elektroniske kæledyr har en rabiat tilhæng -

Den amerikanske mediesektor forbereder sig på et brutalt år for jobJobtabet accelererer i de amerikanske nyhedsmedier på grund af flere avislukninger og vanskeligheder med at tjene penge på online nyhedssider Den kæmpende amerikanske medieindustri står over for s

Den amerikanske mediesektor forbereder sig på et brutalt år for jobJobtabet accelererer i de amerikanske nyhedsmedier på grund af flere avislukninger og vanskeligheder med at tjene penge på online nyhedssider Den kæmpende amerikanske medieindustri står over for s

- Molekylære tilsætningsstoffer forbedrer de mekaniske egenskaber af organisk solcellemateriale

- Den fossile skildpadde havde endnu ikke en skal, men havde det første tandløse skildpaddenæb

- Tidlige advarsler om jordskælv lanceres i Wash., færdiggør West Coast-dækkende ShakeAlert-system

- Sådan beregnes relativ nøjagtighed

- USA søger at ændre reglerne for minedrift af månen

- Mennesker tæmmede heste:Ny teknologi kan hjælpe arkæologer med at finde ud af hvor og hvornår