Simjacker -udnyttelse er uafhængig af håndsættetype, bruger sms -angreb

Kredit:AdaptiveMobile Security

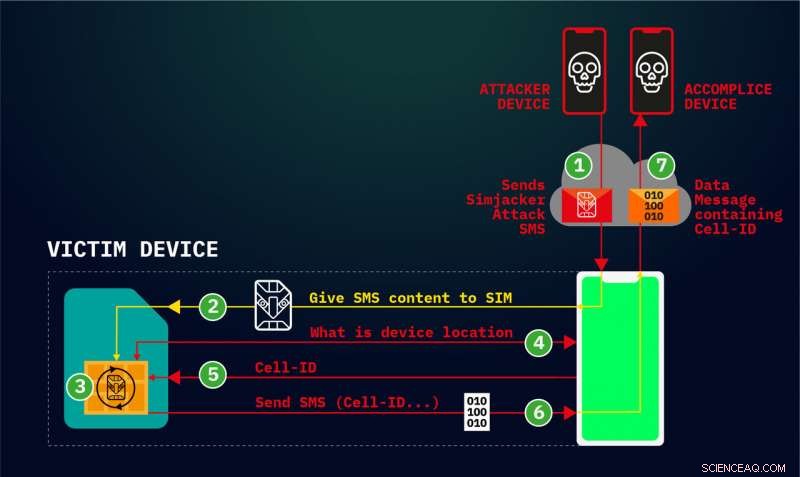

Problemer i smartphonesikkerhedsland:Der er en platform-agnostisk ubuden gæst-det kan optælle ofre uanset den hardware eller software, ofrene er afhængige af. Simjacker er navnet på udbytten. Teamet, der opdagede det, er fra AdaptiveMobile Security.

Dette er et Dublin-baseret cyber-telesikkerhedsfirma i branchen "trusselsresponstjenester mod nuværende og fremtidige cybertrusler for at beskytte netværk, nationer og individuelle mobilabonnenter. "

Forskerne fandt, at sårbarheden var knyttet til en teknologi, der er integreret på SIM -kort. Hackere, de sagde, udnyttede en fejl for at spore mobiltelefonplaceringer.

Forskerne sagde, at det endda var muligt, at ud over sporing, de kunne udføre andre typer ulykker.

Tænk på et større vækkeopkald. Virksomheden sagde, at Simjacker er blevet "yderligere udnyttet til at udføre mange andre former for angreb mod enkeltpersoner og mobiloperatører såsom svig, svindelopkald, informationslækage, tjenestenekt og spionage. "

Men hvorfor kalder de det Simjacker? Navnet stammer fra konstateringen af, at (1) det indebærer kapring af SIM -kort og (2) truer mobiltelefonbrugere.

Brugeroplysninger hentes fra sårbare operatører, hentet ved brug af ondsindede SMS -beskeder.

Hvem kunne stå bag Simjacker? Virksomheden mener, at det er sandsynligt, at "disse angreb stammer fra et overvågningsfirma, der arbejder med regeringer, at spore og overvåge enkeltpersoner; omgå eksisterende signalbeskyttelse. "

Mobiloperatører såvel som abonnenter bør være bekymrede. Cathal Mc Daid, virksomhedens CTO, betragtede Simjacker som en klar fare for dem og "potentielt det mest sofistikerede angreb, der nogensinde er set over kerne -mobilnetværk."

Hvad var grundlaget for deres fund? Ars Technica Dan Goodin rapporterede, at de observerede fejlen i talrige enhedsmærker fra producenter, der havde været målrettet. Såsom? Goodin sagde, at navnene omfattede Apple, ZTE, Motorola, Samsung, Google, Huawei.

Skyld ikke telefonen, selvom; problemet involverer kortet, ikke telefonen. Ryan Whitwam i ExtremeTech :"... meddelelser indeholder en skjult Sim Toolkit -instruktionspakke, der interagerer med S@T -browseren. Det er en applikation, der findes på SIM -kortet i mange telefoner, ikke på selve telefonen. Derfor, ingen af sikkerhedsfunktionerne i Android eller iOS kan blokere angrebet. "

Forskerne afslørede fejlen for GSM -forening (GSMA) og SIMalliance. Hvorfor disse to grupper? De to fører tilsyn med mobiloperatører og ønsker at forbedre sikkerheden ved mobiltjenester.

GSMA -webstedet sagde "Vores formål er at analysere branchens trusselslandskab og give oplysninger, der muliggør vores medlems evne til at beskytte det mobile økosystem." SIM -alliancens websted sagde:"SIMalliance -medlemmer repræsenterer 80% af det globale SIM -kortmarked. Som sådan, SIMalliance -medlemskabet er ansvarligt for at levere den mest distribuerede platform til levering af sikre applikationer i verden (UICC/SIM/USIM). "

Hvad synes sikkerhedseksperter uden for Dublin -gruppen? En overdramatisk reaktion på en sikkerhedsfejl? Goodin i Ars Technica henvendte sig til en mobil sikkerhedsekspert og administrerende direktør for sikkerhedsfirmaet Trail of Bits, Dan Guido, der var enig. Temmelig dårlig, han sagde. "Dette angreb er platform-agnostisk, påvirker næsten hver telefon, og der er lidt andre end din mobiloperatør, der kan gøre noget ved det. "

Goodin tilbød denne konklusion:"Torsdagens rapport betyder, at, indtil transportører implementerer SIMalliance -anbefalingerne, hackere har en anden snigende teknik, der tidligere blev overset. "

Her er anbefalinger fra den gruppe:"SIMalliance anbefaler at implementere sikkerhed for S@T push -beskeder. Denne sikkerhed kan indføres på to forskellige niveauer:1. På netværksniveau, filtrering kan implementeres for at opfange og blokere de uægte binære SMS -beskeder 2. På SIM -kortniveau, det minimale sikkerhedsniveau — MSL — knyttet til S@T -browseren i push -tilstand kan tvinge til kryptografisk kontrolsum + kryptering (MSL =0x06 mindst). I sådanne tilfælde, hvor genoptagelse af legitime meddelelser kan føre til uønskede virkninger, MSL med kryptografisk kontrolsum + kryptering og antispil. Tæller anbefales (f.eks. 0x16). "

Oversættelse:"SIMalliance, på sin side, har udrullet friske anbefalinger til mobilselskaber, "sagde Ravie Lakshmanan i TNW, "at implementere yderligere sikkerhed for S@T push -meddelelser ved at filtrere sådanne uægte binære SMS'er."

(TNW forklarede, hvad der er S@T - forkortelse for SIMalliance Toolbox Browser - "en mikrobrowser (alias mobilbrowser) designet til at blive brugt på mobile enheder, især på telefoner, der understøtter Wireless Application Protocol (WAP), en fælles standard for adgang til internettet siden begyndelsen af 2000'erne. ")

Hvad er det næste?

"Nu hvor denne sårbarhed er blevet afsløret, vi forventer fuldt ud, at udbytterforfatterne og andre ondsindede aktører vil forsøge at udvikle disse angreb til andre områder, "sagde McDaid i pressemeddelelsen.

Cathal Mc Daid vil præsentere på Simjacker på Virus Bulletin Conference i London i næste måned. Som navnet antyder, begivenhedens fokus er på trusselsintelligens.

© 2019 Science X Network

Varme artikler

Varme artikler

-

Boeing færdiggør anti-stall-opdatering efter Etiopiens styrtEt Air Canada Boeing 737 MAX 8 -jetfly nærmer sig Toronto Pearson International Airport den 13. marts, 2019, før en verdensomspændende forankring trådte i kraft Boeing er ved at færdiggøre en soft

Boeing færdiggør anti-stall-opdatering efter Etiopiens styrtEt Air Canada Boeing 737 MAX 8 -jetfly nærmer sig Toronto Pearson International Airport den 13. marts, 2019, før en verdensomspændende forankring trådte i kraft Boeing er ved at færdiggøre en soft -

Hvad er fordele og ulemper ved længere solcellekontrakter?Bokpoort CSP-anlæg med SENERtrough® parabolsk trugopsamlerteknologi. Kredit:SENER.jpg Verdens første 35-årige dag- eller natsolkontrakt (ACWA Powers med DEWA i Dubai) havde også en rekordlav pris

Hvad er fordele og ulemper ved længere solcellekontrakter?Bokpoort CSP-anlæg med SENERtrough® parabolsk trugopsamlerteknologi. Kredit:SENER.jpg Verdens første 35-årige dag- eller natsolkontrakt (ACWA Powers med DEWA i Dubai) havde også en rekordlav pris -

Lufthansa aflyser 1, 300 flyvninger over to dages tysk strejkeLufthansa kabinepersonale går videre med en to-dages strejke over løn- og arbejdsvilkår Lufthansa sagde onsdag, at det var skrotning af 1, 300 flyvninger, da tysk kabinepersonale pressede på med e

Lufthansa aflyser 1, 300 flyvninger over to dages tysk strejkeLufthansa kabinepersonale går videre med en to-dages strejke over løn- og arbejdsvilkår Lufthansa sagde onsdag, at det var skrotning af 1, 300 flyvninger, da tysk kabinepersonale pressede på med e -

Samforbrænding af træ og olieskifer reducerer kulstofemissionerLeder af laboratoriet for analyse af brændstof og luftemissioner i TalTech, Professor Alar Konist. Kredit:TalTech Udnyttelse af fossile brændstoffer, hvilket udgør en stigende miljørisiko, kan gør

Samforbrænding af træ og olieskifer reducerer kulstofemissionerLeder af laboratoriet for analyse af brændstof og luftemissioner i TalTech, Professor Alar Konist. Kredit:TalTech Udnyttelse af fossile brændstoffer, hvilket udgør en stigende miljørisiko, kan gør

- Overraskelse af detektering af organisk molekyle maler et komplekst billede af Saturn -månen

- Orbital Radius vs Planetary Radius

- Undersøgelse viser, at kønspræferencer er mere forskellige i lande, der er mere velhavende og lig…

- Gel Electrophoresis Lab Procedures

- Brug af kunstig intelligens til at spotte årsagssammenhænge i overlappende medicinske datasæt

- En biosensor registrerer forfalskning af hest i oksekød inden for en time