Forskning viser, hvordan Plundervolt kunne rode med Intel CPU'er

Underspænding kan bringe problemer Intel ville slet ikke være ligeglad med at udholde. Heldigvis, de seneste advarselssignaler fra forskning har vundet Intels opmærksomhed, og de adresserer situationen.

Skæring til benet:Plundervolt. "Moderne processorer bliver presset til at yde hurtigere end nogensinde før - og med dette kommer stigninger i varme- og strømforbrug, " sagde et team af forskere på deres egen Plundervolt hjemmeside, med underoverskriften "Hvordan en lille smule underspænding kan give mange problemer."

Plundervolt er navnet på en type angreb, de udforskede.

Mange chipproducenter tillader, at frekvens og spænding justeres efter behov, de fortsatte, men mere end det "de giver brugeren mulighed for at ændre frekvensen og spændingen gennem privilegerede softwaregrænseflader. Med Plundervolt viste vi, at disse softwaregrænseflader kan udnyttes til at underminere systemets sikkerhed."

I konklusionsafsnittet af deres forskningspapir, gruppen udtalte, at "vores arbejde giver yderligere beviser på, at det enklaverede udførelsesløfte om outsourcing af følsomme beregninger til upålidelige fjernplatforme skaber nye og uventede angrebsoverflader, der fortsat er relevante og skal studeres yderligere."

De sagde, at "Med Plundervolt viste vi, at disse softwaregrænseflader kan udnyttes til at underminere systemets sikkerhed." Plundervolt retter sig specifikt mod Intel Software Guard eXtensions (SGX).

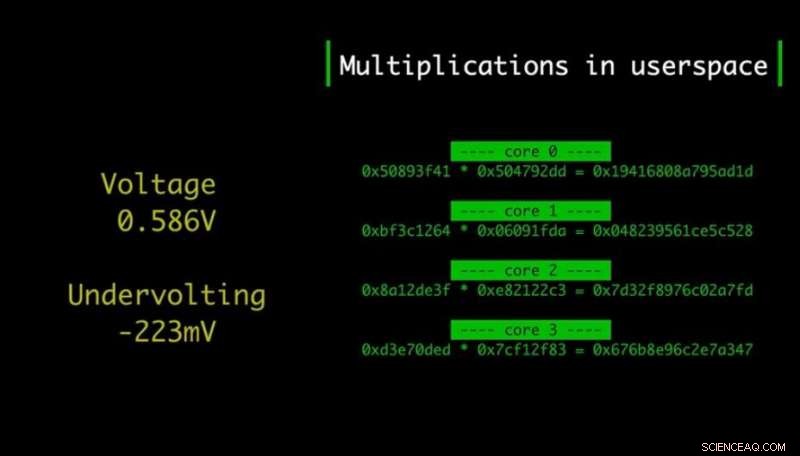

"Vi var i stand til at ødelægge integriteten af Intel SGX på Intel Core-processorer ved at kontrollere spændingen, når vi udfører enklaveberegninger." (Intel SGX er et sæt sikkerhedsrelaterede instruktionskoder indbygget i Intel CPU'er.)

Hvem er dette hold? Svaret er ikke kun én sikkerhedsforretning, men et forskerhold på tværs af grænser:Kit Murdock, David Oswald, Flavio D Garcia (Universitetet i Birmingham); Jo Van Bulck, Frank Piessens (imec-DistriNet, KU Leuven); og Daniel Gruss (Graz University of Technology).

Inden da, Navjivan Pal, i sit sidste års projekt ved University of Birmingham under Oswalds supervision, havde set på potentialet ved at bruge underspænding til fejlbehæftede (ikke-SGX) beregninger.

Catalin Cimpanu i ZDNet rapporterede, hvad Oswald ved University of Birmingham havde fortalt ZDNet . "Underspændingen inducerer bit-flips i selve CPU-instruktionerne, såsom multiplikationer eller AES-runder (AES-NI)."

Ingen, selv Intel SGX's hukommelseskryptering/godkendelsesteknologi kan ikke beskytte mod Plundervolt, sagde efterforskerne.

Udover udtrækning af kryptografiske nøgler, Plyndrevolt, de fandt, kan forårsage "fejl i hukommelsessikkerhed i visse scenarier." Out-of-bound-adgange kan opstå, når en angriber fejler multiplikationer udsendt af compileren for array-elementindekser eller pointer-aritmetik, de sagde. "Plundervolt kan bryde processorens integritetsgarantier, selv for sikkert skrevet kode."

Plundervolt-webstedet havde en liste med spørgsmål og svar, og et af spørgsmålene var, "Skal jeg nu smide min CPU eller helt stoppe med at bruge SGX?" Deres svar var, "Ingen, absolut ikke. Hvis du ikke bruger SGX, der kræves ingen handlinger. Hvis du bruger SGX, det er tilstrækkeligt at anvende mikrokodeopdateringen leveret af Intel for at afbøde Plundervolt."

Plundervolt blev første gang rapporteret i juni 7. Holdet fandt ud af, at "Intel reagerede hurtigt, efter at vi startede den ansvarlige offentliggørelsesproces." Siden da, Intel diskuterede problemet med dem og holdt dem orienteret om deres tidslinje.

CVE er CVE-2019-11157.

Intel udgav sin sikkerhedsrådgivning, først den 10. december og derefter, i skrivende stund, med en opdatering den 11. december, "Intel-processorer Spændingsindstillinger Modifikation Advisory, "INTEL-SA-00289.

Vedrørende 10. dec. andetsteds på Intel, Jerry Bryant, direktør for sikkerhedskommunikation i Intel Platform Assurance and Security-gruppen, havde dette at sige i en "Technology at Intel"-blog den 10. december:

"Når SGX er aktiveret på et system, en privilegeret bruger kan muligvis udføre et angreb gennem kontrol af CPU-spændingsindstillinger med potentiale til at påvirke fortroligheden og integriteten af softwareaktiver. Intel har arbejdet med systemleverandører for at udvikle en mikrokodeopdatering, der afhjælper problemet ved at låse spændingen til standardindstillingerne."

Skader indtil videre? Bryant rapporterede, at "Vi er ikke klar over, at nogen af disse problemer bliver brugt i naturen."

Paul Lilly ind Varm hardware :"Heldigvis dette kan ikke udnyttes eksternt, hvilket betyder, at en angriber ikke kunne lokke en bruger til et kompromitteret websted og derefter udføre angrebet. Plundervolt kører fra en app på en inficeret pc med root- eller administratorrettigheder, og fungerer ikke engang i virtualiserede miljøer. Så selvom det er en sikkerhedsfejl på højt niveau, chancerne for, at dette påvirker en bruger, er ret lille."

Bryant gentog rådet om, at "vi anbefaler at installere sikkerhedsopdateringer så hurtigt som muligt." Han sagde "Din computerproducent er den bedste kilde at få de fleste opdateringer fra." Han tilbød et link til listen over computerproducenters supportwebsteder.

Du kan læse detaljerne om deres arbejde i deres papir, "Plundervolt:Software-baserede fejlinjektionsangreb mod Intel SGX."

"Vi præsenterer Plundervolt, " sagde forfatterne, og de beskrev det som et softwarebaseret fejlangreb på Intel Core x86-processorer.

Her er, hvad Intel anførte som anbefalinger i sin sikkerhedsrådgivning:Intel anbefaler, at brugere af de processorer, de har angivet på deres rådgivningsside, opdaterer til den seneste BIOS-version fra systemproducenten, der løser disse problemer. Også, "En SGX TCB nøglegendannelse er planlagt til senere i Q1 2020, dette dokument vil blive opdateret med tekniske detaljer til sin tid."

© 2019 Science X Network

Varme artikler

Varme artikler

-

Nyt AI-system efterligner, hvordan mennesker visualiserer og identificerer objekterEt computersyn -system udviklet på UCLA kan identificere objekter baseret på kun delvise glimt, som ved at bruge disse fotofremvisninger af en motorcykel. Kredit:University of California, Los Angeles

Nyt AI-system efterligner, hvordan mennesker visualiserer og identificerer objekterEt computersyn -system udviklet på UCLA kan identificere objekter baseret på kun delvise glimt, som ved at bruge disse fotofremvisninger af en motorcykel. Kredit:University of California, Los Angeles -

Samsung til støberi-event taler om 3nm, MBCFET udviklingKredit:Samsung Nanometerprocessen omhandler rummet mellem transistorerne monteret på et substrat på nanometerniveau, sagde Puls . Jo smallere afstanden er, jo flere chips kan presses ind for a

Samsung til støberi-event taler om 3nm, MBCFET udviklingKredit:Samsung Nanometerprocessen omhandler rummet mellem transistorerne monteret på et substrat på nanometerniveau, sagde Puls . Jo smallere afstanden er, jo flere chips kan presses ind for a -

Trafiksikkerhedsregulator slog over reguleringen af selvkørende bilerI denne 18. dec. 2018 filbillede, et af testkøretøjerne fra Argo AI, Fords autonome køretøjsenhed, navigerer gennem stripdistriktet nær firmaets kontorer i Pittsburgh. Nationens trafiksikkerhedsregula

Trafiksikkerhedsregulator slog over reguleringen af selvkørende bilerI denne 18. dec. 2018 filbillede, et af testkøretøjerne fra Argo AI, Fords autonome køretøjsenhed, navigerer gennem stripdistriktet nær firmaets kontorer i Pittsburgh. Nationens trafiksikkerhedsregula -

Turbolader kontakten til effektive motorerEn brændstofindsprøjtning kan blive stærkt beskadiget af en forantændelse (nederst); en ny injektor er vist ovenfor. Kredit:Eshan Singh Forudsigelse af lunefulde forbrændingshændelser før antændel

Turbolader kontakten til effektive motorerEn brændstofindsprøjtning kan blive stærkt beskadiget af en forantændelse (nederst); en ny injektor er vist ovenfor. Kredit:Eshan Singh Forudsigelse af lunefulde forbrændingshændelser før antændel