AMD-processorer, der er modtagelige for sikkerhedssårbarheder, datalæk

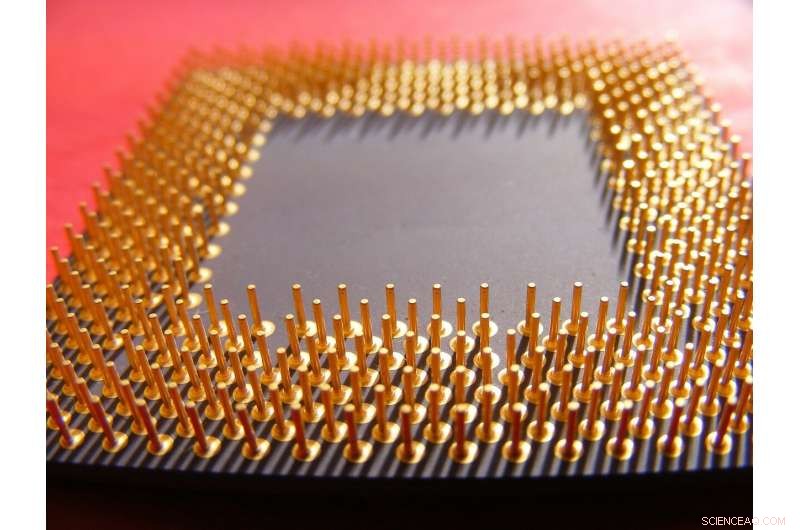

Kredit:CC0 Public Domain

Forskere fra Graz University of Technology afslørede for nylig, at AMD CPU'er, der dateres så langt tilbage som i begyndelsen af 2010'erne, er modtagelige for sidekanalangreb. Forskere har nu påvist, at et par infiltrationstilgange - samlet kaldet "Take A Way" - kan få adgang til AES-krypteringsnøgler.

Take A Way består af et par sidekanalangreb kaldet Collide+Probe og Load+Reload, og blev så navngivet, fordi disse angreb kompromitterer måden, som forudsiger i niveau 1-cachen i AMD's processorenheder. Designet til at øge den samlede effektivitet af cache-adgangsmekanismerne i denne hardware, måden, som prædiktoren udnyttes af Take A Way til at lække indholdet af værdifuld hukommelse. Specifikt, cache-vejs-prædiktoren bruges til at forudsige, hvor data er gemt i processoren for at bestemme, hvornår dens data er tilgået.

Hvert sideangreb har en særlig styrke til at drage fordel af den måde, som forudsiger. Load+Reload er i stand til hemmeligt at bruge en AMD CPUs delte hukommelse uden at forstyrre dens cachelinje. Collide+Probe gør det muligt for angribere at overvåge adgang til hukommelse uden kendskab til dens delte hukommelse eller fysiske adresse.

I fællesskab, disse infiltratorer kan gøre meget skade på den påståede sikkerhed for AMD CPU'er, herunder udveksling af data mellem programmer i samme kerne, opbygning af hemmelige kanaler mellem softwaredele, der ikke skal kommunikere, og breaking address space layout randomization (ASLR) for at få adgang til hukommelse.

Faktisk, forskere var i stand til at demonstrere mange af disse egenskaber i en række forskellige indstillinger, herunder cloud-baserede virtuelle maskiner og populære browsere som Firefox og Chrome.

Ifølge forskerne, Take A Way blev brugt til at "demonstrere en skjult kanal med op til 588,9 kB/s, som vi også bruger i et Spectre-angreb til at eksfiltrere hemmelige data fra kernen. Desuden, vi præsenterer et nøglegendannelsesangreb fra en sårbar kryptografisk implementering. Vi viser også et entropiereducerende angreb på ASLR af kernen i et fuldt lappet Linux-system, hypervisor, og vores eget adresseområde fra JavaScript."

Avisen forklarer også, at det burde være muligt at beskytte AMD's processorer mod Take A Way. Disse svagheder kan sandsynligvis rettes med firmwarerettelser, en løsning, der har vist sig nyttig til lignende sårbarheder i behandlingsenheder til Spectre og Meltdown-angreb. I de fleste tilfælde, opdatering af firmware tager en vejafgift på hardwarens ydeevne. Fysiske opdateringer til den underliggende arkitektur kan vise sig at være nyttige, såvel.

Forskerne angav også, at de gjorde repræsentanter hos AMD opmærksomme på disse sårbarheder i august sidste år. Imidlertid, chipudbyderen har endnu ikke udsendt et offentligt svar eller en løsning på problemet.

© 2020 Science X Network

Varme artikler

Varme artikler

-

Sveriges nye vej driver elbiler – hvad er miljøpåvirkningen?I denne måned byggede Sverige den første vej, der oplader elbiler, mens de kører. Kredit:eroadarlanda Sverige har bygget den første smarte vej, der gør det muligt for elbiler at lade op, mens de k

Sveriges nye vej driver elbiler – hvad er miljøpåvirkningen?I denne måned byggede Sverige den første vej, der oplader elbiler, mens de kører. Kredit:eroadarlanda Sverige har bygget den første smarte vej, der gør det muligt for elbiler at lade op, mens de k -

Krypteringskampen genopstod, da den amerikanske regering var i strid med AppleDen amerikanske justitsminister hævdede, at Apple ikke har ydet tilstrækkelig hjælp til at låse op iPhones, der blev brugt i en dødbringende skydetur i december, genoplive en debat om retshåndhævelses

Krypteringskampen genopstod, da den amerikanske regering var i strid med AppleDen amerikanske justitsminister hævdede, at Apple ikke har ydet tilstrækkelig hjælp til at låse op iPhones, der blev brugt i en dødbringende skydetur i december, genoplive en debat om retshåndhævelses -

Lockheed Martin tildelte Pentagon-kontrakt på 22,7 milliarder dollarLanceret i begyndelsen af 1990erne, F-35-programmet betragtes som det dyreste våbensystem i amerikansk historie, med en anslået pris på omkring $400 milliarder og et mål om at producere 2, 500 fly i

Lockheed Martin tildelte Pentagon-kontrakt på 22,7 milliarder dollarLanceret i begyndelsen af 1990erne, F-35-programmet betragtes som det dyreste våbensystem i amerikansk historie, med en anslået pris på omkring $400 milliarder og et mål om at producere 2, 500 fly i -

Ocean Resort Casino slutter sig til New Jersey internetbettingmarkedDenne 18. juni, 2018 foto viser ydersiden af Ocean Resort Casino i Atlantic City, N.J. Søndag den 15. juli, Ocean Resorts internetgamblingwebsted blev godkendt af spillemyndighederne i New Jersey fo

Ocean Resort Casino slutter sig til New Jersey internetbettingmarkedDenne 18. juni, 2018 foto viser ydersiden af Ocean Resort Casino i Atlantic City, N.J. Søndag den 15. juli, Ocean Resorts internetgamblingwebsted blev godkendt af spillemyndighederne i New Jersey fo

- Sådan bruges genanvendte asfaltprodukter

- Umov-effekten – rumstøvskyer og universets mysterier

- Microsoft til entreprenører:Giv nye forældre betalt orlov

- Lad os komme i gang med de overkommelige mellemhastighedsalternativer til den gamle drøm om højhas…

- Cristobal genvinder tropisk stormstyrke på vej til den amerikanske kyst

- Forskning om lys-stof-interaktion kan forbedre elektroniske og optoelektroniske enheder