Der er systemer, der bevogter dine data i cyberspace, men hvem bevogter vagterne?

Kredit:Shutterstock

Vi bruger internetforbundne enheder til at få adgang til vores bankkonti, holde vores transportsystemer i gang, kommunikere med vores kolleger, lytte til musik, påtage os kommercielt følsomme opgaver – og bestille pizza. Digital sikkerhed er en integreret del af vores liv, hver dag.

Og efterhånden som vores it-systemer bliver mere komplekse, øges potentialet for sårbarheder. Flere og flere organisationer bliver brudt, hvilket fører til økonomiske tab, afbrudte forsyningskæder og identitetssvig.

Den nuværende bedste praksis inden for sikker teknologiarkitektur, der bruges af større virksomheder og organisationer, er en "nul tillid"-tilgang. Med andre ord, ingen person eller system er tillid til, og enhver interaktion verificeres gennem en central enhed.

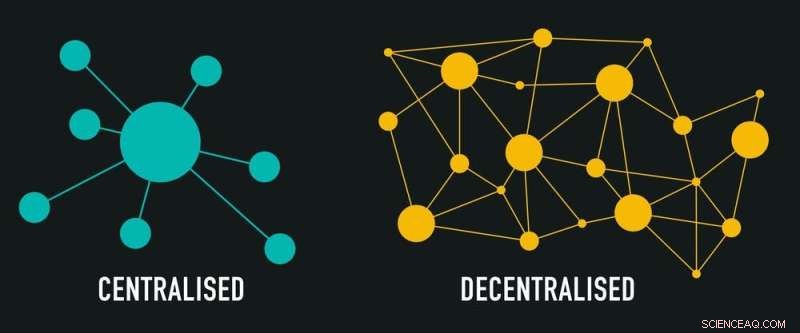

Desværre er der så absolut tillid til det verifikationssystem, der anvendes. Så brud på dette system giver en angriber nøglerne til riget. For at løse dette problem er "decentralisering" et nyt paradigme, der fjerner ethvert enkelt sårbarhedspunkt.

Vores arbejde undersøger og udvikler de algoritmer, der er nødvendige for at opsætte et effektivt decentraliseret verifikationssystem. Vi håber, at vores indsats vil hjælpe med at beskytte digitale identiteter og styrke sikkerheden i de verifikationsprocesser, som mange af os stoler på.

Stol aldrig, bekræft altid

Et nul-tillidssystem implementerer verifikation ved alle mulige trin. Hver bruger er verificeret, og hver handling, de foretager, bliver også verificeret før implementering.

At bevæge sig hen imod denne tilgang anses for at være så vigtig, at den amerikanske præsident Joe Biden sidste år udstedte en bekendtgørelse, der krævede, at alle amerikanske føderale regeringsorganisationer skulle vedtage en nul-tillidsarkitektur. Mange kommercielle organisationer følger trop.

Men i et miljø med nul tillid er absolut tro (mod intuitivt) placeret i validerings- og verifikationssystemet, som i de fleste tilfælde er et Identity and Access Management (IAM) system. Dette skaber en enkelt betroet enhed, som, hvis den bliver brudt, giver ubehæftet adgang til hele organisationens systemer.

En hacker kan bruge en brugers stjålne legitimationsoplysninger (såsom et brugernavn og en adgangskode) til at efterligne den pågældende bruger og gøre alt, hvad de har tilladelse til at gøre – uanset om det er at åbne døre, godkende bestemte betalinger eller kopiere følsomme data.

Decentralisering (det samme koncept, som understøtter blockchain) refererer til en overførsel af autoritet inden for et system, fra et centralt kontrolpunkt, til flere forskellige enheder. Kredit:Shutterstock

Men hvis en angriber får adgang til hele IAM-systemet, kan de gøre alt, hvad systemet er i stand til. For eksempel kan de give sig selv myndighed over hele lønsummen.

I januar blev identitetsadministrationsfirmaet Okta hacket. Okta er en single-sign-on-tjeneste, der gør det muligt for en virksomheds medarbejdere at have én adgangskode til alle virksomhedens systemer (da store virksomheder ofte bruger flere systemer, hvor hver enkelt kræver forskellige login-oplysninger).

Da Okta blev hacket, var store virksomheder, der bruger deres tjenester, inklusive FedEx, bekymrede for, at deres konti kunne blive kompromitteret. Angriberen fik adgang til nogle data, men fik ikke kontrol over nogen konti.

Decentralisering af tillid

I vores seneste arbejde har vi forfinet og valideret algoritmer, der kan bruges til at skabe et decentraliseret verifikationssystem, hvilket ville gøre hacking meget vanskeligere. Vores industrisamarbejdspartner, TIDE, har udviklet et prototypesystem ved hjælp af de validerede algoritmer.

Når en bruger i øjeblikket opretter en konto på et IAM-system, vælger de en adgangskode, som systemet skal kryptere og gemme til senere brug. Men selv i krypteret form er lagrede adgangskoder attraktive mål. Og selvom multifaktorgodkendelse er nyttig til at bekræfte en brugers identitet, kan den omgås.

Hvis adgangskoder kunne verificeres uden at skulle gemmes på denne måde, ville angriberne ikke længere have et klart mål. Det er her decentralisering kommer ind i billedet.

I stedet for at placere tillid til en enkelt central enhed, placerer decentralisering tillid til netværket som helhed, og dette netværk kan eksistere uden for IAM-systemet, der bruger det. Den matematiske struktur af algoritmerne, der understøtter den decentraliserede autoritet, sikrer, at ingen enkelt knude, der kan handle alene.

Desuden kan hver node på netværket drives af en selvstændigt opererende organisation, såsom en bank, telekommunikationsvirksomhed eller offentlige myndigheder. Så at stjæle en enkelt hemmelighed ville kræve hacking af flere uafhængige noder.

Selv i tilfælde af et IAM-systembrud ville angriberen kun få adgang til nogle brugerdata – ikke hele systemet. Og for at tildele sig selv autoritet over hele organisationen, ville de være nødt til at bryde en kombination af 14 uafhængigt opererende noder. Dette er ikke umuligt, men det er meget sværere.

Men smuk matematik og verificerede algoritmer er stadig ikke nok til at lave et brugbart system. Der er mere arbejde, der skal gøres, før vi kan tage decentral autoritet fra et koncept til et fungerende netværk, der vil holde vores konti sikre.

Varme artikler

Varme artikler

-

Vedvarende energi er en bedre investering end kulstofopsamling til håndtering af klimaændringerKredit:CC0 Public Domain Solpaneler og vindmøller kombineret med energilagring giver et bedre håb om at tackle klimaforandringer end at forsøge at fange kulstof fra fossile brændstofkraftværker, i

Vedvarende energi er en bedre investering end kulstofopsamling til håndtering af klimaændringerKredit:CC0 Public Domain Solpaneler og vindmøller kombineret med energilagring giver et bedre håb om at tackle klimaforandringer end at forsøge at fange kulstof fra fossile brændstofkraftværker, i -

Energieffektiv effektelektronik:Galliumoxideffekttransistorer med rekordværdierGalliumoxidchip med transistorstrukturer og til måleformål, bearbejdet på FBH via projektionslitografi. Kredit:FBH/schurian.com Ferdinand-Braun-Institut (FBH) har opnået et gennembrud med transist

Energieffektiv effektelektronik:Galliumoxideffekttransistorer med rekordværdierGalliumoxidchip med transistorstrukturer og til måleformål, bearbejdet på FBH via projektionslitografi. Kredit:FBH/schurian.com Ferdinand-Braun-Institut (FBH) har opnået et gennembrud med transist -

Nyt AI-baseret videosystem hjælper ældre med at forblive sikre og uafhængigeKredit:CC0 Public Domain Et autonomt efterretningssystem hjælper ældre med at være trygge både hjemme og på plejefaciliteter, takket være et samarbejde mellem University of Alberta computerforsker

Nyt AI-baseret videosystem hjælper ældre med at forblive sikre og uafhængigeKredit:CC0 Public Domain Et autonomt efterretningssystem hjælper ældre med at være trygge både hjemme og på plejefaciliteter, takket være et samarbejde mellem University of Alberta computerforsker -

PAL:Et bærbart system til kontekstbevidst sundhed og kognitionsstøttePALs vision om sundhed og kognitionsstøtte. Kredit:Khan et al. Forskere ved MIT Media Lab har udviklet en bærbar platform, der giver realtid, personlig, og kontekstbevidst sundheds- og kognitionss

PAL:Et bærbart system til kontekstbevidst sundhed og kognitionsstøttePALs vision om sundhed og kognitionsstøtte. Kredit:Khan et al. Forskere ved MIT Media Lab har udviklet en bærbar platform, der giver realtid, personlig, og kontekstbevidst sundheds- og kognitionss

- En ende-til-ende generel ramme for automatisk diagnose af produktionssystemer

- Gennemgang af multiferroics for fremtiden, lavenergi datalagring

- Rapport advarer om mulige massetab fra cyberangreb i biler

- Lavere klasse klogere på interpersonel konflikt end middelklasse:undersøgelse

- Hvad betyder E i Math?

- Arque er en søheste-inspireret kunstig hale