Forskere sporer hemmelige russiske missilaffyrere i Ukraine ved hjælp af offentlige satellitdata

I det besatte fjerne østlige Ukraine retter russiske styrker bølger af missiler mod ukrainske civile mål. Hvert af Ruslands avancerede missilaffyringssystemer koster mere end 100 millioner USD (150 millioner USD). De tillader Rusland at iværksætte angreb fra sikre positioner mange kilometer bag frontlinjerne.

S-300 overflade-til-luft missilaffyringsrampen er designet til at undgå detektion. Deres placeringer er nøje bevogtede hemmeligheder. Men ved hjælp af offentligt tilgængelige satellitbilleder har vi opdaget afslørende tegn på driften af disse våben, som fortæller deres placering.

Dette er blot et eksempel på, hvorfor den strategiske og taktiske brug af offentligt tilgængelige data på internettet er blevet en stigende kilde til bekymring for militæret. Såkaldt "open source-efterretninger" (eller OSINT) er blevet en topprioritet for efterretningstjenester verden over.

Efterhånden som flere og flere data digitaliseres og placeres online, er open source-intelligens blevet et stærkt værktøj. Sociale medieplatforme, satellitbilleder og lækkede data kan alle være kilder til efterretningsinformation.

Vi har set betydelig brug af open source-efterretninger via sociale medier i Ukraine-konflikten. Bevægelser af soldater og militærkøretøjer er blevet bredt dokumenteret. Russiske informationsoperationer, der forsøger falsk at fremstille ukrainske styrker som målrettet civile, er også blevet afsløret.

Open source intelligens er en billig og effektiv måde for analytikere at informere beslutningstagning. I en konflikt som krigen mellem Rusland og Ukraine kan open source-efterretninger fungere som en styrkemultiplikator.

Sporing af missilsystemer online

I 2018 opdagede forskere en uventet brug af Sentinel-1-satellitten, en videnskabelig satellit med offentlig adgang, som drives af European Space Agency. Det kunne afsløre placeringen af USA's Patriot jord-til-luft missilsystemer. Sentinel-1 opfanger radaremissioner fra missilsystemets radar, som viser sig som interferensbånd i billederne.

Overflade-til-luft missilsystemer er normalt designet til at være meget mobile, så de kan indsættes hvor som helst for at overraske fjender. Open source-intelligens betyder, at alle med en internetforbindelse nu muligvis kan finde disse aktiver.

Dette stiller militære ledere nye udfordringer. De strategier og processer, de har udviklet for at beskytte civile, soldater og kritisk infrastruktur – såvel som deres egne våben og andre aktiver – mod fjendtlige droner, missiler eller målrettede landangreb er muligvis ikke længere effektive.

Hvor sårbare er russiske systemer?

For Rusland og Ukraine udspiller disse udfordringer sig i realtid. Vi brugte Sentinel-1 til at lokalisere aktive og mobile russiske S-300 jord-til-luft missilsystemer i det østlige Ukraine – og hvis vi kan finde dem, kan enhver anden det også.

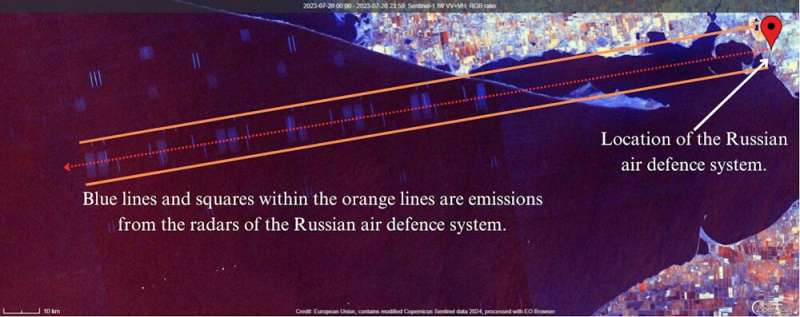

Hvordan gjorde vi det? Først analyserede vi flere sociale mediekilder for bekræftede placeringer af S-300'erne. Vi så derefter Sentinel-1-billeder af disse steder og øgede følsomheden for at afsløre radarinterferens fra missilsystemerne. Interferensmønstrene viser, at radarkilden sidder langs en bestemt linje.

Ovenstående billede viser, hvordan det fungerer. Med en kendt placering tog det kun et par minutter at erhverve billedet og afsløre radarinterferensen. Dette billede viser et S-300-system fra Kherson Oblast, en russisk-besat region i Ukraine, som blev neutraliseret dage efter, at satellitten fangede interferensen.

S-300 betragtes bredt som Ruslands modstykke til det amerikanske Patriot-system. I Ruslands krig mod Ukraine har det til opgave at forsvare sig mod missiler og fly, men er for nylig blevet brugt til at målrette ukrainske civile.

Til dato er kun omkring ni russiske S-300 missilaffyrere blevet bekræftet ødelagt i løbet af krigen. Dette illustrerer, hvor sjældne og højt beskyttede de er, forbeholdt til beskyttelse af de mest vitale aktiver og regioner i det russiske militær.

På godt og ondt

S-300 eksporteres til Iran, Kina og mange andre nationer. Ruslands er ikke det eneste militær, der kan blive kompromitteret af placeringen af S-300-systemer gennem offentlige satellitbilleder. Selvfølgelig skal disse systemer være i drift for at udsende interferens.

Dette giver fordele til ikke-statslige kombattanter og stater med mindre sofistikerede militære. Disse styrker er muligvis i stand til at lokalisere og potentielt ødelægge hundrede millioner dollars aktiver med offentligt tilgængelige data.

Ukraines militær har vist, hvor effektive lavprisdroner kan være til at ødelægge dyre luftforsvarssystemer. Open source-data, såsom elektroniske emissioner indsamlet fra videnskabelige satellitter, illustrerer, hvordan almindelige og endda ufarlige værktøjer kan bruges til krigsførelse.

De overordnede etiske implikationer af open source-efterretninger er blandede. Offentlige data kan f.eks. bruges af ondsindede ikke-statslige aktører eller terrorgrupper.

På den anden side kan analytikere og journalister bruge sådanne processer og metoder til dataindsamling og analyse til at efterforske krigsforbrydelser og krænkelser af menneskerettigheder eller skabe mere nøjagtig rapportering af begivenheder. Instituttet for krigsstudier har f.eks. brugt satellitbilleder og dokumentation på sociale medier til at demonstrere Ruslands militære oprustning ved Ukraines grænser i 2021 og 2022 og derved afsløre russiske intentioner.

Fremtiden for open source-intelligens

Open source-efterretninger og de kritiske færdigheder, der kræves for at undersøge offentlige data, er blevet stadig vigtigere for militære og efterretningsorganisationer. Men open source-dataplatforme, såsom satellitbilleder leveret af European Space Agency, vil sandsynligvis skabe vedvarende udfordringer for militæret.

Hvordan vil verden reagere? Institutioner, virksomheder, offentlige websteder og andre organer kan beslutte at afbryde strømmen af offentlige data for at reducere dens utilsigtede virkning.

Det ville også skabe udfordringer. Censur af offentligt tilgængelige data ville udgøre en risiko for gennemsigtigheden af oplysninger og forringe offentlighedens tillid til virksomheder og offentlige institutioner. Fjernelse af offentlig adgang til information ville betyde, at folk og organisationer med færre penge ikke længere kunne få adgang til dem.

Leveret af The Conversation

Denne artikel er genudgivet fra The Conversation under en Creative Commons-licens. Læs den originale artikel.

Varme artikler

Varme artikler

-

Økonomiprofessor:Coronavirus ødelægger job og forværrer ulighed, med eller uden fuld lockdownByen Daegu og provinsen Gyeongbuk havde de største udbrud, som repræsenteret ved de største og næststørste cirkler, henholdsvis. GD-regionen er gråtonet. Kredit:Data:Sundheds- og Velfærdsministeriet

Økonomiprofessor:Coronavirus ødelægger job og forværrer ulighed, med eller uden fuld lockdownByen Daegu og provinsen Gyeongbuk havde de største udbrud, som repræsenteret ved de største og næststørste cirkler, henholdsvis. GD-regionen er gråtonet. Kredit:Data:Sundheds- og Velfærdsministeriet -

Undersøgelse viser, at COVID længe har haft betydelig indvirkning på den britiske arbejdsstyrkeLangvarig sygdom og økonomisk aktivitet, 2004-21. Kilde:Forfatternes kompilering ved hjælp af Office for National Statistics årlige befolkningsundersøgelse. Kredit:Applied Economics Letters (2022). DO

Undersøgelse viser, at COVID længe har haft betydelig indvirkning på den britiske arbejdsstyrkeLangvarig sygdom og økonomisk aktivitet, 2004-21. Kilde:Forfatternes kompilering ved hjælp af Office for National Statistics årlige befolkningsundersøgelse. Kredit:Applied Economics Letters (2022). DO -

Hvad er strengteori?Katteversionen af strengteori er lidt mindre kompleks. Michael Blann/Lifesize/Getty Images Træk en løs tråd på en tegneseriebeklædning, og hvad sker der? Det er rigtigt, karakterens trøje løber hel

Hvad er strengteori?Katteversionen af strengteori er lidt mindre kompleks. Michael Blann/Lifesize/Getty Images Træk en løs tråd på en tegneseriebeklædning, og hvad sker der? Det er rigtigt, karakterens trøje løber hel -

International undersøgelse viser, at forskere ønsker, at forskningsresultater skal ledsages af bed…Kredit:CC0 Public Domain Ti år efter den indflydelsesrige peer review-undersøgelse fra 2009, nye resultater viser, at forskere har tillid til peer review, men belastninger på systemet – herunder d

International undersøgelse viser, at forskere ønsker, at forskningsresultater skal ledsages af bed…Kredit:CC0 Public Domain Ti år efter den indflydelsesrige peer review-undersøgelse fra 2009, nye resultater viser, at forskere har tillid til peer review, men belastninger på systemet – herunder d

- Global havrapport viser en hidtil uset virkning på klimaændringer, da arktiske registre registrere…

- Boeing kunne igen skære ned i produktionen på 787-flyet:kilde

- Britains BT skrubber Kinas Huawei fra 4G-netværket

- Fysikere observerer konkurrence mellem magnetiske ordrer

- Billede:Røntgenbilleder af stjernerester fra en galakse

- NASA finder Tropical Cyclone Joaninha holde øje