Når internettet går ned

Diagram over et lammelsesangreb. Kredit:Everaldo Coelho og YellowIcon, CC BY

"En tredjedel af internettet er under angreb. Millioner af netværksadresser blev udsat for distribuerede denial-of-service-angreb (DDoS) over en toårig periode, " rapporterer Warren Froelich på UC San Diego News Centers hjemmeside. Et DDoS er en form for denial-of-service (DoS) angreb, hvor angriberen udfører et angreb ved hjælp af mange kilder fordelt over hele netværket.

Men er journalisten berettiget i sin alarmerende reaktion? Ja og nej. Hvis en tredjedel af internettet var under angreb, så ville hver tredje smartphone ikke fungere, og hver tredje computer ville være offline. Når vi ser os omkring, vi kan se, at dette åbenbart ikke er tilfældet, og hvis vi nu stoler så meget på vores telefoner og Wikipedia, det er fordi vi er kommet til at se internettet som et netværk, der fungerer godt.

Stadig, DDoS-fænomenet er reelt. De seneste angreb vidner om dette, som botnettets Mirai's angreb på den franske webhost OVH og den amerikanske webhost DynDNS. De websteder, der ejes af kunder på disse servere, var utilgængelige i flere timer.

Hvad kildeundersøgelsen virkelig så på, var udseendet af IP-adresser i sporene af DDoS-angreb. Over en periode på to år, forfatterne fandt adresserne på to millioner forskellige ofre, ud af de 6 millioner servere, der er opført på nettet.

Trafikpropper på informationsmotorvejen

Dataenheder, kaldet pakker, cirkulere på internettet. Når alle disse pakker ønsker at gå til det samme sted eller tage den samme vej, der opstår overbelastning, ligesom de trafikpropper, der opstår i slutningen af en arbejdsdag.

Det skal bemærkes, at det i de fleste tilfælde er meget vanskeligt, næsten umuligt, at skelne mellem normal trafik og lammelsesangrebstrafik. Trafik genereret af "flash crowd" og "slashdot effect"-fænomener er identisk med den trafik, der er vidne til under denne type angreb.

Imidlertid, denne analogi går kun så vidt, da pakker ofte er organiseret i flows, og overbelastningen på netværket kan føre til, at disse pakker bliver ødelagt, eller oprettelse af nye pakker, fører til endnu mere trængsel. Det er derfor meget sværere at afhjælpe et denial-of-service-angreb på nettet, end det er en trafikprop.

Denne type angreb mætter netværkslinket, der forbinder serveren med internettet. Angriberen gør dette ved at sende et stort antal pakker til den målrettede server. Disse pakker kan sendes direkte, hvis angriberen kontrollerer et stort antal maskiner, et botnet.

Angribere bruger også forstærkningsmekanismerne integreret i visse netværksprotokoller, såsom navnesystemet (DNS) og clock-synkronisering (NTP). Disse protokoller er asymmetriske. Forespørgslerne er små, men svarene kan være enorme.

I denne type angreb, en angriber kontakter DNS- eller NTP-forstærkerne ved at foregive at være en server, der er blevet angrebet. Derefter modtager den masser af uopfordrede svar. Derfor, selv med begrænset tilslutning, angriberen kan skabe et betydeligt niveau af trafik og mætte netværket.

Der er også "tjenester", der giver mulighed for at købe lammelsesangreb med varierende niveauer af intensitet og varighed, som vist i en undersøgelse, Brian Krebs udførte efter hans eget sted blev angrebet.

Hvad er konsekvenserne?

For internetbrugere, den væsentligste konsekvens er, at den hjemmeside, de ønsker at besøge, ikke er tilgængelig.

Til offeret for angrebet, hovedkonsekvensen er tab af indkomst, som kan antage flere former. For en kommerciel hjemmeside, for eksempel, dette tab skyldes manglende ordrer i den periode. For andre websteder, det kan skyldes tab af annonceindtægter. Denne type angreb giver en angriber mulighed for at bruge annoncer i stedet for en anden part, gør det muligt for angriberen at udnytte den indtjening, der genereres ved at vise dem.

Der har været et par stykker, sjældne institutionelle angreb. Det mest dokumenterede eksempel er angrebet mod Estland i 2007, som blev tilskrevet den russiske regering, selvom dette har været umuligt at bevise.

Direkte økonomisk gevinst for angriberen er sjælden, imidlertid, og er knyttet til krav om løsesum til gengæld for at afslutte angrebet.

Er det seriøst?

Indvirkningen et angreb har på en tjeneste afhænger af, hvor populær tjenesten er. Brugerne oplever derfor et angreb på lavt niveau som en gene, hvis de skal bruge den pågældende tjeneste.

Kun visse store hændelser, det seneste er Mirai botnet, har påvirkninger, der opfattes af et meget større publikum.

Mange servere og tjenester er placeret i private miljøer, og er derfor ikke tilgængelige udefra. Enterprise servere, for eksempel, er sjældent ramt af denne form for angreb. Nøglefaktoren for sårbarhed ligger derfor i outsourcing af it-tjenester, hvilket kan skabe en afhængighed af netværket.

Endelig, et angreb med en meget stor effekt ville, først og fremmest, opdages med det samme (og derfor ofte blokeres inden for et par timer), og i sidste ende ville være begrænset af sine egne aktiviteter (da angriberens kommunikation også ville blokere), som vist af det gamle eksempel på SQL Slammer-ormen.

Ultimativt, undersøgelsen viser, at fænomenerne med denial-of-service-angreb ved saturation har været tilbagevendende i løbet af de seneste to år. Denne nyhed er vigtig nok til at demonstrere, at dette fænomen skal behandles. Dette er dog ikke en ny begivenhed.

Andre fænomener, såsom routingmanipulation, har samme konsekvenser for brugerne, som da Pakistan Telecom kaprede YouTube-adresser.

God it-hygiejne

Desværre, der er ingen sikker form for beskyttelse mod disse angreb. Til sidst, det kommer ned til et spørgsmål om serviceomkostninger og mængden af ressourcer, der stilles til rådighed for legitime brugere.

De "store" tjenesteudbydere har så mange ressourcer, at det er svært for en angriber at fange dem.

Stadig, dette er ikke enden på internettet, langt fra. Imidlertid, dette fænomen bør begrænses. For brugere, god it-hygiejnepraksis bør følges for at begrænse risikoen for, at deres computer bliver kompromitteret, og plejede derfor at deltage i denne type angreb.

Det er også vigtigt at gennemgå, hvilken type beskyttelse, outsourcede tjenesteleverandører har etableret, for at sikre, at de har tilstrækkelig kapacitet og beskyttelsesmidler.

Denne artikel blev oprindeligt publiceret på The Conversation. Læs den originale artikel.

Varme artikler

Varme artikler

-

Roboteksperiment viser, at folk stoler mere på robotter, når robotter forklarer, hvad de laverBaxter-robotten rækker ud efter en pilleflaske. Kredit:Edmonds et al., Sci. Robot. 4, eaay4663 (2019) Et team af forskere fra University of California Los Angeles og California Institute of Techno

Roboteksperiment viser, at folk stoler mere på robotter, når robotter forklarer, hvad de laverBaxter-robotten rækker ud efter en pilleflaske. Kredit:Edmonds et al., Sci. Robot. 4, eaay4663 (2019) Et team af forskere fra University of California Los Angeles og California Institute of Techno -

Eks-Nissan-chef Ghosn benægter påstande:medierCarlos Ghosn blev fyret som Nissan -formand torsdag, et spektakulært fald fra nåde for den engang ærede chef, hvis anholdelse og afvisning har bedøvet erhvervslivet Nissans tidligere formand Carlo

Eks-Nissan-chef Ghosn benægter påstande:medierCarlos Ghosn blev fyret som Nissan -formand torsdag, et spektakulært fald fra nåde for den engang ærede chef, hvis anholdelse og afvisning har bedøvet erhvervslivet Nissans tidligere formand Carlo -

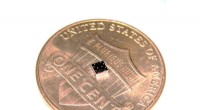

Lung-heart super sensor på en chip tinier end en mariehøneEn firkantet sort prik med mammut -evner til at registrere lunge- og hjertedata. Kredit:Georgia Tech / Ayazi lab Under en spadseretur, en kvindes vejrtrækning bliver en smule overfladisk, og en sk

Lung-heart super sensor på en chip tinier end en mariehøneEn firkantet sort prik med mammut -evner til at registrere lunge- og hjertedata. Kredit:Georgia Tech / Ayazi lab Under en spadseretur, en kvindes vejrtrækning bliver en smule overfladisk, og en sk -

En terahertz-bølgeradar baseret på leaky-wave kohærens tomografiKredit:Matsumoto et al. Forskere ved Keio University og National Institute of Information and Communications Technology (NICT) i Japan har for nylig introduceret et nyt design til en terahertz-bøl

En terahertz-bølgeradar baseret på leaky-wave kohærens tomografiKredit:Matsumoto et al. Forskere ved Keio University og National Institute of Information and Communications Technology (NICT) i Japan har for nylig introduceret et nyt design til en terahertz-bøl

- Forårsager kolde luft latex-heliumfyldte balloner til at tømme?

- Et andet NASA-rumteleskop lukker ned i kredsløb

- En kort astronomisk historie om Saturns fantastiske ringe

- Er destilleret vand sure eller alkalisk?

- Tidlig Trump-støtte steg i områder med nylig Latino-befolkningstilvækst:undersøgelse

- Stater og føderale myndigheder forenes om valgsikkerhed efter 16 sammenstød