Mikroprocessors designere indser, at sikkerhed skal være en primær bekymring

Er mikrochips så sikre, som du synes, de burde være? Kredit:Yevhenii Kuchynskyi/Shutterstock.com

Computers fantastiske evner til at underholde mennesker, hjælpe dem med at arbejde, og selv svare på stemmekommandoer er, i deres hjerte, resultaterne af årtiers teknologisk udvikling og innovation inden for mikroprocessordesign. Under konstant pres for at udtrække mere computerydelse fra mindre og mere energieffektive komponenter, chip arkitekter har opfundet en svimlende vifte af tricks og gadgets, der gør computere hurtigere. Men 50 år efter grundlæggelsen af Intel, ingeniører er begyndt at gætte mange af chipfremstillingsindustriens designteknikker.

For nylig, sikkerhedsforskere har fundet ud af, at nogle nyskabelser har ladet hemmeligheder flyde frit ud af computerhardware på samme måde som softwaresårbarheder har ført til cyberangreb og brud på data. De mest kendte nylige eksempler var chipfejlene med tilnavnet Specter and Meltdown, der påvirkede milliarder af computere, smartphones og andre elektroniske enheder. Den 10. juli, forskere meddelte, at de opdagede nye varianter af disse fejl, der udnyttede de samme grundlæggende lækager i de fleste mikroprocessorer fremstillet inden for de sidste 20 år.

Denne erkendelse har ført til opkald fra ledere i mikrochipindustrien, herunder ikoner John Hennessy og David Patterson, for en fuldstændig nytænkning af computerarkitektur for at sætte sikkerhed først. Jeg har været forsker inden for computerarkitektur i 15 år - som kandidatstuderende og professor, med indsatser i brancheforskningsorganisationer-og forsker inden for strømstyring, mikroarkitektur og sikkerhed. Det er ikke første gang designere har været nødt til at revurdere alt, hvad de lavede. Imidlertid, denne opvågning kræver en hurtigere og mere væsentlig ændring for at genoprette brugernes tillid til hardwaresikkerhed uden at ødelægge enheds ydelse og batterilevetid.

Ikke så sikkert

En enkelt moderne mikroprocessorchip kan have mere end en milliard små komponenter, herunder transistorer og kontakter, der danner deres eget lille netværk på et stykke silicium dybt inde i en computer eller elektronisk gadget. Hovedproblemet stammer fra det faktum, at godbidder af nyttig information kan lække ud fra en komponent til andre i nærheden, ligesom naboer ofte ved, hvad der foregår i hinandens huse uden at spørge.

En dedikeret observatør kunne, for eksempel, læg mærke til, at dit hjems lys tændes og slukkes på et bestemt tidspunkt hver hverdag og udleder din families arbejdsplaner. Denne form for indirekte tilgang, ved hjælp af en tilsyneladende harmløs type data til at udlede en nyttig konklusion, kaldes ofte et "sidekanalangreb". Disse sårbarheder er særlig betydningsfulde, fordi de udnytter svagheder, designere ikke troede at sikre - og måske slet ikke havde tænkt på. Også, angreb som dette er hardwareproblemer, så de kan ikke let lappes med en softwareopdatering.

Sikkerhedsforskere har fundet ud af, at visse former for internettrafik, temperaturændringer, radioemissioner eller elforbrug kan give lignende spor til, hvad elektroniske komponenter laver. Dette er eksterne spor, der afslører oplysninger, som hjemmets beboere - eller enhedens brugere - aldrig havde til hensigt at dele. Selv lidt information kan være nok til at afsløre vigtige hemmeligheder såsom brugernes adgangskoder.

Mange - måske endda de fleste - af disse informationslækager er utilsigtede resultater af chipdesigneres bestræbelser på at fremskynde behandlingen. Et eksempel var den næsten universelle praksis med at lade et stykke software læse data fra computerens hukommelse, før det kontrolleres, om programmet havde tilladelse hertil. Som andre kommentatorer har påpeget, dette er meget som en sikkerhedsvagt, der lader nogen komme ind i en bygning, mens han stadig tjekker deres legitimationsoplysninger.

Innovation som løsningen

Disse er alvorlige problemer uden klare - eller enkle - svar, men jeg er overbevist om, at de bliver løst. For cirka 15 år siden, mikroprocessorarkitekturforskningssamfundet stod over for en anden tilsyneladende uoverstigelig udfordring og fandt løsninger inden for få år - kun få produktgenerationer.

På det tidspunkt, udfordringen var, at mængden af forbrugte mikrochips steg hurtigt, efterhånden som komponenterne blev stadig mindre. Det gjorde afkøling utrolig vanskelig. Dire diagrammer blev præsenteret på større faglige konferencer, der sammenlignede problemet med afkøling af mikroprocessorer med udfordringerne ved at forhindre atomreaktorer i at blive overophedet.

Industrien reagerede med at fokusere på strømforbrug. Det er rigtigt, at tidlige designs, der var mere energieffektive, gjorde beregninger langsommere end deres strømhungrende forgængere. Men det var kun fordi det oprindelige fokus var på at redesigne grundlæggende funktioner for at spare strøm. Det var ikke længe, før forskere udviklede forskellige genveje og tricks til behandling, der accelererede ydeevnen, selvom det havde været muligt før.

Sikkerhedsprincipper

Jeg forventer et lignende svar på denne nyopfattede sikkerhedsproblem:Et hurtigt svar, der midlertidigt forringer ydelsen, efterfulgt af en tilbagevenden til normale behandlingshastigheder. Imidlertid, forbedringen af sikkerheden kan være sværere at udtrykke klart end, sige, mængden af energi et system bruger.

Sikkerhed er baseret på et sæt principper, designerne skal følge pålideligt. Et princip kunne være, for eksempel, at softwaren ikke kan læse data fra hukommelsen uden tilladelse. Dette er meget svært at implementere, fordi på alle niveauer i mikroprocessoren og hvert sted, hvor data kan opholde sig, arkitekterne skulle bygge tilladelseskontroller ind. Blot en fejl i kun et kredsløb kan efterlade hele systemet sårbart.

Da forskningssamfundet flytter sin prioritet til sikkerhed, der er allerede flere potentielle undersøgelseslinjer under udvikling. En metode kan involvere, som Princeton mikrochipingeniør Ruby Lee foreslår, indsætte tilfældighed i behandlingen, tilbyde observatører timing, effekt- og temperaturværdier, der - som f.eks. at indstille en timer til at tænde og slukke husets lys med tilfældige intervaller, mens du er væk. Men tilføjelse af tilfældighed ville sandsynligvis forringe en processors ydeevne - medmindre forskere kan finde en måde at undgå at gøre det.

Det vil være udfordrende at identificere og sikre disse nyligt identificerede hardwaresårbarheder og sidekanaler, men arbejdet er vigtigt - og en påmindelse om, at designere og arkitekter altid skal tænke på andre måder, angribere kan forsøge at kompromittere edb -systemer.

Denne artikel blev oprindeligt offentliggjort på The Conversation. Læs den originale artikel.

Varme artikler

Varme artikler

-

Forskning afslører fordelene ved at investere i energieffektivitetKredit:CC0 Public Domain Adskillige nye forskningsprojekter ved University of Manchesters Urban Institute har vist, hvordan forbedringer i effektiviteten af husholdningernes energiforbrug kan re

Forskning afslører fordelene ved at investere i energieffektivitetKredit:CC0 Public Domain Adskillige nye forskningsprojekter ved University of Manchesters Urban Institute har vist, hvordan forbedringer i effektiviteten af husholdningernes energiforbrug kan re -

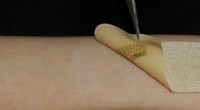

Bærbare sensorer efterligner hud for at hjælpe med sårhelingsprocessenSensoren på en tekstil-silicium bandage. Kredit:Matthew Brown Forskere ved Binghamton University, State University of New York, har udviklet hud-inspireret elektronik til at tilpasse sig huden, gi

Bærbare sensorer efterligner hud for at hjælpe med sårhelingsprocessenSensoren på en tekstil-silicium bandage. Kredit:Matthew Brown Forskere ved Binghamton University, State University of New York, har udviklet hud-inspireret elektronik til at tilpasse sig huden, gi -

I skoene til en robot:Fremtiden nærmer sigKredit:University of Trento At identificere sig med nogen er en øvelse, der hjælper os med at forstå dem dybt, føler med dem, og hjælper os med at overvinde mistillid og fordomme. Og dette sker, s

I skoene til en robot:Fremtiden nærmer sigKredit:University of Trento At identificere sig med nogen er en øvelse, der hjælper os med at forstå dem dybt, føler med dem, og hjælper os med at overvinde mistillid og fordomme. Og dette sker, s -

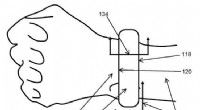

Apple har design til blodtryksstyringssystemKredit:United States Patent 2018/0153418 A1 At tælle kalorier eller hvor mange skridt du skal tage for at afhjælpe en bryllupsfest er ikke de eneste funktioner i fitnessovervågning. Patienter i da

Apple har design til blodtryksstyringssystemKredit:United States Patent 2018/0153418 A1 At tælle kalorier eller hvor mange skridt du skal tage for at afhjælpe en bryllupsfest er ikke de eneste funktioner i fitnessovervågning. Patienter i da

- Afsidesliggende østrandplastik peger på større affaldsproblem

- Lys på tyve år gammelt elektronmysterium

- Hvorfor flere virksomheder er hundevenlige

- Ofre i Californiens naturbrand siger, at oprydningsmandskaberne øger problemer

- Hvordan reagerer grønne alger på kulstofnanorør?

- Biokemikere løser mysterier af cellulær form, fungere