Tenable Research afslører Peekaboo -sårbarhed, der påvirker videoovervågning

Hackere har vist sig i stand til at iscenesætte en kapring af overvågningskameraoptagelser. Sikkerhedshunde kalder nul -dages sårbarhed Peekaboo. Kort om, visse internetforbundne overvågningskameraer, kan være sårbar over for fjernovertagelse. "Når den blev udnyttet, Peekaboo ville give cyberkriminelle adgang til kontrolstyringssystemet (CMS), afsløring af legitimationsoplysninger for alle tilsluttede videoovervågningskameraer, "sagde Tenable Research.

Charlie Osborne for ZDNet sagde mandag, at fejlen blev afsløret af Tenable Research, en cybersikkerhedsgruppe.

Rent faktisk, du kan tjekke Tenable -webstedet for en komplet beskrivelse af, hvad deres sludder fandt, og hvorfor det er vigtigt. Tenable Research i en pressemeddelelse sagde, at det havde afsløret sårbarheden, som påvirker firmwareversioner ældre end 3.9.0, til NUUO.

Fejlen blev tildelt som CVE-2018-1149.

Tenable sagde, at sårbarheden ved navn Peekaboo handlede om "at tillade fjernudførelse af kode i IoT -netværksvideooptagere til videoovervågningssystemer, der ville gøre det muligt for angriberne at se feeds eksternt og manipulere med optagelser."

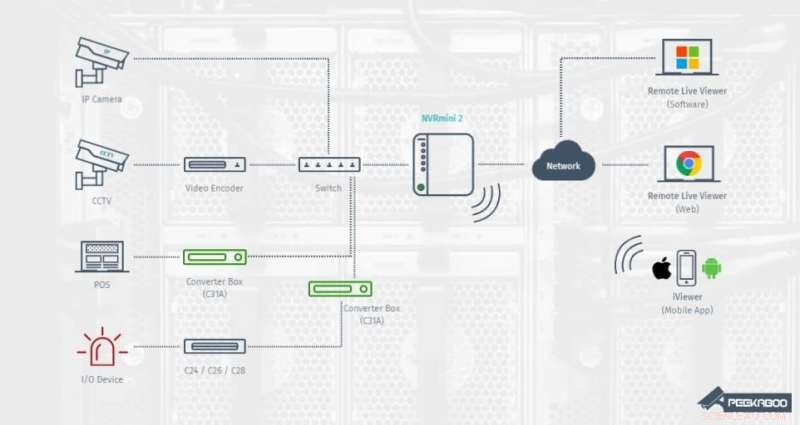

Den sårbare enhed, der er i centrum, er NVRMini2. Det er fra NUUO, som tilbyder fjernsyn med lukket kredsløb (CCTV), overvågning og videosoftware og hardware. NUUO's software implementeres af mange videoovervågningssystemer over hele verden. En pressemeddelelse fra Tenable bemærkede, at "NUUO-software og -enheder normalt bruges til webbaseret videoovervågning og -overvågning i brancher som f.eks. Detailhandel, transport, uddannelse, regering og bank. "

Hvad er NVRMini2? Shaun Nichols i Registret sagde, at det er "en netværksbundet enhed, der både gemmer videooptagelser og fungerer som en kontrolgateway for administratorer og fjerntsyn."

Tenables diskussion sagde, at sådan kan flere kamerafeed ses og optages samtidigt.

"Vi fandt et uautentificeret stack -bufferoverløb ... hvilket muliggjorde fjernudførelse af kode. Denne sårbarhed har en CVSSv2 Base -score på 10,0 og en midlertidig score på 8,6; den er vurderet til kritisk sværhedsgrad." De sagde, at de også fandt en bagdør i resterende fejlretningskode.

Hvad kunne der ske, hvis kriminelle skulle udnytte en udnyttelse? Tenable sagde "cyberkriminelle kunne afbryde livefeeds og manipulere med sikkerhedsoptagelser."

Den gode nyhed er, at NUUO har informeret Tenable om, at en patch er under udvikling, og berørte kunder skal kontakte NUUO for yderligere information. (I skrivende stund den 18. september, en tidsliste på Tenable-webstedet dateret 09-17-17-2018-sagde "NUUO siger, at der vil blive frigivet i morgen.")

"I mellemtiden, sagde Tenable, "vi råder berørte slutbrugere til kun at begrænse og kontrollere netværksadgang til de sårbare enheder til autoriserede og legitime brugere." Også, Tenable frigav et plugin for at vurdere, om organisationer er sårbare over for Peekaboo.

Renaud Deraison, medstifter og CTO for Tenable, havde også nogle observationer at gøre om det større billede, i et interview med Trusselpost . "Vi mener, at sårbare IoT -enheder som disse rejser alvorlige spørgsmål om, hvordan vi som industri kan håndtere et stort antal enheder. Selv i et virksomhedsmiljø, hvis antallet af tilsluttede enheder vokser med den forventede hastighed, vi bliver nødt til at genoverveje vores patching kadence og metode, " han sagde.

© 2018 Tech Xplore

Sidste artikelAI kan hjælpe droner med at køre luftstrømme som fugle

Næste artikelSelvflyvende svævefly lærer at svæve som en fugl

Varme artikler

Varme artikler

-

Låser dit smarte hjem med blockchainKredit:CC0 Public Domain Konceptet med det smarte hjem har eksisteret i mange årtier, men det er først i de senere år med fremkomsten af det såkaldte tingenes internet, IoT, at målere og overvåg

Låser dit smarte hjem med blockchainKredit:CC0 Public Domain Konceptet med det smarte hjem har eksisteret i mange årtier, men det er først i de senere år med fremkomsten af det såkaldte tingenes internet, IoT, at målere og overvåg -

Amazons selvkørende leveringsrobotter tager til CalifornienDette udaterede billede leveret af Amazon viser en selvkørende leveringsrobot, som Amazon kalder Scout. Amazon udvider brugen af sine selvkørende leveringsrobotter til en anden stat. Onlineshoppingg

Amazons selvkørende leveringsrobotter tager til CalifornienDette udaterede billede leveret af Amazon viser en selvkørende leveringsrobot, som Amazon kalder Scout. Amazon udvider brugen af sine selvkørende leveringsrobotter til en anden stat. Onlineshoppingg -

Twitter føjes til S&P 500-indekset, aktier hopper på nyhederDen sociale medieplatform Twitter vil blive føjet til S&P 500 aktieindekset inden handelsstart torsdag, et skridt, der vil udvide antallet af individuelle investorer, der ejer aktien gennem indeksfond

Twitter føjes til S&P 500-indekset, aktier hopper på nyhederDen sociale medieplatform Twitter vil blive føjet til S&P 500 aktieindekset inden handelsstart torsdag, et skridt, der vil udvide antallet af individuelle investorer, der ejer aktien gennem indeksfond -

Efter det historiske kvarter, Tesla ser mod Europa, KinaAktier i elbilproducenten Tesla sprang i eftermarkedet efter selskabets kvartalsvise indtjeningsrapport Elbilproducenten Tesla rapporterede onsdag et historisk kvartalsresultat drevet af efterspør

Efter det historiske kvarter, Tesla ser mod Europa, KinaAktier i elbilproducenten Tesla sprang i eftermarkedet efter selskabets kvartalsvise indtjeningsrapport Elbilproducenten Tesla rapporterede onsdag et historisk kvartalsresultat drevet af efterspør

- Autonome køretøjer kan forme fremtiden for byturisme

- Nyt materiale til opsugning af olieudslip?

- Gennemsnitlige vintertemperaturer i nordøst er opvarmet med op til 4,8 grader siden 1970, viser ny …

- Ækvatoriale luftmassegenskaber

- Truede planter og dyr i Costa Rica

- EU-domstolen bakker Dyson op om støvsugerenergitests