En dynamisk camouflerende tilgang til at forhindre tyveri af intellektuel ejendom

Globaliseringen af IC-forsyningskæden har induceret sårbarheder på forskellige stadier af IC-produktionen. Her, de røde zoners stadier er ikke tillid til og kan udnyttes af en angriber. Kredit:Rangarajan et al.

I de seneste år, hardware-centrerede sikkerhedstrusler er dukket op på forskellige stadier af forsyningskæden med integreret kredsløb (IC). Dette har muliggjort spredning af forskellige ondsindede angreb, såsom intellektuel ejendomsret (IP) piratkopiering, ulovlig overproduktion af IC'er, og indsættelse af hardware-trojanske heste.

Ud af alle eksisterende forsvar mod IP-pirateri, kun logisk låsning har indtil videre vist sig at tilbyde effektiv ende-til-ende-beskyttelse. For at løse disse udfordringer, et forskerhold ved New York University Center for Cybersecurity og Quantum Nanoelectronics Lab har udviklet en dynamisk camouflerende tilgang til at modarbejde IP reverse engineering på alle stadier af forsyningskæden.

"Globaliseringen af den integrerede kredsløbsforsyningskæde har resulteret i outsourcing af forskellige trin i produktionen af mikroelektroniske chip, "Nikhil Rangarajan, en af de forskere, der har udført undersøgelsen, fortalte TechXplore . "Chips er typisk designet og/eller indkøbt fra ét land, fremstillet i en anden, og endelig testet og pakket andetsteds. Denne verdensomspændende kæde åbner mange muligheder for angribere til at stjæle den underliggende IP, hengive sig til overproduktion, eller endda indsætte ondsindede ændringer kendt som hardware-trojanske heste."

Ifølge skøn, halvlederindustrien mister milliarder af dollars hvert år på grund af IP-tyveri. For at afbøde denne skade, forskningen udført af Rangarajan og hans kolleger fokuserer specifikt på at forhindre IP-tyveri.

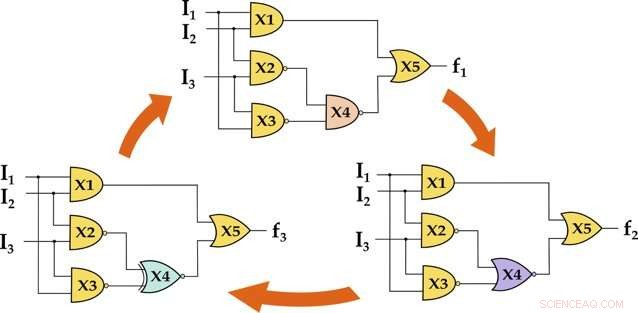

Dynamisk skift af polymorfe kredsløb undervejs. Kredit:Rangarajan et al.

"Inspirationen til vores idé kom fra naturen, hvor nogle dyr som blæksprutte er i stand til at ændre deres fysiske udseende for at tilpasse sig deres miljø for at undgå at blive opdaget af byttedyr eller rovdyr, " Rangarajan forklarede. "Vi tænkte:Hvorfor kan de elektroniske kredsløb, vi søger at beskytte, ikke også ændre sig dynamisk for at undgå opdagelse af en angriber?"

Eksisterende forsvarsmekanismer til forebyggelse af IP-tyveri, såsom statisk camouflage, kræve, at designeren stoler på det støberi, der er bestilt til chippens fremstilling. Tværtimod, trusselsmodellen udviklet af Rangarajan og hans kolleger antager, at en angriber også kan opholde sig i støberiet eller i testfaciliteten, eller potentielt kan være en slutbruger.

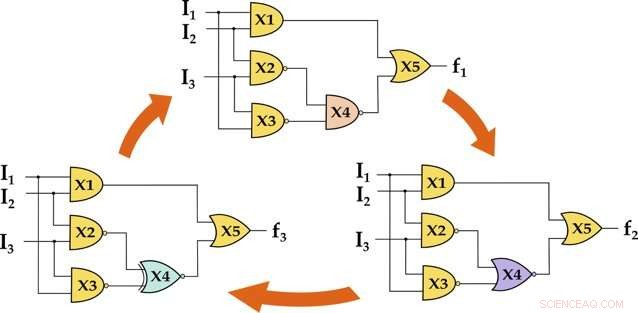

"Ved at bruge medfødte egenskaber som polymorfi, multifunktionalitet, og rekonfigurerbarhed efter fabrikation, som tilbydes af nye spintroniske enheder, såsom magnetoelectric spin orbit (MESO) enhed, vi var i stand til at opnå dynamisk camouflering, "Satwik Patnaik, en anden forsker involveret i undersøgelsen, fortalte TechXplore. "Polymorfi er beregnet på de særlige midler, hvorigennem enheden let kan implementere forskellige boolske funktioner under kørsel, hvor funktionaliteten bestemmes af en intern eller ekstern kontrolmekanisme."

I den ordning, som forskerne har udtænkt, et potentielt ondsindet støberi fremstiller de logiske porte som "sorte kasser, " som kun kan konfigureres af designeren, når fabrikationsprocessen er afsluttet. Dette forhindrer en angriber i støberiet i at dechifrere den tilsigtede funktionalitet af den chip, der er under fremstilling, da det endnu ikke er konfigureret.

Dynamisk camouflering er mulig ved hjælp af nye spintroniske porte som MESO-porte. Disse porte kan implementere flere booleske funktioner i én enhed og kan også skifte mellem dem under kørsel. Kredit:Rangarajan et al.

"Denne egenskab for 'efter-fabrikation re-konfigurerbarhed' muliggør også beskyttelse mod upålidelige testfaciliteter, da chippen kan konfigureres til enhver dummy-funktionalitet, der er ukendt for en angriber, og gendannes til den sande funktionalitet, når testen er blevet udført, " Patnaik forklarede. "Kort sagt, mens tidligere arbejder inden for IC-camouflagering er statiske og skal stole på støberiet, vores ordning kræver ikke, at designeren har tillid til støberiet eller testfaciliteten."

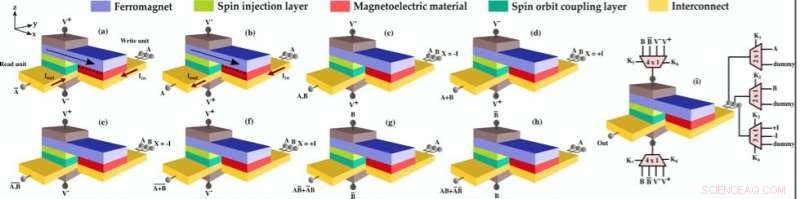

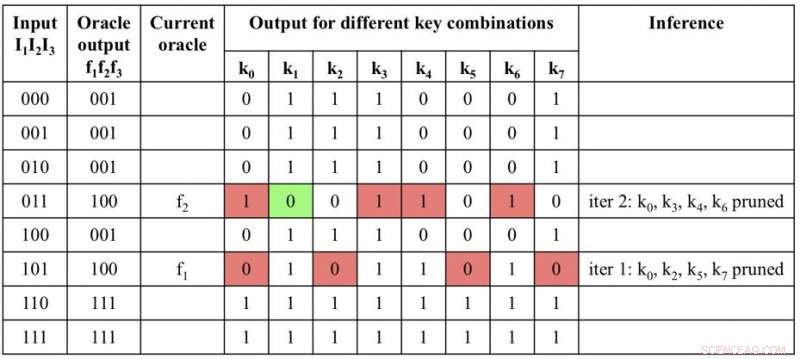

Forskerne evaluerede effektiviteten af deres tilgang til at modvirke state-of-the-art test-data mining-angreb, såsom HackTest, og sidekanalanalyse, hvor modstandere har til formål at dechifrere IP'ens funktionalitet. De undersøgte også dens ydeevne med kraftfulde boolske tilfredshedsangreb, inklusive SAT og omtrentlig SAT (AppSAT), som typisk foretrækkes af slutbrugere.

Deres dynamiske kamoufleringstilgang gav lovende resultater i alle disse tests. I fremtiden, forskerne mener, at det kan være med til at forpurre angribere i upålidelige støberier eller testfaciliteter.

"Vores ordning udnytter de unikke egenskaber ved spin-baserede enheder, Rangarajan forklarede. "Disse ejendomme, især polymorfi, ikke har råd til nutidens CMOS-teknologier, på grund af de grundlæggende begrænsninger af CMOS-enheder. Vi ønsker også at understrege, at den generelle forestilling om dynamisk camouflage kunne implementeres med andre nye enheder, så længe de har lignende egenskaber."

Et boolsk tilfredsstillelsesangreb monteret på et dynamisk camoufleret kredsløb kan nemt give en forkert nøgle og vildlede angriberen. Kredit:Rangarajan et al.

For at fremme implementeringen af deres forsvarsteknik, forskerne forestiller sig også en hybrid CMOS-spin-baseret integration. Denne integration kunne lette vedtagelsen og accepten af deres ordning, samt af enheder, der understøtter det. Ifølge forskerne, flere akademiske undersøgelser er i øjeblikket på vej i lignende retninger.

Rangarajan og hans kolleger planlægger nu at undersøge implikationerne af at bruge run-time polymorfi til at beskytte tilnærmede logiske kredsløb, som har vundet meget indpas de seneste år. Disse typer kredsløb afvejer outputnøjagtighed for en stejl reduktion i effekttab.

"Især med fremkomsten af Internet-of-Things (IoT), vi mener, at beskyttelsen af omtrentlige computerchips også er afgørende, i betragtning af, at de i vid udstrækning foretrækkes at blive brugt i systemer, der kræver laveffektdrift, " sagde Rangarajan. "Vi planlægger også at evaluere modstandsdygtigheden af vores plan under andre angrebsscenarier, for at få yderligere tillid til vores tilgang."

© 2018 Science X Network

Varme artikler

Varme artikler

-

Cambridge Analytica indgiver ansøgning om frivillig konkurs i USA:retsansøgningDen britiske politiske konsulentgruppe Cambridge Analytica indgav en frivillig kapitel 7-konkurs i New Yorks sydlige distrikt. det fremgik af retsdokumenter Den britiske politiske konsulentgruppe C

Cambridge Analytica indgiver ansøgning om frivillig konkurs i USA:retsansøgningDen britiske politiske konsulentgruppe Cambridge Analytica indgav en frivillig kapitel 7-konkurs i New Yorks sydlige distrikt. det fremgik af retsdokumenter Den britiske politiske konsulentgruppe C -

Ryanair strejke rammer 600 flyvninger, 100, 000 passagererRyanairs personale kræver, at flyselskabet anerkender fagforeninger for piloter og kabinepersonalet, og at det forhandler med en repræsentant valgt af disse fagforeninger og ikke selskabet Ryanair

Ryanair strejke rammer 600 flyvninger, 100, 000 passagererRyanairs personale kræver, at flyselskabet anerkender fagforeninger for piloter og kabinepersonalet, og at det forhandler med en repræsentant valgt af disse fagforeninger og ikke selskabet Ryanair -

Er Big Tech for stor? Et kig på voksende antitrust-kontrolI denne 23. okt. 2018, fil foto, et Amazon-logo ses på toppen af Amazon Treasure Truck The Park DTLA kontorkompleks i downtown Los Angeles. Det amerikanske justitsministerium og Federal Trade Commis

Er Big Tech for stor? Et kig på voksende antitrust-kontrolI denne 23. okt. 2018, fil foto, et Amazon-logo ses på toppen af Amazon Treasure Truck The Park DTLA kontorkompleks i downtown Los Angeles. Det amerikanske justitsministerium og Federal Trade Commis -

Japanske firmaer idømte en bøde på 3,4 millioner dollars for maglev-budsrigningJapan investerer billioner af yen i maglev-magnetisk levitation-tog, som er planlagt til at begynde kommerciel rute mellem Tokyo og Nagoya i det centrale Japan i 2027 To store byggefirmaer blev ma

Japanske firmaer idømte en bøde på 3,4 millioner dollars for maglev-budsrigningJapan investerer billioner af yen i maglev-magnetisk levitation-tog, som er planlagt til at begynde kommerciel rute mellem Tokyo og Nagoya i det centrale Japan i 2027 To store byggefirmaer blev ma

- Polymermembraner letter udvekslingen af ilt i kroppen

- Fod af snetæpper dele af Midtvesten, forstyrrer rejsen (opdatering)

- Kirkeugler viste sig ikke at lide noget høretab, da de bliver ældre

- Offshore vindkraft sæt til 15-dobling:IEA

- Dødelig forurening høj i 2020 trods nedlukninger

- Forskere løser et magnesiummysterium i genopladeligt batteris ydeevne