Hackere angriber nu råd og regeringer, truer med at lække borgerdata

Ransomware -angreb bliver stadig mere komplekse, som hackere finder kreative måder at slå almindelige forsvarssystemer. Kredit:christiaancolen/flickr, CC BY

I de seneste uger har Johannesburgs computernetværk blev holdt til løsepenge af en hackergruppe kaldet Shadow Kill Hackers. Det var anden gang på tre måneder, at et ransomware-angreb rammer Sydafrikas største by. Denne gang, imidlertid, hackere udgjorde ikke den sædvanlige trussel.

I stedet for at nægte byen adgang til dens data, standard afpresning i et ransomware-angreb, de truede med at offentliggøre det online. Denne angrebsstil, kendt som lækage, giver hackere mulighed for at målrette flere ofre i et enkelt angreb – i dette tilfælde byens borgere.

Det seneste Johannesburg-angreb var det andet lækware-angreb af denne type nogensinde registreret, og et lignende angreb kan snart ramme Australien. Og selvom vores nuværende cyberangrebsforsvar er mere avanceret end mange lande, Vi kan blive overrasket på grund af den unikke måde, hvorpå lækageudstyr fungerer.

En ny angrebsplan

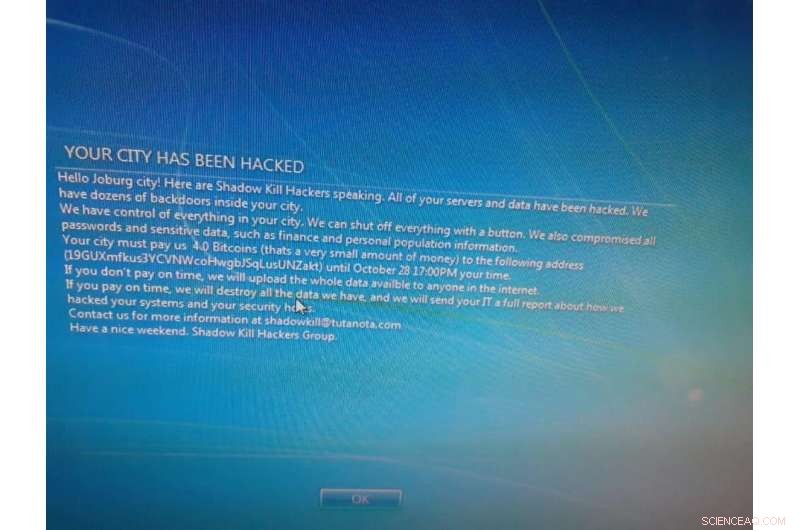

Under angrebet i Johannesburg, byens ansatte modtog en computerbesked om, at hackere havde "kompromitteret alle adgangskoder og følsomme data såsom økonomi og personlige befolkningsoplysninger". Til gengæld for ikke at uploade de stjålne data online, ødelægge det og afsløre, hvordan de udførte bruddet, hackerne krævede fire bitcoins (værd omkring 52 A$, 663) - "et lille beløb" til et stort byråd, de sagde.

I dette tilfælde, adgang til data blev ikke nægtet. Men truslen om at frigive data online kan lægge et enormt pres på myndighederne for at overholde, eller de risikerer at frigive borgernes følsomme oplysninger, og ved at gøre det, svigter deres tillid.

Byen Johannesburg besluttede ikke at betale løsesummen og at genoprette systemer på egen hånd. Alligevel ved vi ikke, om dataene er blevet frigivet online eller ej. Angrebet antyder, at cyberkriminelle vil fortsætte med at eksperimentere og innovere i et forsøg på at besejre nuværende forebyggelses- og forsvarsforanstaltninger mod lækageangreb.

Et andet bemærkelsesværdigt lækageangreb fandt sted for ti år siden mod den amerikanske stat Virginia. Hackere stjal information om receptpligtig medicin fra staten og forsøgte at få en løsesum ved at true med enten at frigive den online, eller sælge det til højestbydende.

Hackergruppen drev en Twitter-konto, hvorpå de postede et billede, der viser de mapper, de havde adgang til. Kredit:ShadowKillGroup/twitter

Hvornår skal man stole på en cyberkriminel?

Ofre for ransomware-angreb står over for to muligheder:betale, eller ikke betaler. Hvis de vælger det sidste, de skal prøve andre metoder til at gendanne de data, der opbevares fra dem.

Hvis der betales løsesum, kriminelle vil ofte dekryptere dataene som lovet. De gør dette for at tilskynde til overholdelse af fremtidige ofre. Det sagt, betale en løsesum garanterer ikke frigivelse eller dekryptering af data.

Den type angreb, der opleves i Johannesburg, udgør et nyt incitament for kriminelle. Når angriberne har stjålet dataene, og er blevet betalt løsesummen, dataene har stadig ekstraktiv værdi for dem. Dette giver dem duellerende incitamenter om, hvorvidt de skal offentliggøre dataene eller ej, da udgivelsen ville betyde, at de kunne fortsætte med at afpresse byens værdi ved at målrette borgerne direkte.

I tilfælde, hvor ofrene beslutter sig for ikke at betale, løsningen hidtil har været at have stærk, separate og opdaterede sikkerhedskopier af data, eller brug en af de adgangskoder, der er tilgængelige online. Adgangsnøgler er dekrypteringsværktøjer, der hjælper med at genvinde adgang til filer, når de er blevet holdt til løsesum, ved at anvende et lager af nøgler for at låse op for de mest almindelige typer af ransomware.

Men disse løsninger adresserer ikke de negative resultater af lækware-angreb, fordi "gidsel"-dataene ikke er beregnet til at blive frigivet til offeret, men til offentligheden. På denne måde kriminelle formår at innovere deres vej ud af at blive besejret af backups og dekrypteringsnøgler.

Det traditionelle ransomware-angreb

Historisk set, ransomware-angreb nægtede brugere adgang til deres data, systemer eller tjenester ved at låse dem ude af deres computere, filer eller servere. Dette gøres ved at få adgangskoder og loginoplysninger og ændre dem svigagtigt gennem phishing-processen.

Denne login -skærmmeddelelse blev vist på computere i Johannesburg efter angrebet. Kredit:pule_madumo/twitter

Det kan også gøres ved at kryptere dataene og konvertere dem til et format, der gør det utilgængeligt for den oprindelige bruger. I sådanne tilfælde, kriminelle kontakter offeret og presser dem til at betale en løsesum i bytte for deres data. Kriminelles succes afhænger af både den værdi, dataene har for offeret, og ofrets manglende evne til at hente data fra andre steder.

Nogle cyberkriminelle grupper har endda udviklet komplekse online "kundesupport"-hjælpekanaler, at hjælpe ofre med at købe kryptovaluta eller på anden måde hjælpe med at betale løsesummer.

Problemer tæt på hjemmet

Står over for risikoen for at miste følsomme oplysninger, virksomheder og regeringer betaler ofte løsesum. Dette gælder især i Australien. Sidste år, 81% af de australske virksomheder, der oplevede et cyberangreb, blev afholdt som løsesum, og 51 % af disse betalte.

Generelt, at betale har en tendens til at øge sandsynligheden for fremtidige angreb, udvider sårbarheden til flere mål. Dette er grunden til, at ransomware er en stigende global trussel.

I første kvartal af 2019, ransomware-angreb steg med 118 %. De blev også mere målrettet mod regeringer, og sundhedssektoren og den juridiske sektor. Angreb på disse sektorer er nu mere lukrative end nogensinde.

Truslen om lækware-angreb er stigende. Og efterhånden som de bliver mere avancerede, Australske byråd og organisationer bør tilpasse deres forsvar til at forberede en ny bølge af sofistikeret angreb.

Som historien har lært os, det er bedre at være sikker end undskyld.

Denne artikel er genudgivet fra The Conversation under en Creative Commons-licens. Læs den originale artikel.

Varme artikler

Varme artikler

-

Facebook, Regeringen opfordrer retten til at godkende $5-milliarder FTC-forligKredit:CC0 Public Domain Facebook og justitsministeriet opfordrer indtrængende en føderal dommer til at godkende den aftale på 5 milliarder dollar, som Federal Trade Commission indgik med Facebook

Facebook, Regeringen opfordrer retten til at godkende $5-milliarder FTC-forligKredit:CC0 Public Domain Facebook og justitsministeriet opfordrer indtrængende en føderal dommer til at godkende den aftale på 5 milliarder dollar, som Federal Trade Commission indgik med Facebook -

I fremtiden, robotter udfører kirurgi, shoppe til dig, og endda genbruge sig selvKredit:CC0 Public Domain Daniela Rus er en robotevangelist. Hun udfordrede et tætpakket publikum i det tværfaglige videnskabs- og teknikkompleks tirsdag til at forestille sig en verden, hvor robo

I fremtiden, robotter udfører kirurgi, shoppe til dig, og endda genbruge sig selvKredit:CC0 Public Domain Daniela Rus er en robotevangelist. Hun udfordrede et tætpakket publikum i det tværfaglige videnskabs- og teknikkompleks tirsdag til at forestille sig en verden, hvor robo -

Apple tilbagekalder frivilligt batterier på MacBook Pro notebooks på grund af sikkerhedsrisiko. Hv…Kredit:CC0 Public Domain Apple annoncerede en frivillig tilbagekaldelse af visse 15-tommer MacBook Pro-modeller, der primært blev solgt mellem september 2015 og februar 2017. Det drejer sig om et

Apple tilbagekalder frivilligt batterier på MacBook Pro notebooks på grund af sikkerhedsrisiko. Hv…Kredit:CC0 Public Domain Apple annoncerede en frivillig tilbagekaldelse af visse 15-tommer MacBook Pro-modeller, der primært blev solgt mellem september 2015 og februar 2017. Det drejer sig om et -

Folk er mere ærlige på Tinder, end du måske tror, siger undersøgelseKredit:CC0 Public Domain Med en fjerdedel af unge amerikanere, der nu finder romantik gennem online dating og mobilapps, du må undre dig - kan du virkelig stole på en, du har mødt gennem en skærm?

Folk er mere ærlige på Tinder, end du måske tror, siger undersøgelseKredit:CC0 Public Domain Med en fjerdedel af unge amerikanere, der nu finder romantik gennem online dating og mobilapps, du må undre dig - kan du virkelig stole på en, du har mødt gennem en skærm?

- Galakser som kosmiske gryder

- Klimaændringer:Nu er det tid til at genopbygge bedre

- Er det rigtigt, at hvis du gør noget i tre uger, vil det blive en vane?

- Amazons vokseværk i Seattle tilbyder undervisning til nye værter

- Imponerende Geminid-meteorer til top den 13.-14. december

- Smeltende iskapper kan forårsage klimakaos ifølge nye modeller