Informationstyveri via manipulering af skærmens lysstyrke i computere med luftspalte

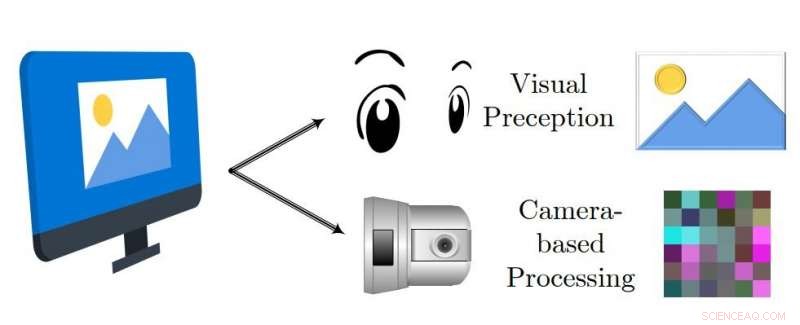

Illustration af skjult D2C-princip:den samme ramme på skærmen har både visuelt opfattelige billeddata i høj kvalitet og umærkelig skjult besked. Kredit:arXiv:2002.01078 [cs.CR]

Data kan stjæles fra en computer med luftgap bare ved at bruge variationer i skærmens lysstyrke. Forskere ved Ben-Gurion University skrev et papir om det.

Som teamet definerer dem, "Computere med luftspalte er systemer, der holdes isoleret fra Internettet, da de gemmer eller behandler følsomme oplysninger."

At de er kommet med endnu en opdagelse om, hvordan man kan håndtere følsomme data fra en computer, var ikke noget chok for Nøgen sikkerhed , som erkendte, at "Forskere ved Ben-Gurion Universitet i Negev har gjort sig bemærket ved at finde ud af, hvordan man får data ud af computere med luftspalte. De har drømt om måder at kommunikere ved hjælp af højttalere, blinkende lysdioder i pc'er, infrarøde lys i overvågningskameraer, og endda computer fans. "

Graham Cluley skriver ind Tripwire regnet, Okay, "Det er muligvis ikke den mest effektive måde at stjæle data fra en organisation, endsige det mest praktiske, men forskere ved Ben-Gurion-universitetet i Israel har igen beskrevet en fantasifuld måde at eksfiltrere information fra en computer med luftgap. "

Mordechai Guri, leder af cybersikkerhedsforskningscenter ved Ben-Gurion University i Israel, "talte om processen, Shane McGlaun i HotHardware havde nogle detaljer. Hacket var muligt via noget kaldet en "skjult optisk kanal." Det tillod datatyveri fra computere med luftgap "uden behov for netværksforbindelse eller fysisk kontakt til enhederne."

Hvordan det? Geek.com's Jordan Minor:"Ved at inficere mål -pc'en med den rigtige malware, skærmen ændrer derefter subtilt lysstyrken på LCD -skærmen. "

Tyven registrerer de oplysninger, der kommunikeres gennem disse ændringer i lysstyrke, og kan stjæle de følsomme data, der ønskes.

Mohit Kumar i The Hacker News henviste til den grundlæggende idé bag kodning og afkodning af data, hvor malware koder de indsamlede oplysninger som en byte -strøm og derefter modulerer dem som '1' og '0' signal. I dette angrebstilfælde, tyven bruger små ændringer i LCD -skærmens lysstyrke til at modulere binær information i mønstre.

Matthew Humphries i PCMag forklarede også, hvad processen handlede om:

"At stjæle data fra den inficerede maskine opnås ved at kode informationen og sende den ved hjælp af ændringer i skærmens lysstyrke i et sekventielt mønster, hvilket minder meget om hvordan Morse -kode fungerer. Det eneste andet krav for at dette skal fungere er et kamera, der er rettet mod displayet, som enten kan optage eller streame det mønster, der transmitteres. Når mønsteret er modtaget, det kan konverteres tilbage til meningsfulde data. "

Computerskærmen fungerer igen som et vigtigt værktøj.

Angriberen kan indsamle datastrømmen, sagde Kumar, "ved hjælp af videooptagelse af den kompromitterede computers skærm, taget af et lokalt overvågningskamera, smartphone kamera, eller et webcam og kan derefter rekonstruere eksfiltreret information ved hjælp af billedbehandlingsteknikker. "

Forskernes papir har titlen "BRIGHTNESS:Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness, "og forfatterne er Mordechai Guri, Dima Bykhovsky og Yuval Elovici. Papiret er op på arXiv.

I deres papir, de bemærkede, at den optiske skjulte kanal var usynlig - og kunne endda fungere, mens brugeren arbejdede på computeren. Bolden er på hackerbanen. "De små ændringer i lysstyrken er usynlige for mennesker, men kan gendannes fra videostreams taget af kameraer som et lokalt sikkerhedskamera, smartphone kamera eller et webcam, "sagde de.

Ja, der er modforanstaltninger, og forfatterne foreslog flere.

Inkluderet i deres modforanstaltningsideer var "organisationspolitikker med det formål at begrænse tilgængeligheden af følsomme computere" ved at placere dem i sikrede områder, og hvor kun autoriseret personale fik adgang til dem.

Enhver form for kameraer, sagde en anden, ville være forbudt inden for omkredsen af visse begrænsede områder.

En anden modforanstaltning tog form af en polariseret film, der dækkede skærmen. Selvom brugeren fik et klart overblik, "mennesker og kameraer på afstand" ville se et mørkt display.

Cyber Security Labs på Ben-Gurion University offentliggjorde en videodemo den 4. februar. I denne demo, skærmen eksfiltrerede hemmeligt teksten i "Winnie-the-Pooh" af A.A. Milne.

Videoen vakte kommentarer, såsom, Hvorfor lægge alt dette derude?

"Du gør ikke andet end at skade andre ved at gøre disse oplysninger tilgængelige, "sagde en kommentar .... Du gør en bjørnetjeneste til sikkerhedssamfundet og offentligheden ved at sende indhold åbent som dette."

Imidlertid, en anden kommentar påpegede, at dette ikke var et producentproblem, og "er virkelig ikke noget, der bare kan lappes. Dette bruger en normal funktion, skærmens lysstyrke. At låse enhver applikations evne til at justere skærmens lysstyrke ville gøre mere skade end gavn. "

En anden kommentar kom til forskerteamets forsvar. "Det er vigtigt at bringe disse ting frem og offentliggøre dem, så vi kan komme med modforanstaltninger. "

I mellemtiden, hvor bekymrende er dette computerproblem?

Mindre delte sit perspektiv over forskningsresultaterne:"Dette er mere en øvelse i hvad der er muligt frem for hvad der er levedygtigt, "skrev han. Mindre sagde, at et sådant hack har brug for" så meget forudgående opsætning, at ingen svindler tilfældigt vil gøre det mod dig ud af ingenting. "Mindre bemærkede, at" du stadig skal have malware på en eller anden måde som gennem en bevidst fysisk USB -drev. "

Cluley kom med en lignende kommentar. ”Det føles som en frygtelig stor indsats at gå til, og langt ud over ønsket fra den typiske cyberkriminelle. Min fornemmelse er, at i mange tilfælde, hvis du virkelig ville have dine poter på dataene på den computer, kan der være lettere måder at få det end dette. "

Mohit Kumar i The Hacker News vejet ind. Teknikkerne lyder måske "teoretiske og ubrugelige for mange, " han skrev, men når det kommer til mål af høj værdi, disse "kunne spille en vigtig rolle i eksfiltrering af følsomme data fra en inficeret, men luftgapet computer."

Rent faktisk, det var Cluley, der gjorde sig tanker om, hvordan angriberne kunne fungere, uanset hvor upraktisk ordningen lød. "Forestille, for eksempel, malware plantet på en USB -stick, der vides at blive brugt af personale, der bruger computeren, eller de muligheder for indblanding, der kunne have gjort sig tilgængelige i forsyningskæden, eller hvis en medarbejder i den målrettede organisation hemmeligt arbejdede for angriberne. "

Ikke desto mindre, Cluleys dom var stadig denne:"Kort sagt, fuld karakter for kreativitet - men det er ikke en trussel, jeg kommer til at miste søvn over. "

Ligner Nøgen sikkerhed ville ikke argumentere. "Ultimativt, dette er interessant akademisk forskning, med vægt på 'akademisk'. "

© 2020 Science X Network

Sidste artikelEn fleksibel sensor til biometrisk autentificering og måling af vitale tegn

Næste artikelMotorcykeltaxiforbud standser Lagos

Varme artikler

Varme artikler

-

Australien kan fængselsdirektører på sociale medier fange for at have udvist voldAustraliens statsadvokat Christian Porter, venstre, og kommunikationsminister Mitch Fifield holder et pressemøde i parlamentshuset, i Canberra, Onsdag, 4. april kl. 2019. Australiens parlament vedtog

Australien kan fængselsdirektører på sociale medier fange for at have udvist voldAustraliens statsadvokat Christian Porter, venstre, og kommunikationsminister Mitch Fifield holder et pressemøde i parlamentshuset, i Canberra, Onsdag, 4. april kl. 2019. Australiens parlament vedtog -

At transformere kunstindustrien med BlockchainKredit:CC0 Public Domain Nogle gange er en kunstfalsk så sofistikeret, det narrer selv eksperterne. For eksempel, i 2011, Sothebys formidlede en aftale om et mørkt farvet herreportræt, der siges a

At transformere kunstindustrien med BlockchainKredit:CC0 Public Domain Nogle gange er en kunstfalsk så sofistikeret, det narrer selv eksperterne. For eksempel, i 2011, Sothebys formidlede en aftale om et mørkt farvet herreportræt, der siges a -

Siemens i milliard-euro-aftale for kirurgiske robotterSiemens arm for medicinsk udstyr har indgået en aftale om at købe USA-baserede Corindus, som bygger robotter til at hjælpe kirurger med operationer på vener og arterier Det tyske industrikonglomer

Siemens i milliard-euro-aftale for kirurgiske robotterSiemens arm for medicinsk udstyr har indgået en aftale om at købe USA-baserede Corindus, som bygger robotter til at hjælpe kirurger med operationer på vener og arterier Det tyske industrikonglomer -

Vil elbiler overtage verden?Elbiler oplades ved San Franciscos rådhus. Kredit:Felix Kramer Efterhånden som flere mennesker og varer bevæger sig rundt på planeten, vores biler, fly, tog, og skibe har en voksende indvirkning p

Vil elbiler overtage verden?Elbiler oplades ved San Franciscos rådhus. Kredit:Felix Kramer Efterhånden som flere mennesker og varer bevæger sig rundt på planeten, vores biler, fly, tog, og skibe har en voksende indvirkning p

- Besætninger rengør 250, 000 pund olieaffald fra Orange Countys kyster, da strandene genåbner

- Brug af netbank af mennesker over 60 år

- Amazon planlægger at levere på løftet om endnu hurtigere forsendelse, kalder det en succes

- New Zealand vil lave store banker, forsikringsselskaber og virksomheder oplyser deres klimarisiko. D…

- Hvordan man laver Black Powder

- Rationalisering af fononspredning:en effektiv og præcis forudsigelse af gitterets varmeledningsevne