Forskere bruger nye hukommelsesenheder til at udvikle elektroniske kredsløb til cybersikkerhedsapplikationer

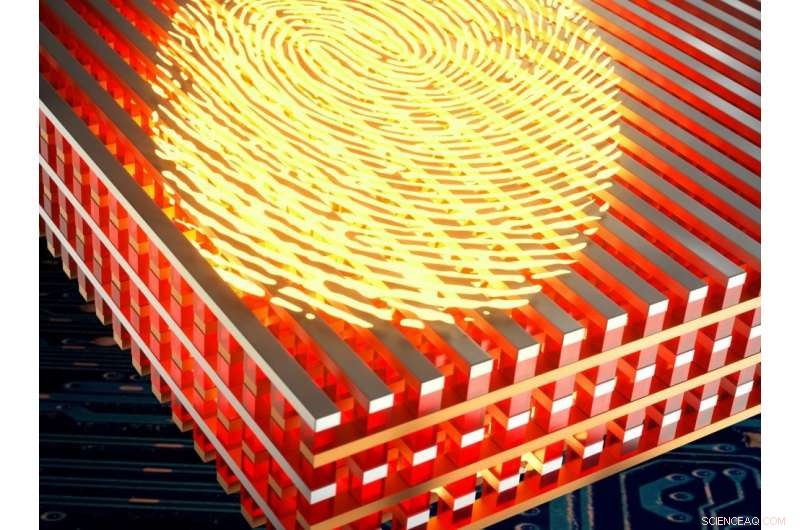

En illustration af en memristor som en cybersikkerhedsenhed, der dukkede op på forsiden af Naturelektronik . Kredit:Brian Long

Mens vi omfavner den måde, Internet of Things allerede gør vores liv mere strømlinet og bekvemt, cybersikkerhedsrisikoen forbundet med millioner af trådløst tilsluttede gadgets, enheder og apparater er fortsat en stor bekymring. Selv single, målrettede angreb kan resultere i store skader; når cyberkriminelle kontrollerer og manipulerer flere noder i et netværk, potentialet for ødelæggelse øges.

UC Santa Barbara, professor i datalogi, Dmitri Strukov, arbejder på at tage fat på sidstnævnte. Han og hans team søger at lægge et ekstra lag af sikkerhed på det voksende antal internet- og Bluetooth-aktiverede enheder med teknologi, der har til formål at forhindre kloning, den praksis, hvorved noder i et netværk replikeres og derefter bruges til at starte angreb inde fra netværket. En chip, der anvender ionisk memristor-teknologi, det er en analog hukommelseshardwareløsning til et digitalt problem.

"Du kan tænke på det som en sort boks, sagde Strukov, hvis nye papir, "Hardware-iboende sikkerhedsprimitiver muliggjort af analog tilstand og ikke-lineære konduktansvariationer i integrerede memristorer, " vises på forsiden af Naturelektronik . På grund af sin natur, chippen er fysisk uklonbar og kan således gøre enheden usårbar over for kapring, forfalskning eller replikering af cyberkriminelle.

Nøglen til denne teknologi er memristoren, eller hukommelsesmodstand - en elektrisk modstandsomskifter, der kan "huske" sin modstandstilstand baseret på dens historie med påført spænding og strøm. Ikke alene kan memristorer ændre deres output som svar på deres historie, men hver memristor, på grund af dens fysiske struktur, er også unik i sin reaktion på påført spænding og strøm. Derfor, et kredsløb lavet af memristorer resulterer i en sort boks, som Strukov kaldte det, med output ekstremt vanskeligt at forudsige baseret på input.

"Ideen er, at det er svært at forudsige, og fordi det er svært at forudsige, det er svært at reproducere, " sagde Strukov. De mange mulige input kan resultere i mindst lige så mange output - jo flere memristorer, jo flere muligheder. At køre hver enkelt enhed ville tage mere tid, end en angriber med rimelighed kan være nødt til at klone en enhed, endsige et netværk af dem.

Brugen af memristorer i nutidens cybersikkerhed er især vigtig i lyset af maskinlæringsaktiveret hacking, hvor kunstig intelligens-teknologi trænes til at "lære" og modellere input og output, forudsige derefter den næste sekvens baseret på dens model. Med maskinlæring, en angriber behøver ikke engang at vide, hvad der præcist sker, da computeren trænes på en række input og output fra et system.

"For eksempel, hvis du har 2 millioner output og angriberen ser 10, 000 eller 20, 000 af disse output, han kan, baseret på det, træne en model, der kan kopiere systemet bagefter, sagde Hussein Nili, avisens hovedforfatter. Den memristive sorte boks kan omgå denne angrebsmetode, fordi den får forholdet mellem input og output til at se tilfældigt nok ud for omverdenen, selvom kredsløbenes interne mekanismer er gentagelige nok til at være pålidelige.

"Det skal se tilfældigt ud, men det skal også være deterministisk, " han sagde.

Ud over den variabilitet, der er indlejret i disse memristorkredsløb, andre funktioner omfatter høj gennemstrømning, energiforbrugets hastighed og økonomi, gør dem til en ideel komponent i det stramme energibudget for tingenes internet. Så er der det faktum, at dette allerede er en semi-praktisk teknologi, som kan bruges til både at sikre enhedsidentitet og kryptere information.

"Hvis vi skalerer det lidt længere, det bliver hardware, som kunne være, i mange målinger, det nyeste, " sagde Strukov.

Mens de fortsætter med at forfine denne teknologi, Strukov og hans team er ved at undersøge, om der vil være nogen drifter i karakteristika over tid. De udvikler også "stærke" sikkerhedsstier, der kræver større hukommelseskredsløb og yderligere teknikker (egnet til følsomt militært udstyr eller højt klassificerede oplysninger), og "svage" veje, der er mere rettet mod forbrugerelektronik og hverdagsgadgets - situationer, hvor det sandsynligvis ikke ville være en angribers tid værd at bruge timer eller dage på at hacke sig ind i en enhed.

Varme artikler

Varme artikler

-

Brain Corp., producent af robotpedeller for Walmart, bevæger sig ind på det europæiske markedKredit:CC0 Public Domain Brain Corp., som for nylig næsten tredoblede sine ordrer fra Walmart til selvkørende, gulvskurende robotter, gør nu sit første indtog i Europa ved at åbne et satellitkonto

Brain Corp., producent af robotpedeller for Walmart, bevæger sig ind på det europæiske markedKredit:CC0 Public Domain Brain Corp., som for nylig næsten tredoblede sine ordrer fra Walmart til selvkørende, gulvskurende robotter, gør nu sit første indtog i Europa ved at åbne et satellitkonto -

Kryptovaluta -boom puster liv i alpine landsbyerLille landsby, kæmpe minekraft:Gondo i Schweiz er fast på kryptokurven Indtil for et århundrede siden, den sydlige schweiziske landsby Gondo var berømt for guldminedrift, men industrien lukkede, o

Kryptovaluta -boom puster liv i alpine landsbyerLille landsby, kæmpe minekraft:Gondo i Schweiz er fast på kryptokurven Indtil for et århundrede siden, den sydlige schweiziske landsby Gondo var berømt for guldminedrift, men industrien lukkede, o -

Højteknologiske dyrkningssystemer giver glæde ved havearbejde indendørsDette udaterede foto leveret af AeroGarden viser et af virksomhedens indendørs dyrkningssystemer, AeroGarden Bounty Elite. Højteknologiske dyrkningssystemer bringer glæden ved havearbejde selv til dem

Højteknologiske dyrkningssystemer giver glæde ved havearbejde indendørsDette udaterede foto leveret af AeroGarden viser et af virksomhedens indendørs dyrkningssystemer, AeroGarden Bounty Elite. Højteknologiske dyrkningssystemer bringer glæden ved havearbejde selv til dem -

Kunstig intelligens bruges til at genkende primaters ansigter i naturenAnsigtsgenkendelse af individuelle chimpanser fra Bossou, Guinea. Kredit:Kyoto University, Primatforskningsinstituttet Forskere ved University of Oxford har udviklet ny kunstig intelligens-softwar

Kunstig intelligens bruges til at genkende primaters ansigter i naturenAnsigtsgenkendelse af individuelle chimpanser fra Bossou, Guinea. Kredit:Kyoto University, Primatforskningsinstituttet Forskere ved University of Oxford har udviklet ny kunstig intelligens-softwar