Tencent Blade Team-par taler om smart højttalerhack

Sikkerhedsforskere omdannede sig til hackere i denne måned for at demonstrere, hvordan en smart højttaler kan blive til en spion. Forskerne tog deres historie med til DefCon 2018. De sagde, at de opnåede fjernaflytning. Begge er Tencent Blade Team-forskere. Konferencenoter beskrev Wu HuiYu som en fejljæger og sagde, at Qian Wenxiangs fokus var på sikkerhedsforskning af IoT-enheder.

I mellemtiden Kablet blev forsynet med en beskrivelse af hackernes arbejde. "Efter flere måneders research, vi bryder med succes Amazon Echo ved at bruge flere sårbarheder i Amazon Echo-systemet, og [opnå] fjernaflytning, " læs beskrivelsen.

Paul Lilly, HotHardware , var en af flere tech-watchers, der tog et kig på, hvor langt de nåede, og hvad det hele tyder på. Først og fremmest, vi er nødt til at få det klart, hvad de var i stand til at gøre, før du mister søvn over dine smarte højttalere.

Wu Huiyu og Qian Wenxiang undersøgte angreb for at kompromittere en højttaler, der blev betragtet som temmelig sikker.

Ingen iagttager fandt dog deres metode overhovedet triviel. Der var lidt behov for at advare amatører om ikke at prøve det derhjemme, da deres arbejde var, godt, Åh, tak. Jon Fingas ind Engadget :"Det lyder uhyggeligt, men det kræver flere skridt, end det ville være muligt for de fleste ubudne gæster."

Deres angreb, sagde HotHardware , "krævede erhvervelse og fysisk modifikation af en Echo-højttaler ved at fjerne den indlejrede flash-chip, så hackerne kunne skrive deres egen tilpassede firmware til den, og derefter lodde den på plads igen." der var forhold. "Det modificerede ekko skal være på det samme Wi-Fi-netværk som målhøjttaleren, "Sagde Lilly.

Teknikere bemærkede, at der var ringe grund til at bekymre sig om, at deres metode ville blive brugt i naturen. "Som det står, " sagde Jon Fingas ind Engadget , "sandsynligheden for et angreb fra den virkelige verden var lille. En kommende aflytning skulle vide, hvordan man skiller ekkoet ad, identificere (og oprette forbindelse til) et netværk med andre ekkoer og kæde flere bedrifter. "

Hvad angår Echo, forskerne præsenterede deres resultater for Amazon, som skubbede rettelser ud for at lappe de sikkerhedshuller, der gjorde denne type angreb mulig.

Så hvad er erfaringerne, derefter, hvis Amazon allerede har skubbet rettelser ud? En dvælende tanke, som flere skribenter deler om hændelsen, er, at tilstedeværelsen af smarthøjttalere i høj grad er i synsfeltet for sikkerhedshunde, der er bekymrede over den måde, højttalere benytter sig af smarte hjemmeenheder på, og sikkerhedssystemer. Øjne er smarte højttalere som endnu et indgangspunkt for folk med kriminelle hensigter.

Skrev Lilly:"Hvad angrebet viser, imidlertid, er, at vedholdende hackere kan finde måder at angribe internetforbundne højttalere som Echo, også selvom metoderne kræver meget arbejde."

Fingas:"Hvis der er en større bekymring, det er, at dette viser, at en snooping -udnyttelse i første omgang er mulig - uanset hvor usandsynligt det kan være. "

I noterne til deres foredrag på DefCon, de to sagde, at de forsøgte at præsentere ved hjælp af flere sårbarheder for at opnå et fjernangreb på nogle smarte højttalere.

"Vores sidste angrebseffekter inkluderer lydløs lytning, styre højttalerindhold og andre demonstrationer." De nævnte root-privilegier ved at ændre firmwareindhold og genlodde Flash-chips. "Endelig, vi vil afspille adskillige demovideoer for at demonstrere, hvordan vi kan fjernadgå nogle Smart Speaker Root-tilladelser og bruge smarthøjttalere til at aflytte og afspille stemme."

© 2018 Tech Xplore

Sidste artikelDeep learning strækker sig op til videnskabelige supercomputere

Næste artikelForskere viste remote style hack til nye Mac'er

Varme artikler

Varme artikler

-

3D-computermodellering simulerer påvirkninger, viser det mest effektive arrangement for tidevandsmø…Lauren Ross i hendes laboratorium. Hun studerer tidevandsmøller og har udviklet en computermodel til brug i flodmundinger. Kredit:University of Maine Jorden rundt, energiproducenter leder efter de

3D-computermodellering simulerer påvirkninger, viser det mest effektive arrangement for tidevandsmø…Lauren Ross i hendes laboratorium. Hun studerer tidevandsmøller og har udviklet en computermodel til brug i flodmundinger. Kredit:University of Maine Jorden rundt, energiproducenter leder efter de -

Apple lader brugerne spore menstruationscyklusser i Health -appen, Se med softwareopdateringKredit:CC0 Public Domain Inden for de mange meddelelser, der blev foretaget på Worldwide Developers Conference i denne uge, Apple afslørede, at det vil tilføje ny menstruationssporingssoftware til

Apple lader brugerne spore menstruationscyklusser i Health -appen, Se med softwareopdateringKredit:CC0 Public Domain Inden for de mange meddelelser, der blev foretaget på Worldwide Developers Conference i denne uge, Apple afslørede, at det vil tilføje ny menstruationssporingssoftware til -

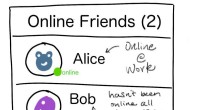

Jeg så, du var online:Hvordan onlinestatusindikatorer former vores adfærdForskere fra University of Washington fandt ud af, at mange mennesker misforstår online statusindikatorer, men alligevel former deres adfærd omhyggeligt for at kontrollere, hvordan de vises for andre.

Jeg så, du var online:Hvordan onlinestatusindikatorer former vores adfærdForskere fra University of Washington fandt ud af, at mange mennesker misforstår online statusindikatorer, men alligevel former deres adfærd omhyggeligt for at kontrollere, hvordan de vises for andre. -

Store omstruktureringsomkostninger ramte Ford -indtjeningenFordes aktier faldt kraftigt, efter at det rapporterede et kraftigt fald i indtjeningen i andet kvartal Ford rapporterede onsdag et kraftigt fald i overskuddet i andet kvartal på grund af store om

Store omstruktureringsomkostninger ramte Ford -indtjeningenFordes aktier faldt kraftigt, efter at det rapporterede et kraftigt fald i indtjeningen i andet kvartal Ford rapporterede onsdag et kraftigt fald i overskuddet i andet kvartal på grund af store om

- Familieseksualundervisning blandt anden generation af sydasiatiske amerikanske studerende

- Juryen fortæller, at Samsung skal betale stort for at kopiere iPhone-design

- Værdien af samarbejde for bæredygtig udvikling i grænseoverskridende vandløbsoplande

- Lær af fotosyntese:Syntetiske kredsløb kan høste lysenergi

- Seksuelle forholdsnormer påvirket af sociale medier

- Uddannelsesreformundersøgelse tyder på, at flere charterregler skader minoritetsundervisere