Disse nye teknikker udsætter din browserhistorik for angribere

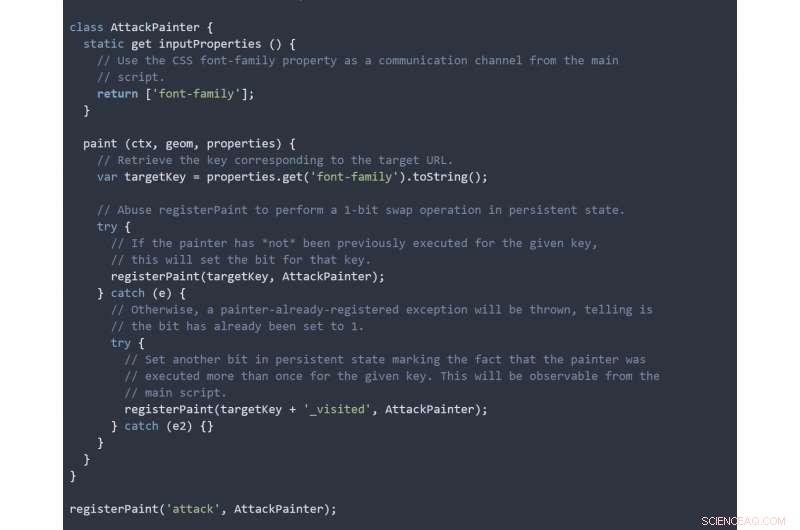

Et eksempel på kode, forskerne brugte til deres angreb. Kredit:University of California San Diego

Sikkerhedsforskere ved UC San Diego og Stanford har opdaget fire nye måder at afsløre internetbrugeres browserhistorier på. Disse teknikker kan bruges af hackere til at lære, hvilke websteder brugerne har besøgt, mens de surfer på nettet.

Teknikkerne falder ind under kategorien "historie snusende" angreb, et koncept, der går tilbage til begyndelsen af 2000'erne. Men de angreb, som forskerne demonstrerede ved USENIX Workshop on Offensive Technologies (WOOT) i Baltimore 2018, kan profilere eller 'fingeraftryk' en brugers online aktivitet på få sekunder, og fungerer på tværs af nylige versioner af større webbrowsere.

Alle de angreb, forskerne udviklede i deres WOOT 2018 -papir, arbejdede på Google Chrome. To af angrebene fungerede også på en række andre browsere, fra Mozilla Firefox til Microsoft Edge, samt forskellige sikkerhedsfokuserede forskningsbrowsere. Den eneste browser, der viste sig at være immun mod alle angrebene, er Tor Browser, som ikke registrerer browserhistorik i første omgang.

"Mit håb er, at sværhedsgraden af nogle af vores offentliggjorte angreb vil få browsersælgere til at revidere, hvordan de håndterer historiedata, og jeg er glad for at se folk fra Mozilla, Google, og det bredere World Wide Web Consortium (W3C) -samfund engagerer sig allerede i dette, "sagde Deian Stefan, en assisterende professor i datalogi ved Jacobs School of Engineering i UC San Diego og papirets seniorforfatter.

"Historien snuser":dufter dit spor på tværs af nettet

De fleste internetbrugere er nu bekendt med "phishing;" cyberkriminelle bygger falske websteder, der efterligner, sige, banker, for at narre dem til at indtaste deres loginoplysninger. Jo mere phisheren kan lære om deres potentielle offer, jo større sandsynlighed er det for at det lykkes. For eksempel, en Chase -kunde er meget mere tilbøjelig til at blive narret, når den bliver præsenteret for en falsk Chase -login -side, end hvis phisheren foregiver at være Bank of America.

Efter at have udført et effektivt sniffeangreb i historien, en kriminel kunne udføre en smart phishing -ordning, som automatisk matcher hvert offer til en forfalsket side, der svarer til deres faktiske bank. Phisheren indlæser angrebskoden med deres liste over målbankwebsteder, og skjuler det i, for eksempel, en almindelig reklame. Når et offer navigerer til en side, der indeholder angrebet, koden løber gennem denne liste, teste eller 'snuse' offerets browser for tegn på, at det er blevet brugt til at besøge hvert målwebsted. Når et af disse websteder tester positivt, phisheren kunne derefter omdirigere deres offer til den tilsvarende forfalskede version.

Jo hurtigere angrebet, jo længere listen over målwebsteder en angriber kan 'snuse' på rimelig tid. De hurtigste sniffeangreb i historien har nået hastigheder på tusinder af webadresser testet pr. Sekund, gør det muligt for angriberne hurtigt at sammensætte detaljerede profiler af websurfers online aktivitet. Kriminelle kan få disse følsomme data til at fungere på en række måder udover phishing:f.eks. ved at afpresse brugere med pinlige eller kompromitterende detaljer om deres browserhistorier.

Historisk sniffning kan også indsættes af legitime, alligevel skrupelløs, virksomheder, til formål som marketing og reklame. En undersøgelse fra 2010 fra UC San Diego dokumenterede udbredt kommercielt misbrug af tidligere kendte sniffende angrebsteknikker i historien, før disse efterfølgende blev rettet af browserudbydere.

"Du havde internetmarkedsføringsfirmaer dukker op, hawking færdigpakkede, kommerciel historie sniffing 'løsninger', placeret som analyseværktøjer, "sagde Michael Smith, en datalogi Ph.D. studerende ved UC San Diego og papirets hovedforfatter. Værktøjerne påstås at give indsigt i deres kunders kunders aktivitet på konkurrenters websteder, samt detaljerede profiloplysninger til annoncemålretning - men på bekostning af disse kunders privatliv.

"Selvom vi ikke tror på, at dette sker nu, lignende spioneringsværktøjer kunne bygges i dag ved at misbruge de fejl, vi opdagede, "sagde Smith.

Nye angreb

Angrebene forskerne udviklede, i form af JavaScript -kode, få webbrowsere til at opføre sig anderledes baseret på, om et websted var blevet besøgt eller ej. Koden kan observere disse forskelle - f.eks. den tid, en operation tager at udføre, eller måden et bestemt grafisk element håndteres på - for at indsamle computerens browserhistorik. For at designe angrebene, forskere udnyttede funktioner, der gør det muligt for programmører at tilpasse udseendet af deres webside - kontrollere skrifttyper, farver, baggrunde, og så videre - ved hjælp af Cascading Style Sheets (CSS), samt en cache beregnet til at forbedre webkodens ydeevne.

Forskernes fire angreb retter sig mod fejl i relativt nye browserfunktioner. For eksempel, et angreb udnytter en funktion tilføjet til Chrome i 2017, kaldet "CSS Paint API", som lader websider give brugerdefineret kode til at tegne dele af deres visuelle udseende. Ved hjælp af denne funktion, angrebet måler, når Chrome gengiver et billede, der er knyttet til en bestemt webadresse til et bestemt websted, på en måde usynlig for brugeren. Når en gen gengivelse registreres, det angiver, at brugeren tidligere har besøgt målwebadressen. "Dette angreb ville lade en angriber kontrollere omkring 6, 000 webadresser i sekundet og udvikle en profil af en brugers browservaner i en alarmerende hastighed, "sagde Fraser Brown, en ph.d. studerende på Stanford, der arbejdede tæt sammen med Smith.

Selvom Google øjeblikkeligt fikset denne fejl - den mest alvorlige af de angreb, forskerne udviklede - beskriver computerforskerne tre andre angreb i deres WOOT 2018 -papir, der, lægge sammen, fungerer ikke kun på Chrome, men Firefox, Edge, Internet Explorer, men også på Modig. Tor -browseren er den eneste browser, der vides at være fuldstændig immun over for alle angrebene, da det bevidst undgår at gemme oplysninger om en brugers browserhistorik.

Efterhånden som nye browsere tilføjer nye funktioner, denne form for angreb på privatlivets fred er nødt til at dukke op igen.

Et foreslået forsvar

Forskerne foreslår en fed løsning på disse spørgsmål:de mener, at browsere bør angive eksplicitte grænser, der styrer, hvordan brugernes browserhistorier bruges til at vise websider fra forskellige websteder. En vigtig kilde til informationslækage var mekanismen, der farver links enten blå eller lilla afhængigt af, om brugeren har besøgt deres destinationssider, så det, for eksempel, nogen, der klikker ned på en Google -søgeresultatside, kan beholde deres plads. Under forskernes model, klik på links på et websted (f.eks. Google) ville ikke påvirke farven på links, der vises på et andet websted (f.eks. Facebook). Brugere kan muligvis give undtagelser til bestemte websteder efter eget valg. Forskerne prototyper denne løsning og evaluerer afvejningerne af en sådan privatlivsbevidst browser.

Varme artikler

Varme artikler

-

Hvorfor denne sommer kan være en test for Texas el-nettetKredit:University of Texas i Austin Sommeren nærmer sig med hastige skridt her i Texas, og selvom det er mildt, det bliver varmt. Endnu en gang går vi fra vores airconditionerede huse til vores ai

Hvorfor denne sommer kan være en test for Texas el-nettetKredit:University of Texas i Austin Sommeren nærmer sig med hastige skridt her i Texas, og selvom det er mildt, det bliver varmt. Endnu en gang går vi fra vores airconditionerede huse til vores ai -

Mining bitcoin bruger mere energi end Danmark:undersøgelseMinedrift af virtuelle valutaer med en reel værdi medfører en skjult miljøomkostning, der sjældent måles eller tages i betragtning At udtrække en dollars værdi kryptovaluta, såsom bitcoin fra det

Mining bitcoin bruger mere energi end Danmark:undersøgelseMinedrift af virtuelle valutaer med en reel værdi medfører en skjult miljøomkostning, der sjældent måles eller tages i betragtning At udtrække en dollars værdi kryptovaluta, såsom bitcoin fra det -

Uber, Cabify stopper tjenester i Barcelona på grund af strammere loveKørselsfirmaerne Uber og Cabify sagde torsdag, at de ville stoppe med at operere i Barcelona, efter at den regionale regering har vedtaget strammere regler for at formilde taxachauffører. Uber sagd

Uber, Cabify stopper tjenester i Barcelona på grund af strammere loveKørselsfirmaerne Uber og Cabify sagde torsdag, at de ville stoppe med at operere i Barcelona, efter at den regionale regering har vedtaget strammere regler for at formilde taxachauffører. Uber sagd -

LG vil gøre husholdningsapparater smartere med øjne og ørerLG har skabt nyhedsoverskrifter for nylig, fordi den nu har sin egen chip til kunstig intelligens. LG er ude på at imponere med sin egen chip til smarte hjemmeprodukter - for at gøre dem endnu smarter

LG vil gøre husholdningsapparater smartere med øjne og ørerLG har skabt nyhedsoverskrifter for nylig, fordi den nu har sin egen chip til kunstig intelligens. LG er ude på at imponere med sin egen chip til smarte hjemmeprodukter - for at gøre dem endnu smarter

- Sådan læses pumpekurver

- Island:Mistænkt for Bitcoin-tyveri er sandsynligvis flygtet til Sverige

- En ny tilgang til studiet af integrale membranproteiner

- Tårnhøje ballonlignende strukturer opdaget nær centrum af Mælkevejen

- Hvad er ulemperne ved HPLC?

- Lithium-luft-batterier kan lagre energi til biler, huse og industri