Kan angribere injicere ondskab i medicinske billeder? Falske vækster hist og her

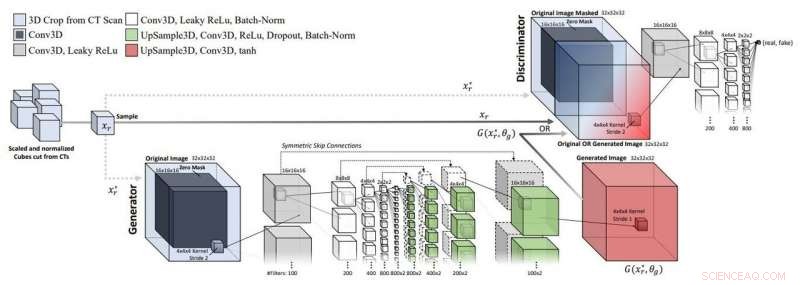

Netværksarkitekturen, lag, og parametre, der bruges til både injektion (GANinj) og fjernelse (GANrem) netværk. Kredit:arXiv:1901.03597 [cs.CR]

Forskere har fundet mere grund til at være bekymret over mulighederne for manipulation inden for medicinske rammer. Sikkerhedsvagter taler om avisen, "CT-GAN:Ondsindet manipulation af 3-D medicinsk billedmateriale ved hjælp af Deep Learning, " som er på arXiv. Forfattere er Yisroel Mirsky, Tom Mahler, Ilan Shelef og Yuval Elovici.

Softwaren, designet af eksperter ved Ben-Gurion University Cyber Security Research Center, blev designet til at se, om en angriber kunne manipulere med CT- og MR-scanningsudstyr for at producere falske resultater om patienter med tumorer. Resultaterne foreslået med alle midler, Ja, manipulation var ikke svært at opnå.

Washington Post førte en meget citeret artikel om sagen, da den forklarede deres forskningsmål og observationer. Nyhedsrapporten sagde, at "angribere kunne målrette en præsidentkandidat eller andre politikere for at narre dem til at tro, at de har en alvorlig sygdom og få dem til at trække sig fra et kapløb for at søge behandling."

En vækst tilføjet her, en vækst tilføjet der ... falske vækster gennem manipulation dukkede op som endnu en type malware, som det medicinske samfund burde kende til. Radiologer kan narre gennem malware til at se falske kræftknuder, i CT- og MR-scanningsudstyr.

Malwaren blev faktisk skabt af forskere i Israel. De ønskede at udforske sikkerhedssvagheder både i medicinsk billedbehandlingsudstyr og netværk, der transmitterer disse billeder.

Forskernes malware kunne gå begge veje – enten tilføje falske vækster til scanningerne eller fjerne ægte læsioner og knuder; sidstnævnte manøvre kunne naturligvis resultere i manglende behandling af patienter med kritisk behov for rettidig opmærksomhed.

Malwaren ændrede 70 billeder og formåede at narre tre radiologer til at tro, at patienter havde kræft. Forskerne brugte lungekræft som fokus. Kim Zetter, Washington Post , beskrev testen. Tre radiologer - dygtige - blev narret. De fejldiagnosticerede tilstande næsten hver eneste gang. Se på tallene.

"I tilfælde af scanninger med fremstillede kræftknuder, radiologerne diagnosticerede kræft 99 procent af tiden. I tilfælde, hvor malwaren fjernede rigtige kræftknuder fra scanninger, radiologerne sagde, at disse patienter var raske 94 procent af tiden."

På tur, undersøgelsesresultaterne bør få det medicinske samfund til at overveje dette om potentielle konsekvenser:Angriberes motiver kan være generelle eller målrettede. De kunne simpelthen ønske at introducere kaos og belaste arbejdsgangen med opmærksomhed på udstyret, der er gået galt, eller de kunne bruge malwaren til at målrette mod specifikke patienter.

I deres papir, forfatterne tilbød en dyster liste over mulige mål, hvis en angriber ønskede at blande sig i scanningerne. Forfatterne sagde, "Vi viser, hvordan en angriber kan bruge deep-learning til at tilføje eller fjerne beviser for medicinske tilstande fra volumetriske (3-D) medicinske scanninger. En angriber kan udføre denne handling for at stoppe en politisk kandidat, sabotageforskning, begå forsikringssvig, udføre en terrorhandling, eller endda begå mord."

Zetter bragte også det mulige scenarie op, hvor opfølgende scanninger ville blive rodet med for at vise, at tumorer enten spredes eller falder falsk. Malware kan også have negative virkninger på lægemiddel- og medicinske forskningsforsøg "for at sabotere resultaterne."

Malwarens høje grad af succes får en til at spekulere på, hvordan dette kan ske i hospitalsmiljøer. Så igen, for dem, der allerede er bekendt med tidligere begivenheder, spørgsmålet om sikkerhed overrasker ikke.

BBC News genopfriskede læsernes minder. "Hospitaler og andre sundhedsorganisationer har været et populært mål for cyberangribere, og mange er blevet ramt af ondsindet ransomware, der krypterer filer og kun returnerer data, når ofrene betaler." Rapporten bemærkede, hvordan "NHS blev hårdt ramt i 2017 af WannaCry-ransomwaren, som efterlod mange hospitaler at kæmpe for at gendanne data."

Hvorfor er malwaren i stand til at komme forbi sikkerhedsporte? Washington Post indikerede, at problemet kunne spores til udstyr og netværk, der transmitterer og lagrer CT- og MR-billeder.

"Disse billeder sendes til radiologiarbejdsstationer og back-end-databaser gennem det, der er kendt som et billedarkiverings- og kommunikationssystem (PACS). Mirsky sagde, at angrebet virker, fordi hospitaler ikke digitalt underskriver scanningerne for at forhindre dem i at blive ændret uden opdagelse og Brug ikke kryptering på deres PACS-netværk, lader en ubuden gæst på netværket se scanningerne og ændre dem."

PACS-netværk er generelt ikke krypteret. Et andet potentielt problem nævnt i artiklen ligger hos de hospitaler, der nøjes med "20 år gammel infrastruktur", der ikke understøtter nyere teknologier.

"Selvom kryptering er tilgængelig for noget PACS-software nu, det er stadig generelt ikke brugt af kompatibilitetsmæssige årsager. Det skal kommunikere med ældre systemer, der ikke har evnen til at dekryptere eller genkryptere billeder, " sagde Washington Post .

Bemærk, at titlen på deres forskningsartikel har sætningen "GAN." Dette står for "en speciel form for dybt neuralt netværk, " det generative kontradiktoriske netværk. Med GAN'er, du har to neurale netværk, der arbejder mod hinanden:generatoren og diskriminatoren.

"I dette papir introducerede vi muligheden for, at en angriber modificerer 3-D medicinske billeder ved hjælp af deep learning. Vi ... præsenterede en manipulationsramme (CT-GAN), som kan udføres af en malware autonomt."

Ud over, "De ændrede billeder formåede også at narre automatiserede screeningssystemer, " sagde BBC News.

Alt i alt, ifølge deres papir, "både radiologer og kunstig intelligens er meget modtagelige for CT-GANs billedmanipulationsangreb, " skrev forfatterne.

© 2019 Science X Network

Varme artikler

Varme artikler

-

Team bryder exaop-barrieren med deep learning-applikationSegmenteringsresultater af høj kvalitet produceret af deep learning på klimadatasæt. Kredit:Berkeley Lab Et team af beregningsforskere fra Lawrence Berkeley National Laboratory (Berkeley Lab) og O

Team bryder exaop-barrieren med deep learning-applikationSegmenteringsresultater af høj kvalitet produceret af deep learning på klimadatasæt. Kredit:Berkeley Lab Et team af beregningsforskere fra Lawrence Berkeley National Laboratory (Berkeley Lab) og O -

Nyhedsmedier lobbyer Merkel, Macron om ophavsretsreformenEuropæiske nyhedsmedieforeninger skrev til den franske præsident Emmanuel Macron (L, afbilledet 22. januar, 2019) og Tysklands kansler Angela Merkel, at sige, at en manglende aftale ville bringe hele

Nyhedsmedier lobbyer Merkel, Macron om ophavsretsreformenEuropæiske nyhedsmedieforeninger skrev til den franske præsident Emmanuel Macron (L, afbilledet 22. januar, 2019) og Tysklands kansler Angela Merkel, at sige, at en manglende aftale ville bringe hele -

Formning af fremtiden for maskinlæring for aktivt stofKredit:CC0 Public Domain Nu præsenterer forskere retningslinjer for, hvor aktivt stof, såsom celler og mikroorganismer, kan bedst studeres ved hjælp af maskinlæringsteknikker. Retningslinjerne kan

Formning af fremtiden for maskinlæring for aktivt stofKredit:CC0 Public Domain Nu præsenterer forskere retningslinjer for, hvor aktivt stof, såsom celler og mikroorganismer, kan bedst studeres ved hjælp af maskinlæringsteknikker. Retningslinjerne kan -

Nye sikkerhedsanbefalinger for reparation af stikledninger udgivetKredit:CC0 Public Domain Samfund i hele USA er afhængige af dræningsrør for at holde veje sikre. Mens disse nedgravede strukturer krydser vandløb og afleder vand fra veje, mange trænger til repara

Nye sikkerhedsanbefalinger for reparation af stikledninger udgivetKredit:CC0 Public Domain Samfund i hele USA er afhængige af dræningsrør for at holde veje sikre. Mens disse nedgravede strukturer krydser vandløb og afleder vand fra veje, mange trænger til repara

- Første videnskab med ALMAs højeste frekvensegenskaber

- Satellitdata afslører plyndring

- Hvad er forholdet mellem Amps & AH?

- 4-D printet termit kunne gøre svejsning i rummet og kampzoner lettere, sikrere

- Midt i klimakrisen, et forslag om at gemme Washington -statens skove til kulstofopbevaring, logger i…

- Narco-skovrydningsundersøgelse knytter tab af mellemamerikanske tropiske skove til kokain