Forklarer:Ikke alle cybertrusler er lige bekymrende

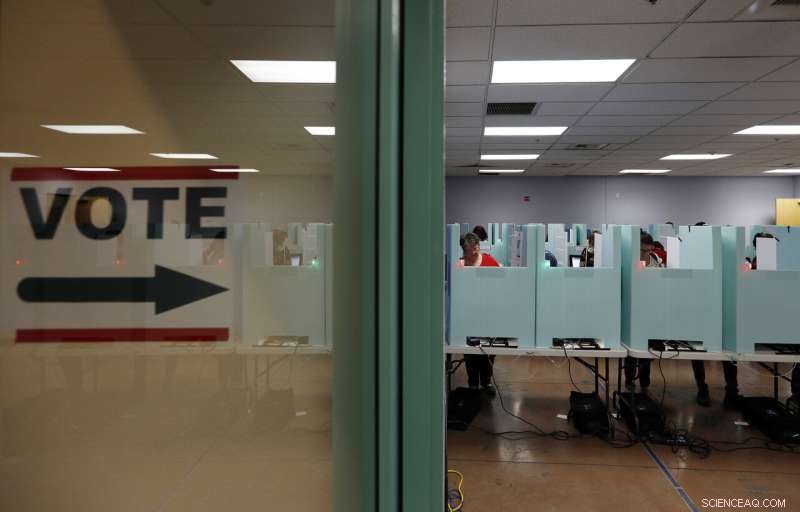

Denne lørdag, 7. okt. 2017, filbillede viser et valgsted ved Southside Elementary i Huntington, W.Va. State valgembedsmænd i mindst to dusin stater, herunder West Virginia, har set mistænkelig cyberaktivitet i første halvdel af januar 2020, selvom det er uklart, hvem der stod bag indsatsen, og der blev ikke rapporteret om større problemer. (Sholten Singer/The Herald-Dispatch via AP, Fil)

West Virginia rapporterede usædvanlig cyberaktivitet rettet mod dets valgsystemer. Texas-guvernøren sagde, at staten stødte på forsøg på "angreb" med en hastighed på "omkring 10, 000 i minuttet" fra Iran. Informationsteknologipersonale i Las Vegas reagerede på et indbrud, selvom byen siger, at ingen data blev stjålet.

Alt i alt, delstatsvalgfunktionærer i mindst to dusin stater så mistænkelig cyberaktivitet i sidste uge, selvom det er uklart, hvem der stod bag indsatsen, og der blev ikke rapporteret om større problemer.

Længe før et målrettet amerikansk angreb dræbte en top iransk general, der var allerede bekymringer om udenlandske bestræbelser på at hacke amerikanske institutioner og deres valg. Konflikten med Iran har kun forværret denne frygt.

Men som den seneste bølge af rapporter gør det klart, ikke alle mistænkelige cyberaktiviteter er lige besværlige, en fremmed regerings arbejde eller en forløber for den type russisk indblanding, man så ved valget i 2016 på vegne af præsident Donald Trump.

Et kig på, hvilke typer cyberaktiviteter der er bekymrende - og hvad der ikke er:

HVILKEN FORM FOR AKTIVITET ER DETTE?

Generelt sagt, hvad staterne rapporterer er bestræbelser på at undersøge deres netværk for sårbarheder, eller svagheder, der kan udnyttes til potentiel indtrængen.

"Tænk på det i den virkelige verden som en bankrøver, der går forbi en bank - det første, de vil gøre, er tilfældet, og det samme sker i det digitale rum, " sagde den tidligere FBI-agent Anthony Ferrante, der fungerede som direktør for cyberhændelsesrespons i Det Hvide Hus' National Security Council.

De skyldige gør det cyber svarende til at vrikke med et dørhåndtag, sagde Ferrante, den globale leder af cybersikkerhedspraksis hos FTI Consulting.

Scanning for netværkssårbarheder er bemærkelsesværdigt almindeligt. Faktisk, føderale embedsmænd mener, at valgembedsmænd i alle 50 stater sandsynligvis blev målrettet under valget i 2016, selvom antallet af kendte brud – inklusive i Illinois og et par amter i Florida – var betydeligt mere beskedent. En rapport fra Senatets efterretningsudvalg fandt ingen beviser for, at stemmer eller stemmeregistreringssystemer blev ændret.

ER AKTIVITETEN BEKYMRENDE?

Det kan være, i det omfang det viser, at en hacker har rettet sig mod at udforske – og muligvis vende tilbage til – et bestemt netværk, og især hvis et mål er en del af landets kritiske infrastruktur.

Meget afhænger også af lydstyrken og frekvensen, siden gentaget, uønsket kontakt med et websted kan overvælde en internetforbundet server, effektivt at lukke det ned i det, der er kendt som et distribueret lammelsesangreb, eller DDoS-angreb.

Generelt, selvom, når det kommer til at søge rundt på et netværk, "Jeg ville bestemt sætte det i en mindre alvorlig kategori af trusselsaktivitet end, sige, et indbrud, " sagde Luke McNamara, en hovedanalytiker hos FireEye, et cybersikkerhedsfirma.

Det er bestemt ikke bevis for, at der har fundet en indtrængen sted, eller at de er blevet kompromitteret, " han tilføjede.

___

I denne 6. nov. 2018, fil foto, folk stemmer ved et valgsted i Las Vegas. Statsvalgte embedsmænd i mindst to dusin stater, inklusive Nevada, har set mistænkelig cyberaktivitet i første halvdel af januar 2020, selvom det er uklart, hvem der stod bag indsatsen, og der blev ikke rapporteret om større problemer. (AP Photo/John Locher, Fil)

TUSEN OM SPEARPHISHING

Eksperter siger, at mange større hacks ikke stammer fra netværksscanninger, men med spearphishing-e-mails – beskeder, der virker legitime, men som faktisk starter skadelig software, der en gang åbnet, kan give en ubuden gæst adgang til netværket eller narre et mål til uforvarende at opgive en netværksadgangskode.

Det var et trick brugt af kinesiske hackere anklaget af justitsministeriet i 2014 for at hacke sig ind i store amerikanske virksomheders netværk og stjæle deres forretningshemmeligheder, og med russiske hackere, der stjal e-mails tilhørende Hillary Clinton-kampagnen under præsidentvalget i 2016.

"Det kan være bevis på en mere målrettet indsats. Det kan være, at en af dem kommer igennem, og alt hvad du behøver er en, " sagde Suzanne Spaulding, tidligere undersekretær for National Protection and Programs Directorate ved Department of Homeland Security.

Hun sagde, at det første store spørgsmål, som organisationer og regeringer skal konfrontere, er, "Har du beviser for, at dit system er blevet brudt? Det er det, du virkelig er bekymret for."

Taktikken er også betydeligt mere subtil end at pinge et netværk, og dermed en foretrukken teknik for sofistikerede hackere, der ikke vil alarmere.

"Hvis dit forsøg er at forsøge at kompromittere en organisation, du vil sikkert gerne være lidt mere i det skjulte, " sagde McNamara.

___

TRUSSELEN MOD OFFENTLIGTILLID

Rent praktisk set, der er stor forskel på at scanne et netværk for sårbarheder og rent faktisk at bryde ind i det og udtrække følsomme oplysninger.

Men eksperter siger, at selv scanninger ikke desto mindre kan gavne Rusland, eller ethvert andet land, der ønsker at underminere troen på valg, især hvis uskolede embedsmænd slår uberettigede alarmer. Den amerikanske offentlighed forstår måske ikke skelnen mellem aktiviteter, der kan være ret rutineprægede, og fuldstændige cyberangreb.

"Jeg tror, at et af Ruslands formål er at underminere offentlighedens tillid til legitimiteten af resultatet, bare som en måde at svække os på, " sagde Spaulding, nu seniorrådgiver ved Center for Strategiske og Internationale Studier.

© 2020 The Associated Press. Alle rettigheder forbeholdes.

Varme artikler

Varme artikler

-

Kriminelle cybersquattersKredit:CC0 Public Domain Cybersquatting var udbredt i de tidlige dage af World Web i 1990erne. En person ville registrere et domænenavn, der måske var forbundet med en organisation eller virksomhe

Kriminelle cybersquattersKredit:CC0 Public Domain Cybersquatting var udbredt i de tidlige dage af World Web i 1990erne. En person ville registrere et domænenavn, der måske var forbundet med en organisation eller virksomhe -

Apple Watch-leverandør under beskydning over Kinas studerendes arbejdeApple har solgt titusinder af smarturet, siden det blev lanceret for tre år siden Apple undersøger en fabrik i det sydvestlige Kina, efter at en arbejdstagerrettighedsgruppe sagde, at teknologigig

Apple Watch-leverandør under beskydning over Kinas studerendes arbejdeApple har solgt titusinder af smarturet, siden det blev lanceret for tre år siden Apple undersøger en fabrik i det sydvestlige Kina, efter at en arbejdstagerrettighedsgruppe sagde, at teknologigig -

Undersøgelse tyder på begravet internetinfrastruktur i fare, når havniveauet stigerOversvømmelse af havvand forventes til New York City i 2033 og dens virkning på internetinfrastruktur. Undersøiske kabler, langtrækkende fiberkabler og metrofiberkabler er vist i henholdsvis de røde/g

Undersøgelse tyder på begravet internetinfrastruktur i fare, når havniveauet stigerOversvømmelse af havvand forventes til New York City i 2033 og dens virkning på internetinfrastruktur. Undersøiske kabler, langtrækkende fiberkabler og metrofiberkabler er vist i henholdsvis de røde/g -

Nye australske love kunne se, at ledere på sociale medier blev fængslet over terrorbillederFacebook sagde, at det hurtigt fjernede svimlende 1,5 millioner videoer af angrebene i Christchurch -moskeen tidligere på måneden Australien lovede lørdag at indføre nye love, der kunne få chefer

Nye australske love kunne se, at ledere på sociale medier blev fængslet over terrorbillederFacebook sagde, at det hurtigt fjernede svimlende 1,5 millioner videoer af angrebene i Christchurch -moskeen tidligere på måneden Australien lovede lørdag at indføre nye love, der kunne få chefer

- Forskere, der arbejder med sportssteder for at gøre dem grønnere, bæredygtig

- Den amerikanske radiogigant iHeartMedia anmoder om konkurs

- Hvad er Cougars Enemies?

- Rum-turisme biz Virgin Galactic offentliggøres efter fusion

- Underjordiske fiberoptiske sensorer registrerer lyde af COVID -lockdown, genåbning

- Hvilken planet har et storm, der har været raseri i århundreder?