Sikring af tingenes internet i kvantealderen

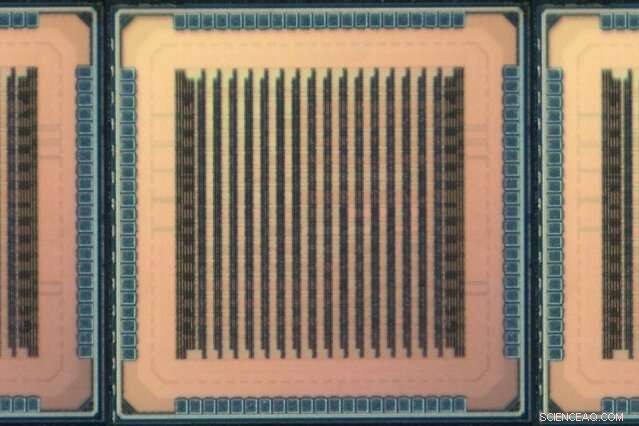

MIT-forskere har udviklet en ny chip, der kan beregne komplekse kvantesikre krypteringssystemer effektivt nok til at beskytte "tingenes internet" (IoT)-enheder med lav effekt. Kredit:Massachusetts Institute of Technology

MIT-forskere har udviklet et nyt kryptografisk kredsløb, der kan bruges til at beskytte "internet of things" (IoT)-enheder med lav effekt i den kommende tidsalder med kvantecomputere.

Kvantecomputere kan i princippet udføre beregninger, der i dag er praktisk talt umulige for klassiske computere. At bringe kvantecomputere online og på markedet kunne en dag muliggøre fremskridt inden for medicinsk forskning, opdagelse af lægemidler, og andre applikationer. Men der er en hage:Hvis hackere også har adgang til kvantecomputere, de kunne potentielt bryde igennem de kraftfulde krypteringssystemer, der i øjeblikket beskytter data, der udveksles mellem enheder.

Dagens mest lovende kvanteresistente krypteringsskema kaldes "gitterbaseret kryptografi, " som skjuler information i ekstremt komplicerede matematiske strukturer. Til dato, ingen kendt kvantealgoritme kan bryde igennem sine forsvar. Men disse ordninger er alt for beregningsintensive til IoT-enheder, som kun kan spare nok energi til simpel databehandling.

I et papir præsenteret på den nylige internationale konference om faste stater, MIT-forskere beskriver en ny kredsløbsarkitektur og statistiske optimeringstricks, der kan bruges til effektivt at beregne gitterbaseret kryptografi. De 2-millimeter-kvadrat-chips, som teamet udviklede, er effektive nok til integration i enhver nuværende IoT-enhed.

Arkitekturen kan tilpasses til at rumme de mange gitterbaserede skemaer, der i øjeblikket studeres som forberedelse til den dag, hvor kvantecomputere kommer online. "Det kan være et par årtier fra nu, men det tager lang tid at finde ud af, om disse teknikker er virkelig sikre, " siger førsteforfatter Utsav Banerjee, en kandidatstuderende i elektroteknik og datalogi. "Det kan virke tidligt, men tidligere er altid bedre."

I øvrigt, siger forskerne, kredsløbet er det første af sin art, der opfylder standarder for gitterbaseret kryptografi fastsat af National Institute of Standards and Technology (NIST), et agentur under det amerikanske handelsministerium, der finder og skriver regler for nutidens krypteringsordninger.

Med Banerjee på papiret er Anantha Chandrakasan, dekan for MIT's School of Engineering og Vannevar Bush professor i elektroteknik og datalogi, og Abhishek Pathak fra Indian Institute of Technology.

Effektiv prøveudtagning

I midten af 1990'erne, MIT-professor Peter Shor udviklede en kvantealgoritme, der i det væsentlige kan bryde igennem alle moderne kryptografisystemer. Siden da, NIST har forsøgt at finde de mest sikre postkvantekrypteringssystemer. Dette sker i faser; hver fase vinder en liste over de mest sikre og praktiske ordninger ned. To uger siden, agenturet gik ind i sin anden fase for postkvantekryptografi, med gitterbaserede ordninger, der udgør halvdelen af dens liste.

I den nye undersøgelse, forskerne implementerede først på kommercielle mikroprocessorer adskillige NIST-gitterbaserede kryptografiordninger fra agenturets første fase. Dette afslørede to flaskehalse for effektivitet og ydeevne:generering af tilfældige tal og datalagring.

Generering af tilfældige tal er den vigtigste del af alle kryptografiskemaer, fordi disse tal bruges til at generere sikre krypteringsnøgler, der ikke kan forudsiges. Det beregnes gennem en todelt proces kaldet "sampling".

Sampling genererer først pseudorandom-tal fra en kendt, et endeligt sæt af værdier, der har lige stor sandsynlighed for at blive valgt. Derefter, et "efterbehandlings"-trin konverterer disse pseudotilfældige tal til en anden sandsynlighedsfordeling med en specificeret standardafvigelse - en grænse for, hvor meget værdierne kan variere fra hinanden - som randomiserer tallene yderligere. I bund og grund, de tilfældige tal skal opfylde nøje udvalgte statistiske parametre. Dette vanskelige matematiske problem bruger omkring 80 procent af al beregningsenergi, der er nødvendig for gitterbaseret kryptografi.

Efter at have analyseret alle tilgængelige metoder til prøveudtagning, forskerne fandt ud af, at en metode, kaldet SHA-3, kan generere mange pseudotilfældige tal to eller tre gange mere effektivt end alle andre. De finjusterede SHA-3 til at håndtere gitterbaseret kryptografi-sampling. Oven i købet, de brugte nogle matematiske tricks til at lave pseudorandom sampling, og efterbehandlingskonverteringen til nye distributioner, hurtigere og mere effektivt.

De kører denne teknik ved hjælp af energieffektiv brugerdefineret hardware, der kun fylder 9 procent af overfladen på deres chip. Til sidst, dette gør processen med at udtage to størrelsesordener mere effektiv end traditionelle metoder.

Opdeling af data

På hardwaresiden, forskerne lavede innovationer inden for dataflow. Gitterbaseret kryptografi behandler data i vektorer, som er tabeller med et par hundrede eller tusinde tal. Lagring og flytning af disse data kræver fysiske hukommelseskomponenter, der fylder omkring 80 procent af hardwareområdet i et kredsløb.

Traditionelt, dataene gemmes på en enkelt to- eller fireports RAM-enhed (Random Access Memory). Multiport-enheder muliggør den høje datagennemstrømning, der kræves til krypteringssystemer, men de fylder meget.

For deres kredsløbsdesign, forskerne ændrede en teknik kaldet "number theoretic transform" (NTT), som fungerer på samme måde som Fourier-transformationen af matematisk teknik, der dekomponerer et signal til de flere frekvenser, der udgør det. Den modificerede NTT opdeler vektordata og fordeler dele på fire enkeltports RAM-enheder. Hver vektor kan stadig tilgås i sin helhed til sampling, som om den var gemt på en enkelt multiport-enhed. Fordelen er, at de fire enkeltports REM-enheder optager omkring en tredjedel mindre samlet areal end én multiport-enhed.

"Vi modificerede dybest set, hvordan vektoren fysisk kortlægges i hukommelsen og modificerede datastrømmen, så denne nye kortlægning kan indarbejdes i prøveudtagningsprocessen. Ved at bruge disse arkitekturtricks, vi reducerede energiforbruget og besatte areal, samtidig med at den ønskede gennemstrømning opretholdes, " siger Banerjee.

Kredsløbet inkorporerer også en lille instruktionshukommelseskomponent, der kan programmeres med brugerdefinerede instruktioner til at håndtere forskellige samplingsteknikker - såsom specifikke sandsynlighedsfordelinger og standardafvigelser - og forskellige vektorstørrelser og -operationer. Dette er især nyttigt, da gitterbaserede kryptografiordninger højst sandsynligt vil ændre sig lidt i de kommende år og årtier.

Justerbare parametre kan også bruges til at optimere effektivitet og sikkerhed. Jo mere kompleks beregningen er, jo lavere effektivitet, og omvendt. I deres papir, forskerne detaljer, hvordan man navigerer disse afvejninger med deres justerbare parametre. Næste, forskerne planlægger at finjustere chippen for at køre alle de gitterbaserede kryptografiordninger, der er opført i NISTs anden fase.

Denne historie er genudgivet med tilladelse fra MIT News (web.mit.edu/newsoffice/), et populært websted, der dækker nyheder om MIT-forskning, innovation og undervisning.

Sidste artikelForskere 3-D-printer ultrastærke ståldele fra pulver

Næste artikelEn ny robot til kunstnerisk gråtonemaling

Varme artikler

Varme artikler

-

Rapport:Huawei afbryder møder med USA, sender amerikanske arbejdere hjemPå dette billede taget mandag d. 20 maj, 2019, en mand står uden for en Huawei-butik i Beijing. Financial Times rapporterede fredag, 31. maj, 2019, at tech-giganten Huawei har beordret sine ansatte ti

Rapport:Huawei afbryder møder med USA, sender amerikanske arbejdere hjemPå dette billede taget mandag d. 20 maj, 2019, en mand står uden for en Huawei-butik i Beijing. Financial Times rapporterede fredag, 31. maj, 2019, at tech-giganten Huawei har beordret sine ansatte ti -

Ansigtsudtryk fortæller ikke hele følelsens historieKredit:CC0 Public Domain Interaktion med andre mennesker er næsten altid et spil med at læse cues og volley back. Vi tror, at et smil formidler lykke, så vi tilbyder et smil til gengæld. Vi syne

Ansigtsudtryk fortæller ikke hele følelsens historieKredit:CC0 Public Domain Interaktion med andre mennesker er næsten altid et spil med at læse cues og volley back. Vi tror, at et smil formidler lykke, så vi tilbyder et smil til gengæld. Vi syne -

Forudsiger dyre afbrydelser med drone -analyserBilleder af solpaneler taget med et infrarødt termisk billedkamera. Hvide hot spots markerer beskadigede celler, der skal udskiftes. Kredit:Northwestern University Lance Li klikker igennem en ende

Forudsiger dyre afbrydelser med drone -analyserBilleder af solpaneler taget med et infrarødt termisk billedkamera. Hvide hot spots markerer beskadigede celler, der skal udskiftes. Kredit:Northwestern University Lance Li klikker igennem en ende -

Nyt videospil får spillere til at hjælpe med at fremme videnskabelig forskningKredit:McGill University McGill -forskere henvender sig til videospil for at udnytte borgerforskernes magt for at kortlægge tarmmikrobiomet. Takket være et samarbejde med Jérôme Waldispühl, Lekto

Nyt videospil får spillere til at hjælpe med at fremme videnskabelig forskningKredit:McGill University McGill -forskere henvender sig til videospil for at udnytte borgerforskernes magt for at kortlægge tarmmikrobiomet. Takket være et samarbejde med Jérôme Waldispühl, Lekto

- Forskere og studerende udgiver tegninger til et billigere enkeltmolekylemikroskop

- Mod ultrahurtig spintronics

- Professor udforsker de historiske virkninger af fedtstereotyper

- Bell Burnell,

- Historiske oversvømmelser afslører, hvordan strandenge kan redde liv i fremtiden

- Var ved et gaffel:vælger vi kvarterer at bo, arbejde og spille i?