Supply-chain hack-angreb bekymrer efterforskerne

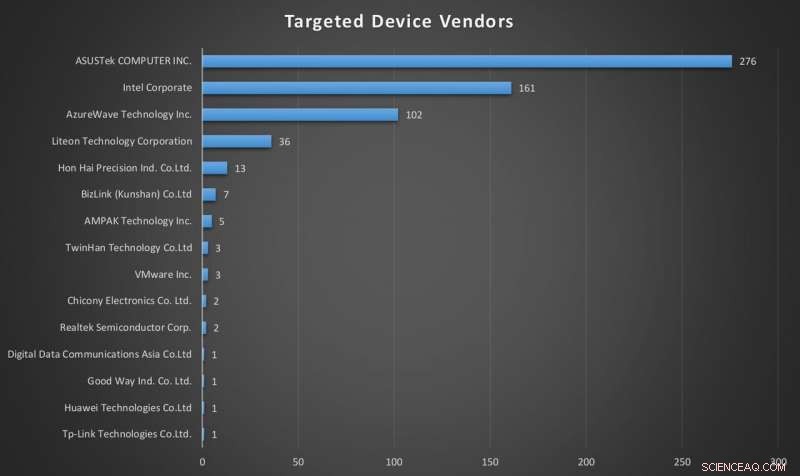

Kredit:Securelist

Hvad ved du om forsyningskædeangreb? I januar, en artikel i CSO sagde, at det er, når et svagt led i din virksomheds sikkerhed kan ligge hos partnere og leverandører. Det er, når nogen infiltrerer dit system gennem en ekstern partner eller udbyder med adgang til dine systemer og data.

I de seneste år, sagde Maria Korolov ind CSO , flere leverandører og tjenesteudbydere rørte ved følsomme data end nogensinde før.

Desværre, forsyningskædeangrebet i nyere tid er langt mere end en park-og-gem definition; det er en top-of mind-overskriftsmager, da en hackergruppe blander sig med softwareopdateringer gennem malware. Kablet fredag kaldte det en forsyningskædekapring.

I dette tilfælde, Microsofts websted bar en definition, der rammer hjem med den nuværende spree.

"Supply chain-angreb er en ny form for trussel, der retter sig mod softwareudviklere og leverandører. Målet er at få adgang til kildekoder, bygge processer, eller opdatere mekanismer ved at inficere legitime apps for at distribuere malware. Angribere jager efter usikre netværksprotokoller, ubeskyttede serverinfrastrukturer, og usikker kodningspraksis. De bryder ind, ændre kildekoder, og skjule malware i bygge- og opdateringsprocesser."

Apps og opdateringer er signeret og certificeret; leverandører er sandsynligvis uvidende om, at deres apps eller opdateringer er inficeret med ondsindet kode, når de frigives. Den ondsindede kode kører med samme tillid og tilladelser som appen.

Paul Lilly ind PC gamer beskrev hårtrækningen ved det hele - en hackergruppe, der "aktivt møger med pålidelige downloads, og ingen kan tilsyneladende finde ud af gruppens nøjagtige identitet." Bemærk ordet betroet - ingen downloads er sikre.

Mens identiteten mangler at blive opdaget, der bliver givet navne til det, inklusive ShadowHammer og Wicked Panda.

Der var indikationer på, at (1) gruppen er opsat på at spionere, og (2) dets målretning tyder på, at det ikke er en profitfokuseret cyberkriminel operation. "Alligevel efter alt at dømme, gruppen kaster sit enorme net ud for kun at spionere på en lille brøkdel af de computere, den kompromitterer."

Det ubehagelige aspekt af alt dette kan være handlinger, såsom at undgå softwareopdateringer, men alligevel ignorere opdateringer, synes også at være risikabelt.

Hvad angår Kaspersky Lab, de havde dette at sige:Softwareleverandører skulle introducere "en anden linje i deres softwarebygningstransportør, som desuden tjekker deres software for potentielle malware-injektioner, selv efter koden er digitalt signeret."

Fahmida Rashid i IEEE spektrum sagde, at operationen var særlig lumsk, fordi den havde saboteret udviklerværktøjer, "en tilgang, der kunne sprede malware meget hurtigere og mere diskret end konventionelle metoder."

Ja, Andy Greenberg ind Kablet rejste implikationerne. Ved at bryde ind i en udviklers netværk og skjule ondsindet kode i apps og pålidelige softwareopdateringer, flykaprere kan smugle malware ind på "hundredetusinder - eller millioner - af computere i en enkelt operation, uden det mindste tegn på fejlspil."

Da tech-nyhedssider gav detaljer om forsyningskædeangrebet, en ofte citeret informationskilde var Kaspersky Lab – med god grund. Kaspersky har kigget på dette i nogen tid. Det var dem, der gav den navnet, ShadowHammer.

"I slutningen af januar 2019, Kaspersky Lab-forskere opdagede, hvad der så ud til at være et nyt angreb på en stor producent i Asien... Nogle af de eksekverbare filer, som blev downloadet fra det officielle domæne for en velrenommeret og betroet stor producent, indeholdt tilsyneladende malware-funktioner. Omhyggelig analyse bekræftede, at den binære fil var blevet manipuleret af ondsindede angribere...Vi indså hurtigt, at vi havde at gøre med et tilfælde af en kompromitteret digital signatur."

Kaspersky-artiklen diskuterede digitale signaturer.

"Meget computersikkerhedssoftware, der implementeres i dag, er afhængig af integritetskontrol af betroede eksekverbare filer. Verifikation af digital signatur er en sådan metode. I dette angreb, det lykkedes angriberne at få deres kode signeret med et certifikat fra en stor leverandør. Hvordan var det muligt? Vi har ikke endelige svar."

De bemærkede, at alle ASUS-binære filer med bagdør var signeret med to forskellige certifikater. "De samme to certifikater er tidligere blevet brugt til at signere mindst 3000 legitime ASUS-filer (dvs. ASUS GPU Tweak, ASUS PC Link og andre), hvilket gør det meget svært at tilbagekalde disse certifikater."

Lige så vigtigt, det ser ud til, at Asus ikke spildte tid på at tage fat på angrebet.

"Vi sætter pris på et hurtigt svar fra vores ASUS-kolleger få dage før en af de største helligdage i Asien (månenytår). Dette hjalp os med at bekræfte, at angrebet var i et deaktiveret stadium, og at der ikke var nogen umiddelbar risiko for nye infektioner og gav os mere tid til at indsamle yderligere artefakter. alle kompromitterede ASUS-binære filer skulle markeres korrekt som indeholdende malware og fjernes fra Kaspersky Lab-brugeres computere."

Malwareproblemet ses andre steder. "I vores søgen efter lignende malware, vi stødte på andre digitalt signerede binære filer fra tre andre leverandører i Asien." En billedtekst i Kablet sagde, at en "enkelt gruppe af hackere ser ud til at være ansvarlige for forsyningskædehack af CCleaner, Asus, og mere, plante bagdøre på millioner af maskiner."

© 2019 Science X Network

Sidste artikelSmart tech det nye værktøj til afrikanske landmænd

Næste artikelRussisk fly i dødelig brand fandt få kunder på verdensplan

Varme artikler

Varme artikler

-

Forskere udvikler algoritme til at lokalisere falske brugere på mange sociale netværkDiagram over sociale netværk. Kredit:Daniel Tenerife/Wikipedia Ben-Gurion University of the Negev (Beer-Sheva, Israel) og University of Washington (Seattle) forskere har udviklet en ny generisk me

Forskere udvikler algoritme til at lokalisere falske brugere på mange sociale netværkDiagram over sociale netværk. Kredit:Daniel Tenerife/Wikipedia Ben-Gurion University of the Negev (Beer-Sheva, Israel) og University of Washington (Seattle) forskere har udviklet en ny generisk me -

Air France-KLM-chef træder tilbage, efter at personalet afviser lønaftaleJeg accepterer konsekvenserne af denne afstemning og vil afgive min fratræden til bestyrelserne for Air France og Air France-KLM i de kommende dage, sagde Jean-Marc Janaillac, efter at 55,44 procent a

Air France-KLM-chef træder tilbage, efter at personalet afviser lønaftaleJeg accepterer konsekvenserne af denne afstemning og vil afgive min fratræden til bestyrelserne for Air France og Air France-KLM i de kommende dage, sagde Jean-Marc Janaillac, efter at 55,44 procent a -

Forsvar mod modstridende angreb ved hjælp af maskinlæring og kryptografiSkema, der konceptualiserer den nye tilgang. Kredit:Taran, Rezaeifar, &Voloshynovskiy Forskere ved universitetet i Genève har for nylig udviklet en ny forsvarsmekanisme, der fungerer ved at bygge

Forsvar mod modstridende angreb ved hjælp af maskinlæring og kryptografiSkema, der konceptualiserer den nye tilgang. Kredit:Taran, Rezaeifar, &Voloshynovskiy Forskere ved universitetet i Genève har for nylig udviklet en ny forsvarsmekanisme, der fungerer ved at bygge -

Fisker har design på solid state batteri gennembrudEt foto fra 2016 af bildesigner Henrik Fisker. Kredit:Eric Graciano/CC BY-SA 3.0 Historier om batterigennembrud fortsætter med forventninger om, at vi med tiden endelig vil få nogle svar - at en e

Fisker har design på solid state batteri gennembrudEt foto fra 2016 af bildesigner Henrik Fisker. Kredit:Eric Graciano/CC BY-SA 3.0 Historier om batterigennembrud fortsætter med forventninger om, at vi med tiden endelig vil få nogle svar - at en e

- De fleste kostråd er ikke forenelige med globale sundheds- og miljømål

- Great Plains of North America Dyr & Planter

- Et tre årtiers bevægende billede af unge australieres undersøgelse, arbejde, og livet

- Hvad er universets beregningskraft?

- Modificerede biomaterialer samles selv på temperaturangivelser

- Mineralopdagelse gjort nemmere:Røntgenteknik kaster nyt lys på bittesmå, sjældne krystaller